搜索精彩内容

包含"ntlm"的全部内容

闲聊Windows系统日志 – 作者:TomKing

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。* 本文作者:TomKing,本文属FreeBuf原创奖励计划,未经许可禁止转载...

Windows SMB请求重放攻击分析 – 作者:R1ngk3y

*本文原创作者:R1ngk3y,本文属FreeBuf原创奖励计划,未经许可禁止转载前言smb中继或叫smb请求重放攻击,B是一个smb服务器,A来进行认证,B将A的认证信息转发到C上,如果A的凭证在C上认证成功...

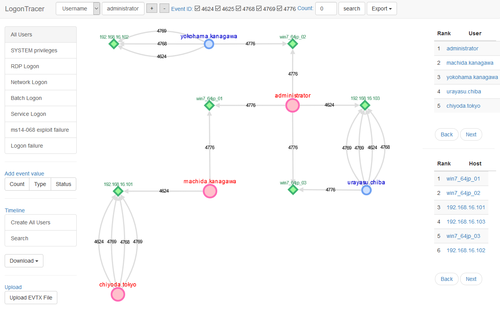

LogonTracer:可视化事件日志识别被攻击账户 – 作者:PikuYoake

前言事件日志分析是安全事件调查中极其重要的一环。如果网络由Active Directory管理(以下称为AD),则可以通过分析AD事件日志来识别。对于此类调查,直接在AD事件查看器中进行详细分析十分的困...

– 作者:i春秋学院

源标题:{Hack the Box} \ FluxCapacitor Write-Up标签(空格分隔): CTF 好孩子们。今天我们将学习耐心和情绪管理的优点。并且也许有一些关于绕过WEB应用防火墙的东西。 老实说...

卡巴斯基2017年企业信息系统的安全评估报告 – 作者:vitaminsecurity

引言卡巴斯基实验室的安全服务部门每年都会为全球的企业开展数十个网络安全评估项目。在本文中,我们提供了卡巴斯基实验室2017年开展的企业信息系统网络安全评估的总体概述和统计数据。本文的主...

利用Office文档结合社会工程学手段欺骗用户执行恶意代码 – 作者:周大涛

写在前面的话Microsoft Office文档为攻击者提供了各种欺骗受害者运行任意代码的方法。当然,攻击者可能会尝试直接利用Office漏洞,但更常见的情况是向受害者发送包含恶意代码的文档。 与此同时...

基于Python实现的Koadic恶意软件分析Part 1 – 作者:周大涛

写在前面的话我在一次偶然的机会中了解了Koadic这款工具,于是我决定制作一个“javascript rundll32 exploit”的关键字组合,看看会出现什么。所以我开始了Koadic后期开发rootkit之路,学习Koad...

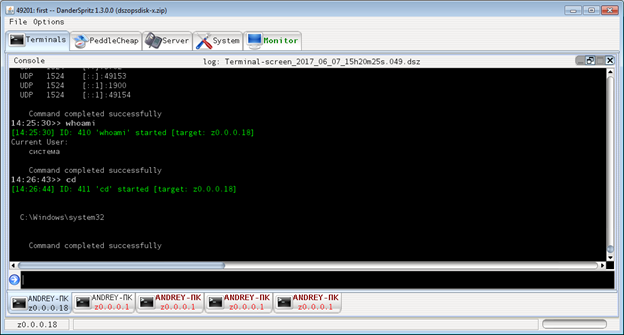

NSA新型APT框架曝光:DarkPulsar – 作者:Freddy

前言2017年3月,ShadowBrokers放出了一份震惊世界的机密文档,其中包括两个框架:DanderSpritz和FuzzBunch。DanderSpritz完全由插件组成,用于收集情报、利用漏洞和操控已接管的设备。它基于Jav...

从MySQL出发的反击之路 – 作者:美丽联合安全MLSRC

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。某天看到 lightless 师傅的文章 Read MySQL Client's File,觉得这个...

域内配置ACL后门及检测清理 – 作者:R1ngk3y

*本文作者:R1ngk3y,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。前言在域环境中配置ACL后门,隐蔽性较强,不容易被发现,适合域环境维持权限,本文介绍常用的三种。一、基于注册表ACL后...