搜索精彩内容

包含"What"的全部内容

C++运算符重载的使用方法。 – 作者:yggcwhat

(1)以成员函数的方式,实现运算符“+”的重载,程序运行结果保持不变;(2)以友元函数的方式,实现运算符“+”的重载,程序运行结果保持不变。(1):#include<iostream.h>class Box{publ...

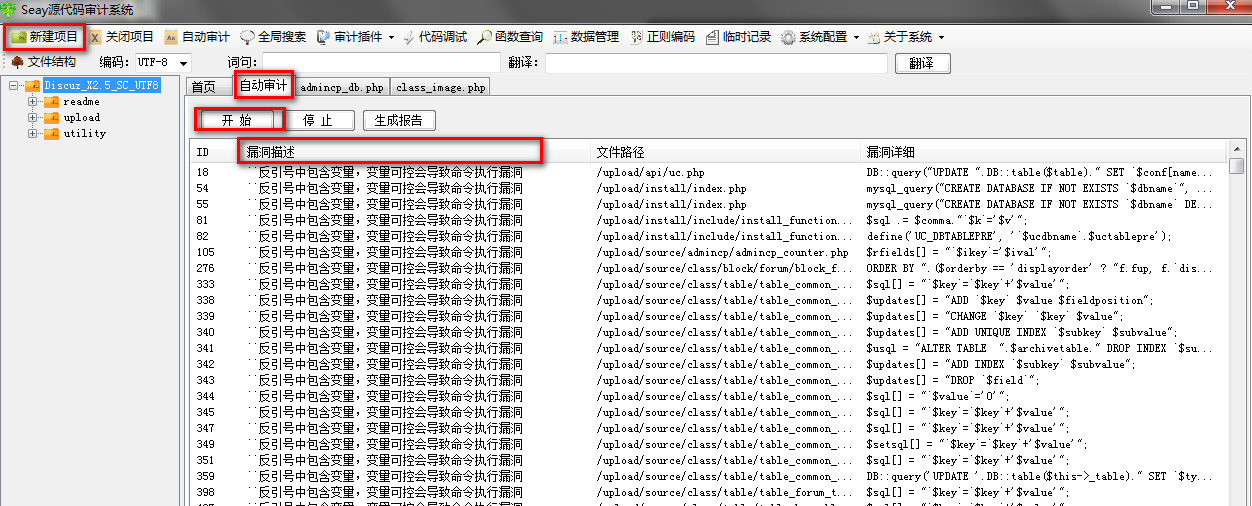

命令注入漏洞介绍(下篇) – 作者:nobodyshome

命令注入测试我们要知道,命令注入并不是Web特有,所有能执行系统系统命令的程序都可能有命令注入漏洞。理论上讲,通过白盒代码审计是最简单的排查命令注入的方式。在接触不到源码的情况下,还...

供应链攻击,从源头上摧毁信任的故事在40年前就已上演 – 作者:kirazhou

从NotPetya到SolarWinds,这是一个不会很快消失的问题。长期以来,网络安全问题一直被老生常谈地用一些简单的信任术语来描述:要提防陌生来源的电子邮件附件,不要将凭据交给欺诈性网站。但是,...

实战分享|如何进行「失陷主机取证溯源」 – 作者:zorelworld

近日,PCSA安全能力者联盟“实战见分晓‖网络安全共性顽疾&解决之道”暨《硝烟后的茶歇》第三期分享会在北京隆重召开,共有150多位央企、电力、能源、金融、政府等关基用户以及PCSA联盟成员...

明朝万达丨《数据安全法》表决通过,数据安全治理将成行业发展“硬指标 – 作者:Wondersoft

2021年6月10日,中华人民共和国主席令第84号发布,《中华人民共和国数据安全法》已由中华人民共和国第十三届全国人民代表大会常务委员会第二十九次会议于2021年6月10日正式表决通过,正式公布。...

RedWarden:一款功能强大的Cobalt Strike C2反向代理 – 作者:Alpha_h4ck

关于RedWardenRedWarden是一款功能强大的Cobalt Strike C2反向代理,可以帮助广大研究人员通过数据包审查和CobaltStrike的Malleable配置关联分析实现针对蓝队、反病毒产品、终端安全响应系统(E...

vulnhub Raven2实战 – 作者:umbrella1CE

3-vulnhub Raven2下载地址为:https://download.vulnhub.com/raven/Raven2.ova本次的靶机ip为192.168.3.14(桥接模式自动获取)目标:拿到4个flag一、信息搜集1.扫描ip2.扫描端口,这里使用nmap...

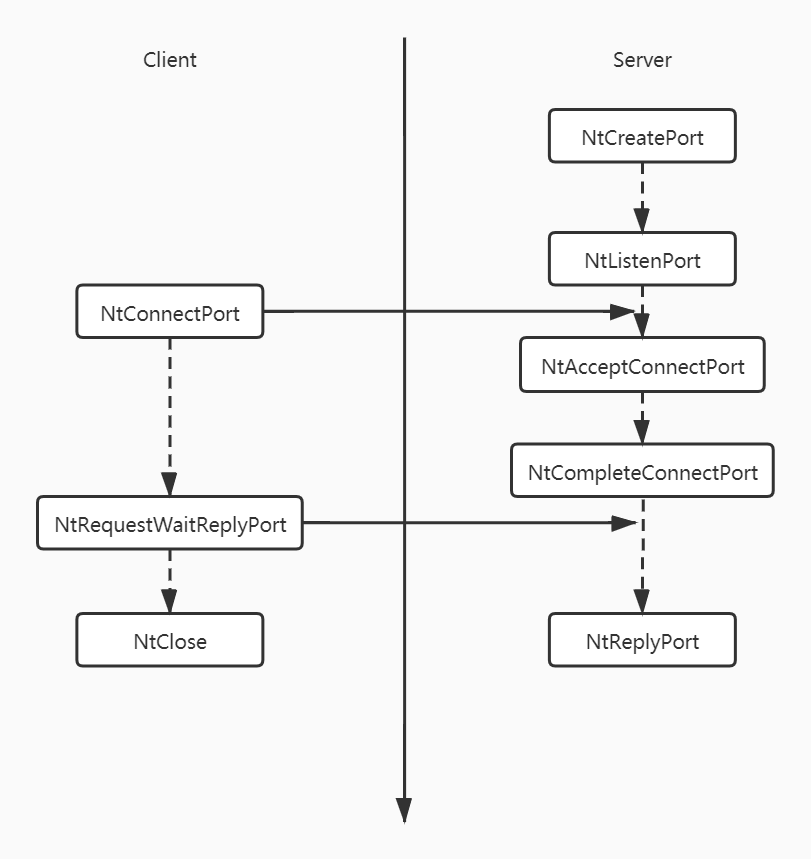

利用CVE-2020-0986实现IE沙箱逃逸 – 作者:tianxuanseclab

前言这篇文章描述如何利用CVE-2020-0986实现IE沙箱逃逸。本文不会给出完整的利用代码,只分享一些漏洞利用思路。2021年4月30日,安恒威胁情报中心发布了一篇《深入分析 CVE-2021-26411 IE浏览器...

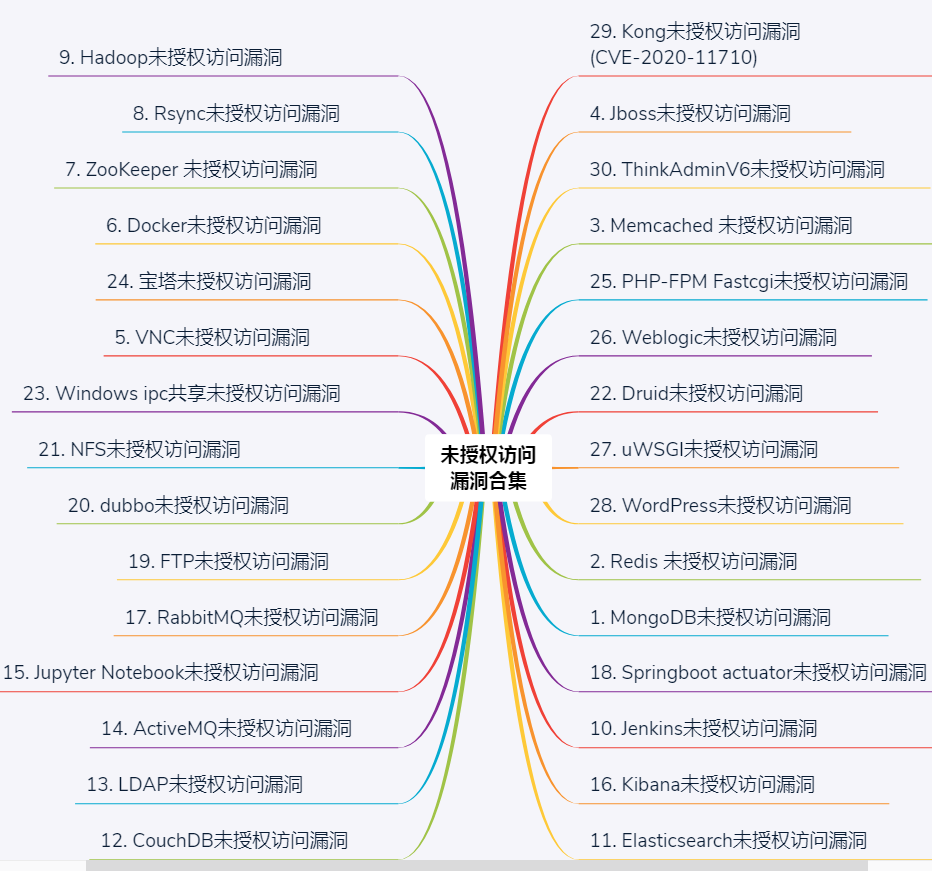

超全面未授权访问漏洞复现合集 – 作者:Jean

本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担谈不上史上最全,尽量覆盖全面(欢迎评论留言补充),部分因环境受限无法成功复现还望理解。漏洞原理、描述、危害、修复...

DVWA Insecure CAPTCHA 不安全的验证码全等级分析与实践 – 作者:wakemeup

DVWA Insecure CAPTCHA 不安全的验证码全等级分析与实践:CAPTCHA是Completely Automated Public Turing Test to Tell Computers and Humans Apart (全自动区分计算机和人类的图灵测试)的简称。...