搜索精彩内容

包含"file scanner"的全部内容

从DevOps到DevSecOps,贯穿始终的安全栈 – 作者:ijzmesec

'二十一世纪最重要的啥?人才!'。葛大爷在《天下无贼》曾经这样呼喊。但是在时下虫虫要说最重要是数据安全。不管是自动化DevOps,大数据还是AI,安全都是第一要务和基础,甚至国家层面安全也都...

SQLMAP深度解析及使用手册 – 作者:scanner

0X00 背景写这篇技术文有两个诱因,一是大菲兄弟@大菲哥和朋友从国外买了一篇二十美刀的XSS文章,做了翻译,自古XSS和sql注入是倚天屠龙的对立统一关系,所以有朋友说想看一看sql注入的文章。二...

CTF靶场系列-De-ICE:_S1.120 – 作者:陌度

下载地址http://hackingdojo.com/downloads/iso/De-ICE_S1.120.iso任务信息Various 'internal' documents实战演练原文再续,书接上文s1.100的系统信息收集netdiscover发现IP是192.168.1.120使用...

Java序列化对象:流行性调研、漏洞渗透、利用开发和安全识别 – 作者:ijzmesec

概述Java序列化对象(Java Serialization Object,JSO)是Java语言中在不同Java程序之间进行数据交换的机制,通过序列化和反序列可以在程序保存和恢复Java执行态的对象,JSO给Java开发带来极大...

Linux挖矿病毒的清除与分析 – 作者:xuing

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。*本文原创作者:xuing,本文属于FreeBuf原创奖励计划,未经许可禁止转...

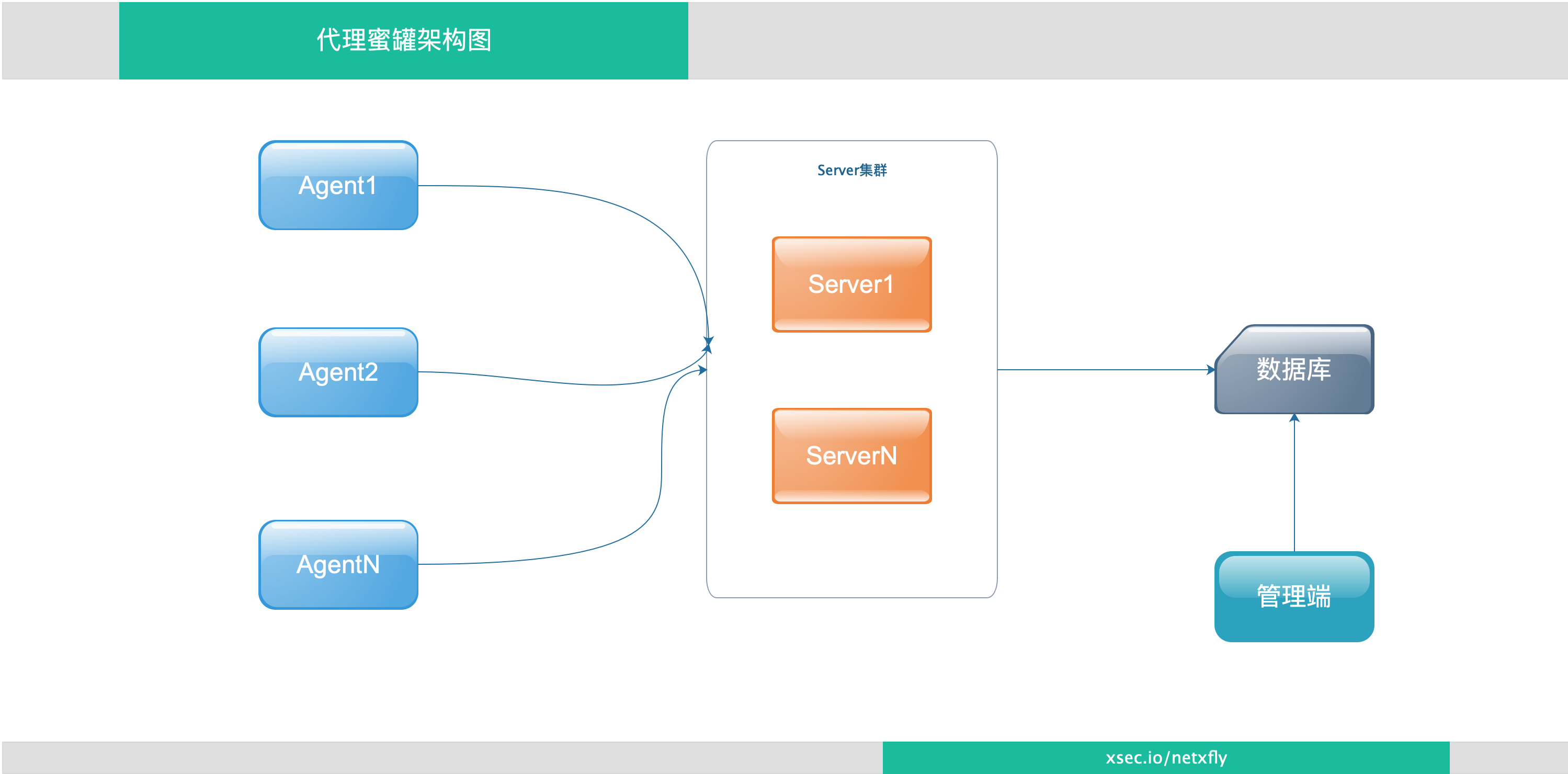

代理蜜罐的开发与应用实战 – 作者:netxfly

*本文作者:netxfly,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。蜜罐与代理蜜罐蜜罐的概念蜜罐是一种对攻击者进行欺骗的技术,吸引恶意攻击者的任何对象,包括系统、各种服务等,可以及...

WebLogic CVE-2019-2647~2650 XXE漏洞分析 – 作者:Knownsec知道创宇

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。@xxlegend 在《Weblogic CVE-2019-2647等相关XXE漏洞分析》分析了其中...

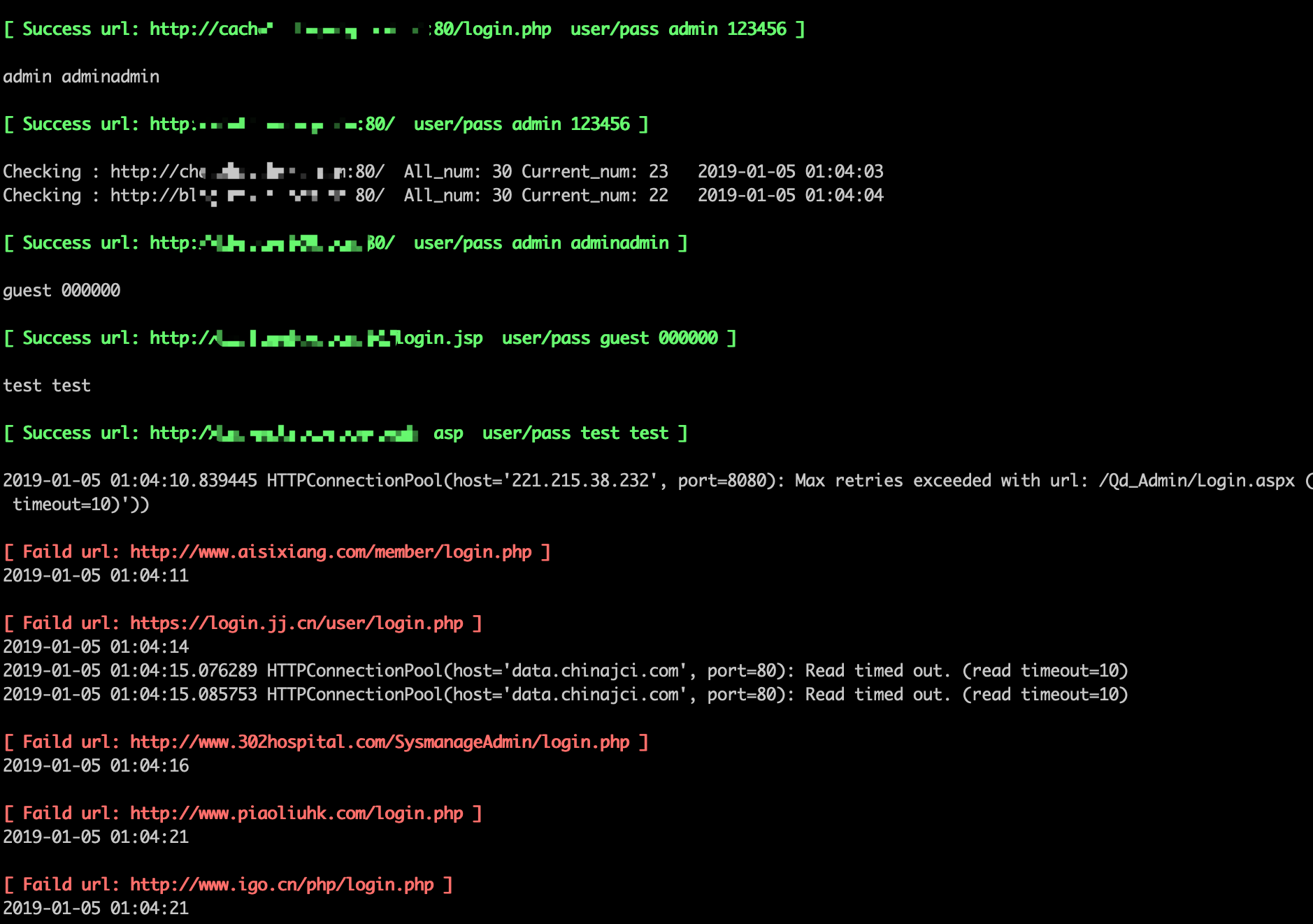

Web弱口令通用检测方法探究 – 作者:Tide重剑无锋

注意:本脚本只是探讨通用web口令破解的可行性,所有测试请自行搭建靶机环境或者在拿到目标系统相关授权后再进行测试。文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不...

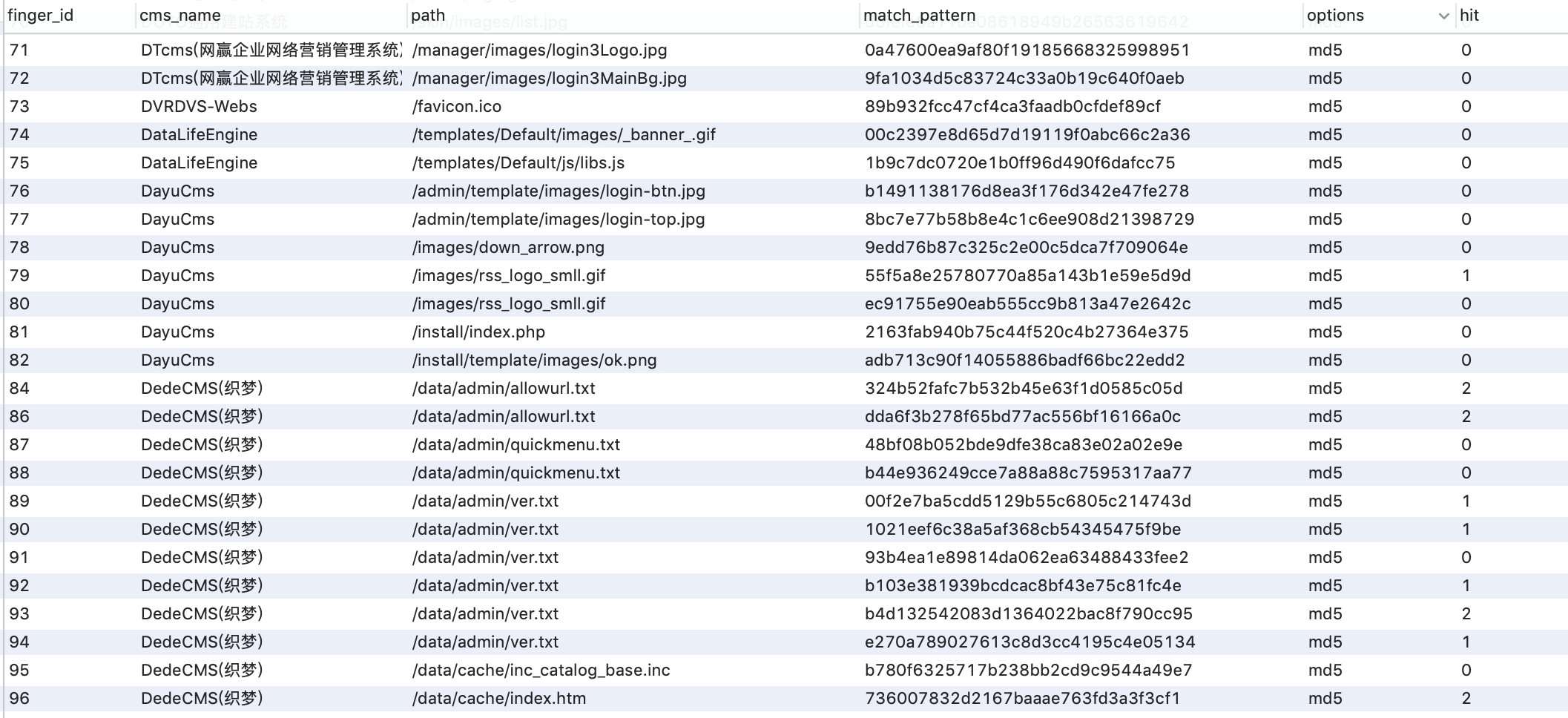

Web指纹识别技术研究与优化实现 – 作者:Tide重剑无锋

*本文原创作者:Tide重剑无锋,本文属FreeBuf原创奖励计划,未经许可禁止转载 本文通过分析web指纹的检测对象、检测方法、检测原理及常用工具,设计了一个简易的指纹搜集脚本来协助发现新指...

从后渗透分析应急响应的那些事儿(一)基础入侵篇 – 作者:爱上卿Ooo

不知攻,焉知防。作为安服攻城狮,在学习应急响应之前应该先了解黑客的常见攻击手段。一般黑客拿到主机的shell之后,需要留后门方便进行下一步的渗透。本文参考各路大佬,借助Metasploit执行一...