搜索精彩内容

包含"latest"的全部内容

构造函数缺失漏洞分析 – 作者:BUGX

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。一、前言构造函数缺失漏洞自智能合约产生以来就一直出现,归根到底是...

【应急响应】windows入侵排查思路 – 作者:海峡信息heidun

0x00 前言常见的应急响应事件分类:web入侵:网页挂马、主页篡改、Webshell系统入侵:病毒木马、勒索软件、远控后门网络攻击:DDOS攻击、DNS劫持、ARP欺骗海峡信息白帽子id:Bypass 针对常见的...

修饰器(modifier)相关漏洞分析 – 作者:BUGX

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。一、前言修饰器(modifier)可以改变函数的行为,例如作为前置的检测条...

FACT:一款固件类比分析测试平台 – 作者:Murkfox

0x01 工具简介1.FACT 全称 Firmware Analysis and Comparison Tool 是一个拥有WEB端的自动化固件测试平台。2.旨在自动执行固件安全分析(路由器,物联网,UEFI,网络摄像头,无人驾驶飞机.........

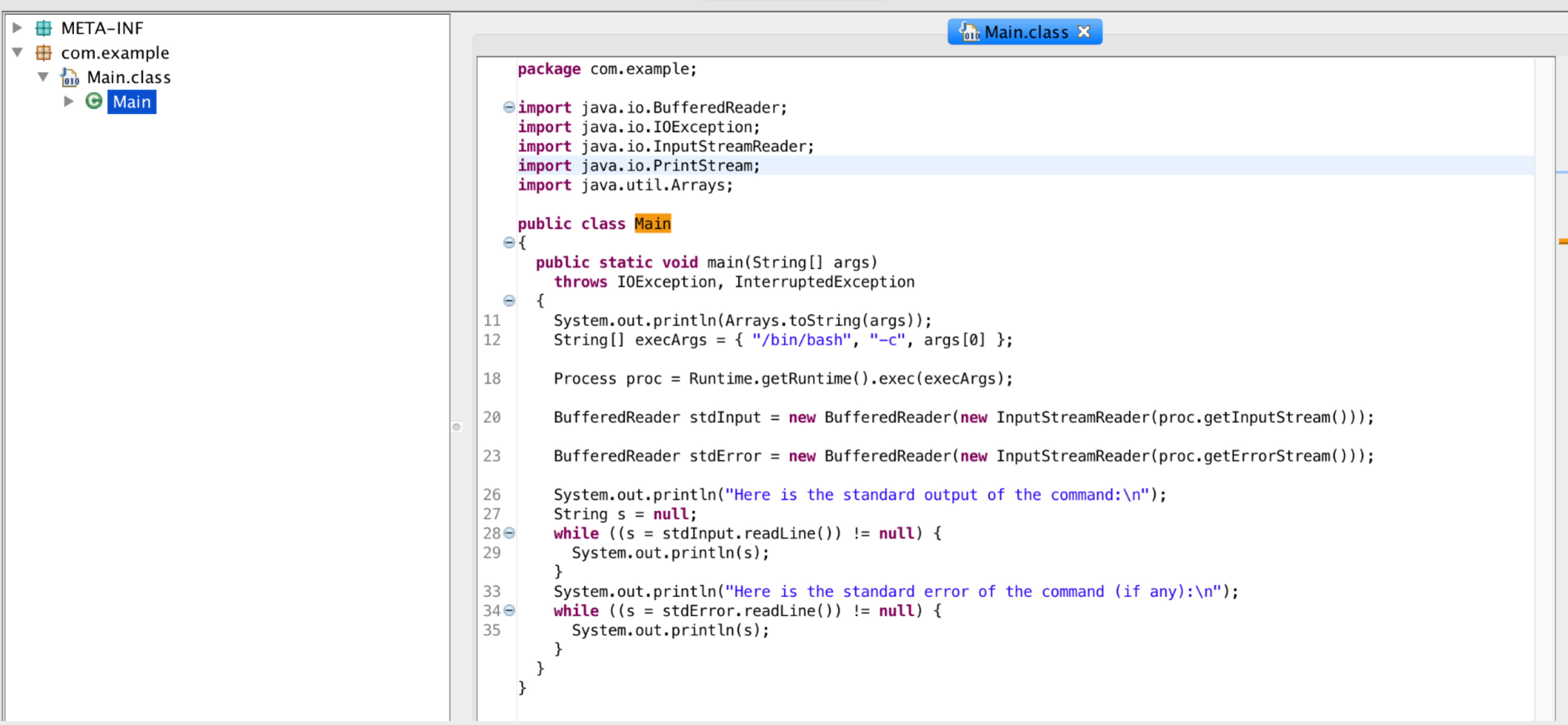

威胁快报 | 首个Spark REST API未授权漏洞利用分析 – 作者:阿里云安全

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。2018年7月7日,阿里云安全首次捕获Spark REST API的未授权RCE漏洞进行...

金钱难寐,大盗独行 | 以太坊JSON-RPC接口多种盗币手法大揭秘 – 作者:Knownsec知道创宇

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。 0x00 前言 2010 年,Laszlo 使用 10000 个比特币...

技术讨论 | 如何绕过并利用Bucket的上传策略和URL签名 – 作者:Hydralab

严正声明:本文仅限技术讨论,严禁用于其他用途。简介Bucket上传策略是一种直接从客户端向Bucket(存储空间)上传数据的便捷方式。通过上传策略中的规则以及与访问某些文件的相关逻辑,我们将展...

Xori:一款来自BlackHat 2018的二进制反汇编和静态分析工具 – 作者:周大涛

Xori是一个自动化的反汇编和静态分析库,它使用shellcode或PE二进制文件并提供分类分析数据。体系结构: I386 X86-64 文件格式 PE,PE + 普通的shellcode 目前的特点 1.输出json格...

Android App渗透测试工具分享 – 作者:Brucetg

自己在网上搜集了一些App安全学习教程及工具,项目地址:https://github.com/Brucetg/App_Security 这段时间因为某些原因接触了Android App渗透测试,发现了几个不错的App渗透测试工具(虽然这...

代码自动化扫描系统的建设(下) – 作者:MyKings

上一篇文章《代码自动化扫描系统的建设(上)》 主要介绍了自动扫描系统的背景和要实现的目标,这篇里我们将会详细介绍各个层与模块的设计。一、系统设计1.1 基础与准备这里我们主要使用 Linux 来...