本系列题目来自于 [CTFShow](https://ctf.show)

侵删

web1~源代码

web1:where is flag?

直接右键源代码找到。

web2~源代码

无法查看源代码

确实右键不了,F12用不了,

但是还可以在URL前加上view-source:

web3~HTTP响应

web3:where is flag?

右键源代码没有,那就看看HTTP 头,F12抓包或者burp 抓包,查看响应,得到flag.

web4~robots协议

web4:where is flag?

按照前两关查看无果,查看是否有 robots.txt ,果不其然真有。

User-agent: *

Disallow: /flagishere.txt

robots协议也叫**robots.txt**(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件,它通常告诉网络搜索引擎的漫游器(又称网络蜘蛛),此网站中的哪些内容是不应被搜索引擎的漫游器获取的,哪些是可以被漫游器获取的。因为一些系统中的URL是大小写敏感的,所以robots.txt的文件名应统一为小写。robots.txt应放置于网站的根目录下。如果想单独定义搜索引擎的漫游器访问子目录时的行为,那么可以将自定的设置合并到根目录下的robots.txt,或者使用robots元数据(Metadata,又称元数据)。

robots协议并不是一个规范,而只是约定俗成的,所以并不能保证网站的隐私。

web5~备份文件泄露

web5:where is flag ?

前面方法尝试无效。那就开始扫一下目录。

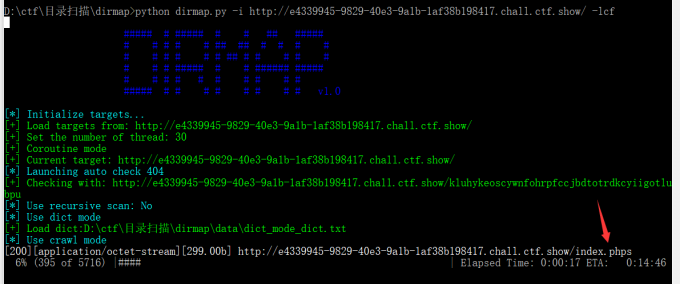

扫出来python dirmap.py -i [http://e4339945-9829-40e3-9a1b-1af38b198417.chall.ctf.show/](http://e4339945-9829-40e3-9a1b-1af38b198417.chall.ctf.show/) -lcf

访问下载,查看得到 flag.

考察点: 备份文件泄露。

web6~文件源码泄露

web6:where is flag?

也是扫目录。扫出来[www.zip](http://www.zip).

这里是个假flag.

我们访问url+这个文件名即可获得真的flag.

考察点: 备份源码扫描。

web7~git泄露

web7:where is flag?

扫描

状态码是 200 ,那就访问一下,

得到flag.

考察点: git泄露。版本控制很重要,但不要部署到生产环境更重要。

web8~svn泄露

web8:where is flag?

扫

snv 泄露,200,访问,得到flag.

web9~vim缓存

发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

web9:where is flag?

vim 缓存,访问url/index.php.swp.得到flag.

但我没明白为啥这缓存文件没点。应该是认为添加的。

当开发人员在线上环境中使用 vim 编辑器,在使用过程中会留下 vim 编辑器缓存,当vim异常退出时,缓存会一直留在服务器上,引起网站源码泄露。

在使用vim时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容。

以 index.php 为例:

第一次产生的交换文件名为

.index.php.swp再次意外退出后,将会产生名为

.index.php.swo的交换文件第三次产生的交换文件则为

.index.php.swn

web10~cookie

cookie 只是一块饼干,不能存放任何隐私数据

花括号解码

web11~域名txt记录

域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

通过dns检查查询flag.

https://zijian.aliyun.com/TXT 记录,一般指为某个主机名或域名设置的说明。

web12~信息泄露

有时候网站上的公- 开 - 信息,就是管理员常用密码

打开是一个网站,那就先扫描或者直接访问 robots.txt.

User-agent: *

Disallow: /admin/

访问需要验证,网站管理员可能是 admin ,

下边有一串数字,很可能是密码,试一试,访问url/admin/输入账号密码成功。得到flag.

web13~敏感信息泄露

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

这里有个连接文档,点进去。

找到敏感信息,并且没有即使更改,我们登陆进去就得到flag.

web14~编辑器

小0day:某编辑器最新版默认配置下,如果目录不存在,则会遍历服务器根目录

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

扫描目录,有个editor目录,与题目相符。

http://d391fb72-6ea5-495d-8bd9-80cca79d676e.chall.ctf.show/editor/

点击 flash -> 文件空间 ,就可以任意访问目录了。

http://d391fb72-6ea5-495d-8bd9-80cca79d676e.chall.ctf.show/nothinghere/fl000g.txt

web15 ~信息泄露

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

扫描目录

有个后台登录,

但是不知道用户名密码,根据页面返回可以退出用户名是 admin ,可以进行爆破。

但是这里有个忘记密码功能,点击,问题是

我的所在地是哪个城市?

在网站首页底部有个qq邮箱,可以查看这个qq是哪个地方的。

[email protected]

查到陕西 西安 新城区

填写,成功忘记密码并重置。

登录得到flag.

web16 ~ php探针

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

访问/tz.php

有个地方,可以访问 phpinfo.

访问,搜索flag,

考察PHP探针php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。 url后缀名添加/tz.php 版本是雅黑PHP探针,然后查看phpinfo搜索flag

web17~真实ip

透过重重缓存,查找到ctfer.com的真实IP,提交

如果没套cdn,就直接 ping .

可去站长之家全国 ping ,查看是否有 cdn 。

如有的话,可查子站 ip .或者邮箱解析。

web18~js游戏

不要着急,休息,休息一会儿,玩101分给你flag

是个游戏,分数需要达到一定分数才能过关。

这种一般都是前端控制,所以不需要真的玩。

直接查看 js 文件。

点开,

这里逻辑,直接拿到。

var result=window.confirm("\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b");

unicode 转中文 ,你赢了,去幺幺零点皮爱吃皮看看

读着是去 110.php 看看,那就去看看。

成功得到flag.

有一些玩魔方题也是这样的作法。

web19~post传参

密钥什么的,就不要放在前端了

右键源代码得到:

<!--

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}

}

-->

post 传参,得到 flag.

web20~mdb文件

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe打开搜索flag

信息收集详细的可以看这里 https://yanmie-art.github.io/2020/10/24/ctf%E4%B9%8Bweb%E5%9F%BA%E7%A1%80%E7%9F%A5%E8%AF%86/

来源:freebuf.com 2021-01-17 15:39:49 by: yanmie

请登录后发表评论

注册