系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

渗透测试人员需谨记《网络安全法》,根据《网络安全法》所示,未经授权的渗透测试都是不合法的,不管是出于何种目的。红队渗透人员在进行渗透期间,渗透测试的行为和项目必须在被渗透方授予权限可渗透后,才可进行渗透测试操作。

如今有一家dayu公司,需要对自己的业务以及整体的内网框架体系进行隐患挖掘,授予权限我进行对dayu公司的渗透测试操作,在签署了双方的《渗透测试授权书》后,我开始了对dayu公司的渗透之旅。

跳开思维讲,我此篇内容是内网渗透篇章,通过我的专栏:

社工钓鱼 -> 免杀过全杀软 -> 内网渗透

那么我通过了社工钓鱼的各种方式,将钓鱼文件进行免杀后,成功钓鱼到了该公司外围人员计算机,并控制了该计算机权限获得shell,并成功登录对方电脑。

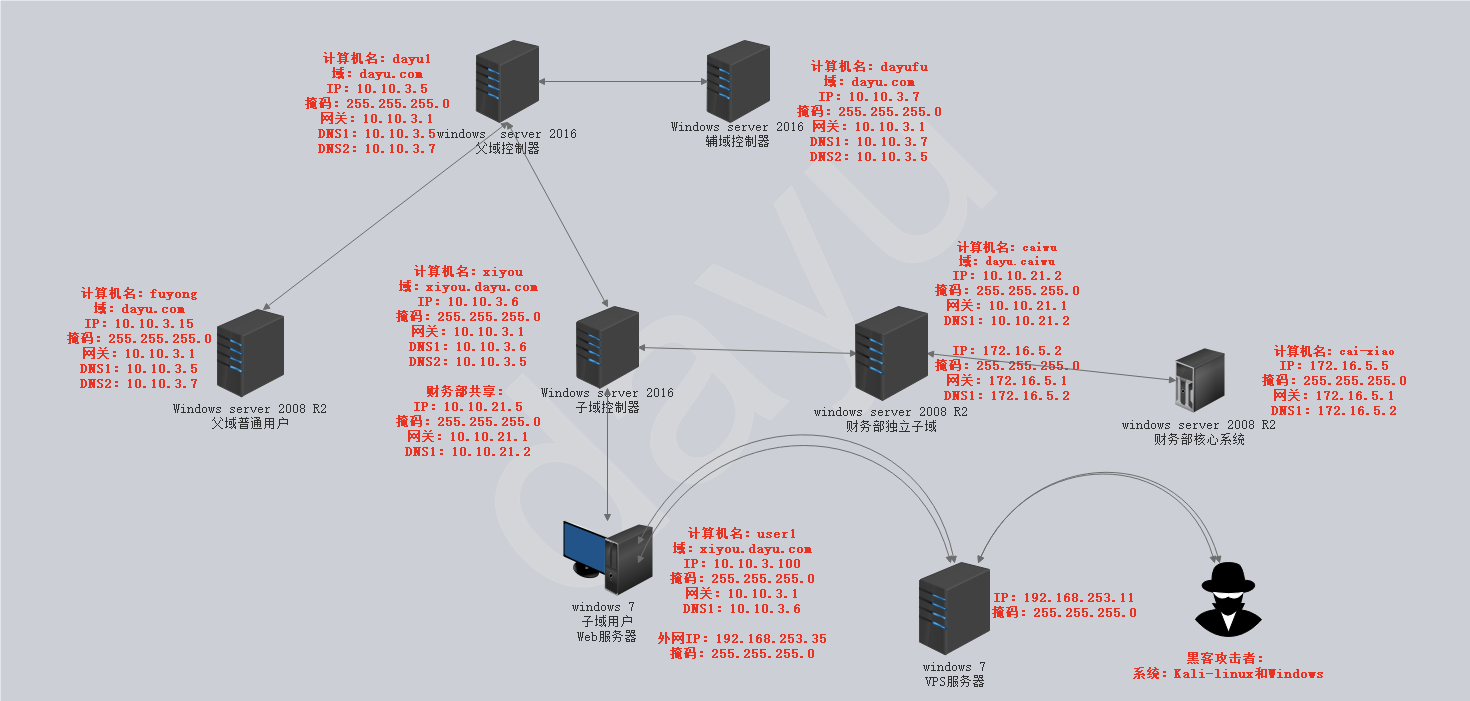

通过前期对域用户大量的信息收集,画出了相对应的简单网络拓扑图,下一步需要进攻子域控制器,思路如下:

域普通用户 -> 子域控制器 -> 父域控制器 -> 辅域控制器 -> 财务独立域

通过该思路进攻即可,还有另外一条思路:

域普通用户 -> 10.10.21.0/24二级区域 -> 父子域控制器 -> 横向延伸(财务独立域10.10.21.0/24)

渗透人员最爱系统之一有kali,还有各类windows集成的武器库系统,通过前几期的域森林专辑文章中利用隐藏通道技术、权限提升、横向攻击、域控安全技术、跨域攻击、置零攻击等手段对公司进行了大面积渗透行为,今天我们就来对域森林中如何进行权限维持进行攻击,总结实战中会遇到的各种权限维持的方法,利用这些方法在内网中遨游!

不会权限维持的技术,就无法长久的控制系统进行维持攻击行为!

二、环境介绍

目前信息收集获得的网络情况:(模拟环境)

拓扑图简介 为了更好的演示接下来的渗透和回看总拓扑图公司搭建环境情况:

为了更好的演示接下来的渗透和回看总拓扑图公司搭建环境情况:

在通常情况下攻击者成功贡献该服务器系统后,会利用权限维持进行植入后门,后门(backdoor)是一个留在目标主机上的软件,它可以使攻击者随时与目标主机进行连接。在大多数情况下,后门是一个运行在目标主机上的隐藏进程。因为后门可能允许一个普通的授权的用户控制计算机,所以攻击者经常使用后门来控制服务器。

本节将介绍实战中常用的权限维持方法进行攻击渗透!

三、粘滞键后门

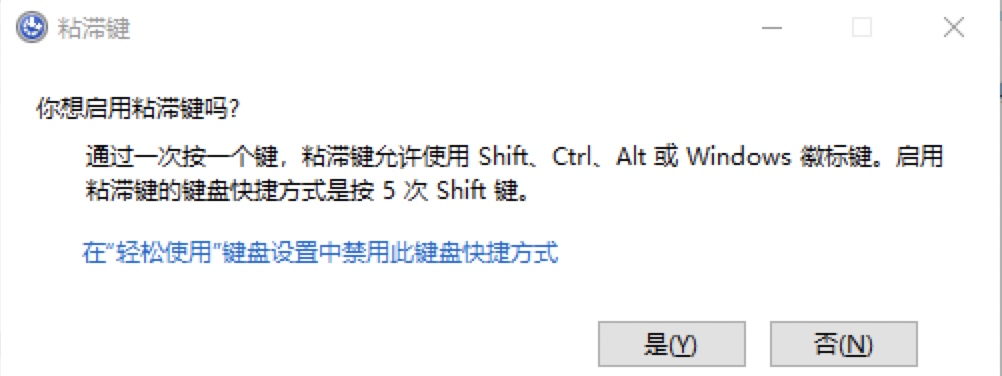

粘滞键后门是一种比较常见的持续控制方法。在Windors主机上连续按5次Shift键,就可以调出粘滞键。Windows的粘滞键主要是为无法同时按多个按键的用户设计的,例如,在使用组合健Curl+P时用户需要同时按下Ctrl和P两个键,如果使用粘滞键来实现组合键Ctrl+P的功能,用户只需按一个键。

1、介绍粘滞键

首先在windows环境按五次shift,弹出如图所示界面,就存在粘滞键后门漏洞,那么如何权限维持?开始介绍该原理!

首先在windows环境按五次shift,弹出如图所示界面,就存在粘滞键后门漏洞,那么如何权限维持?开始介绍该原理!

2、粘滞键后门之修改密码篇

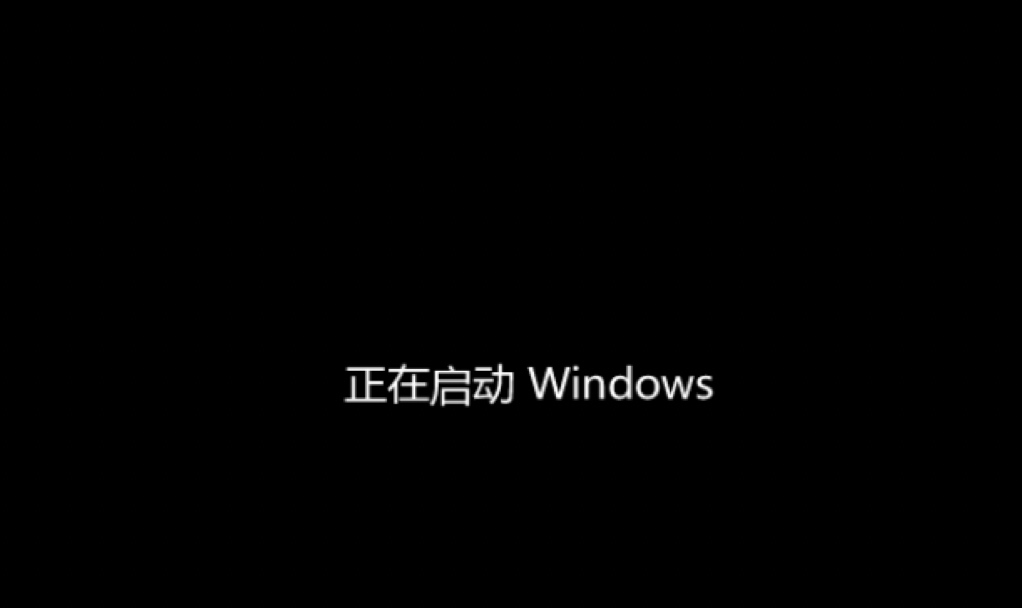

重启系统前置关机:

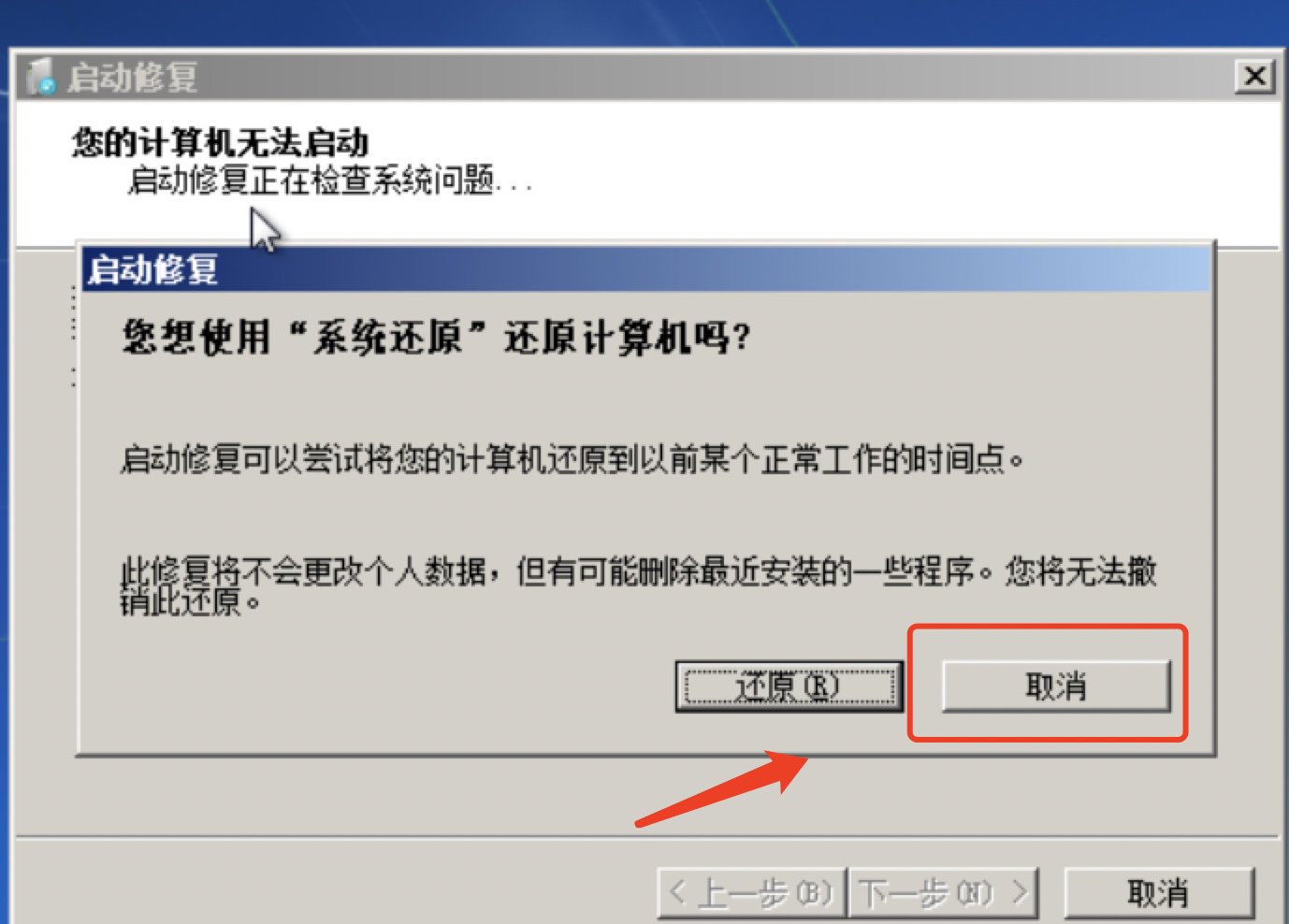

重启系统后…然后在上图“正在启动Windows”界面强制关机,拔掉电源即可….!!!

重启系统后…然后在上图“正在启动Windows”界面强制关机,拔掉电源即可….!!!

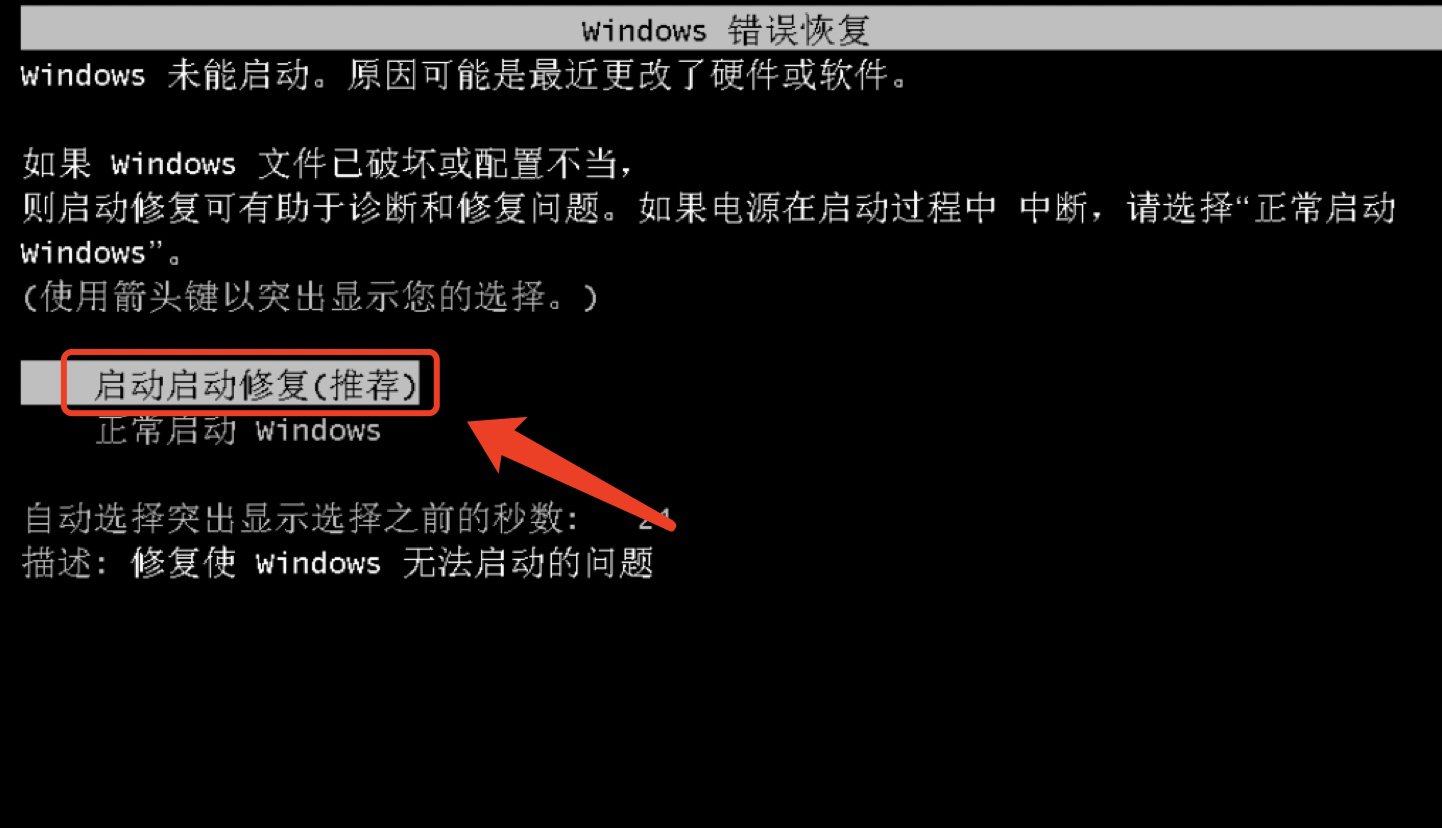

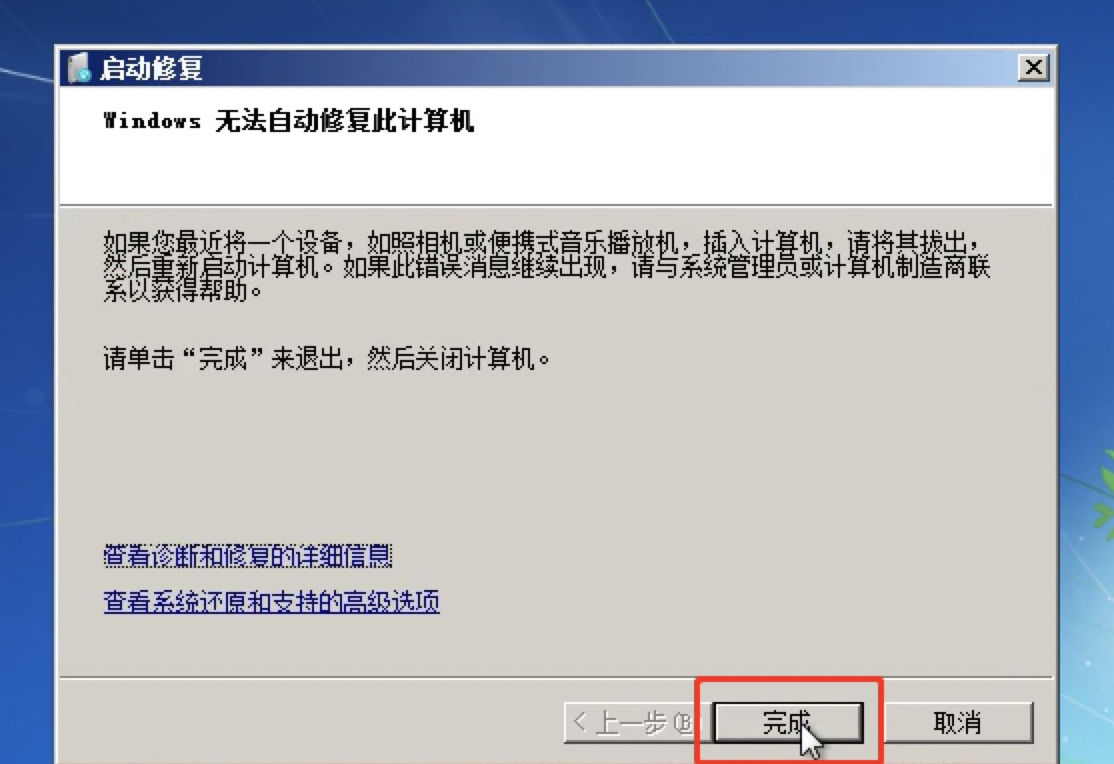

开机后会出现进入启动启动修复(推荐)选项界面,选择修复:

开机后会出现进入启动启动修复(推荐)选项界面,选择修复:

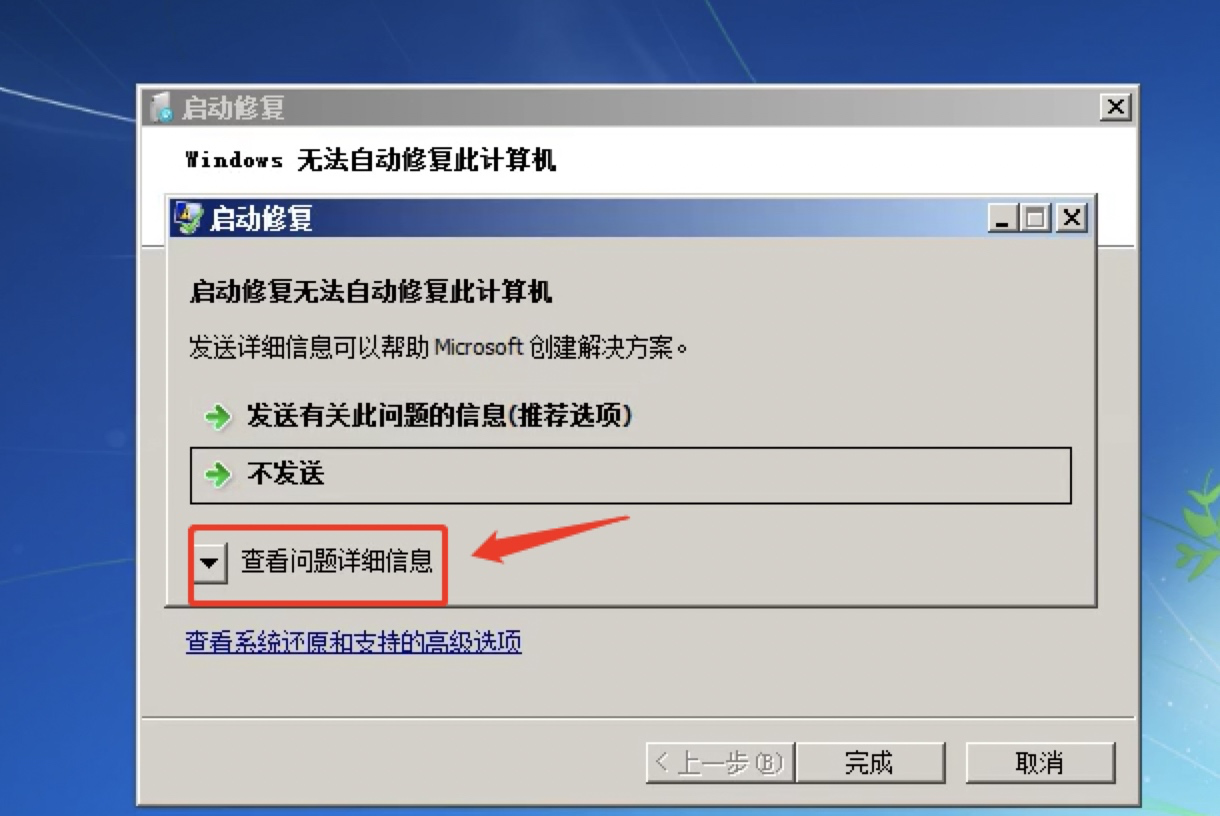

点查看问题详情:

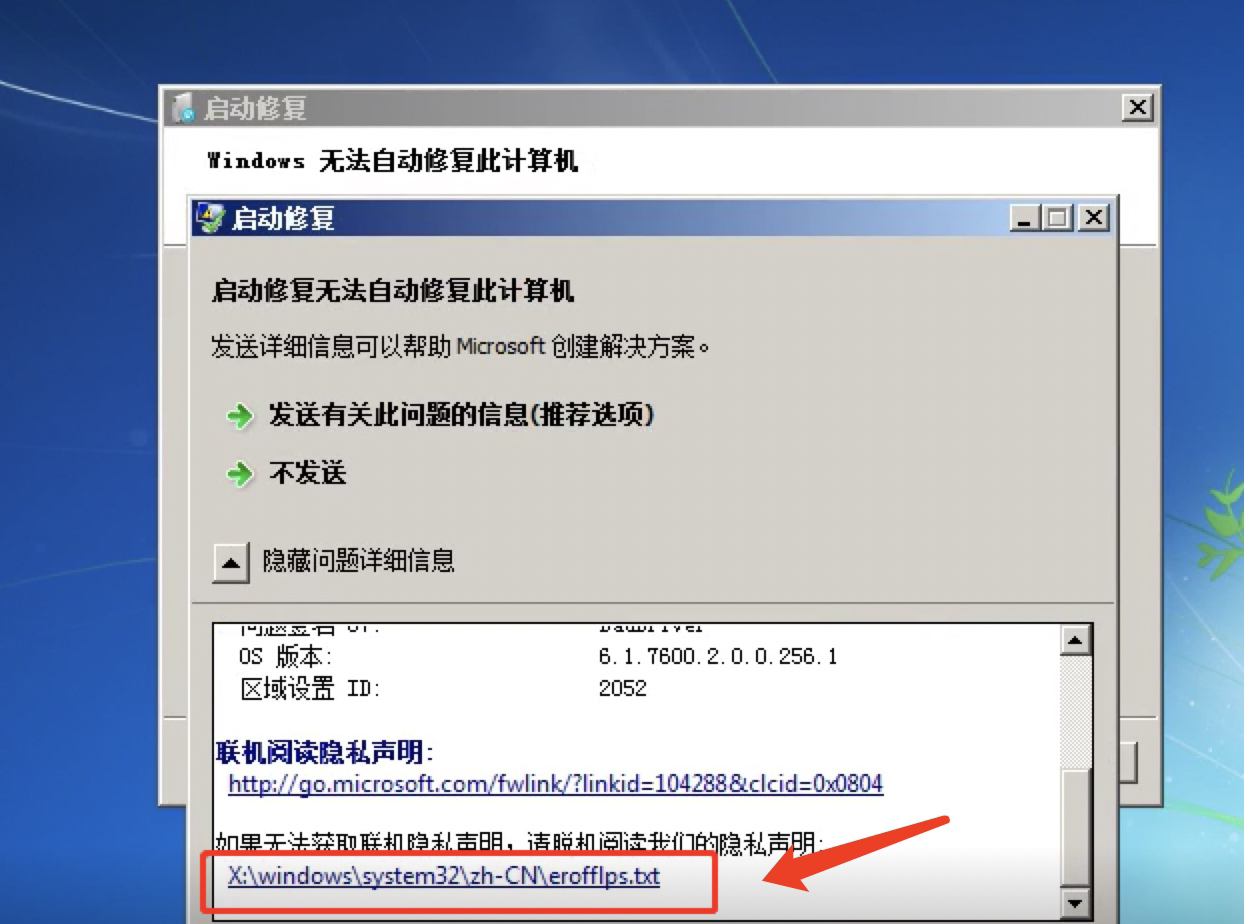

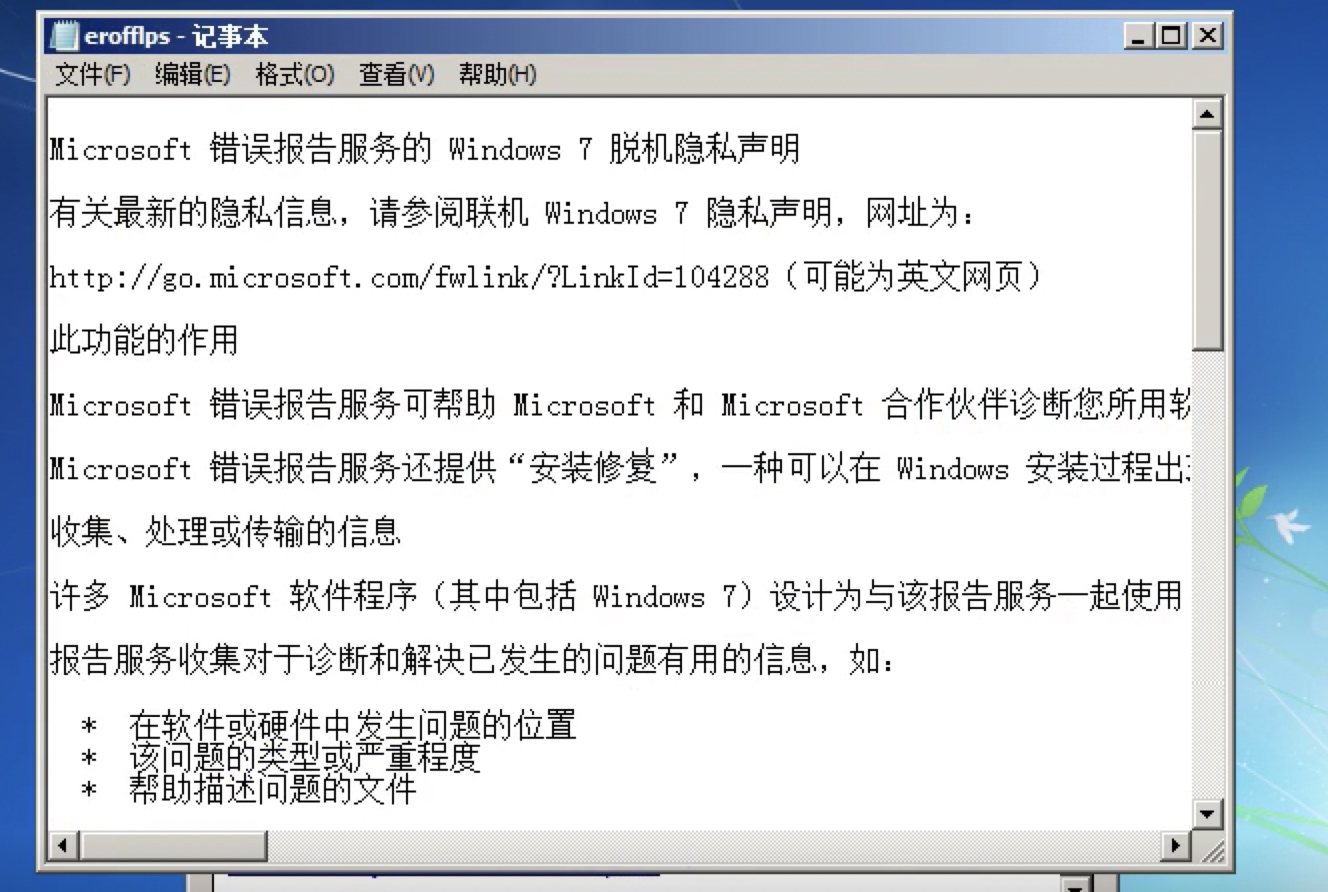

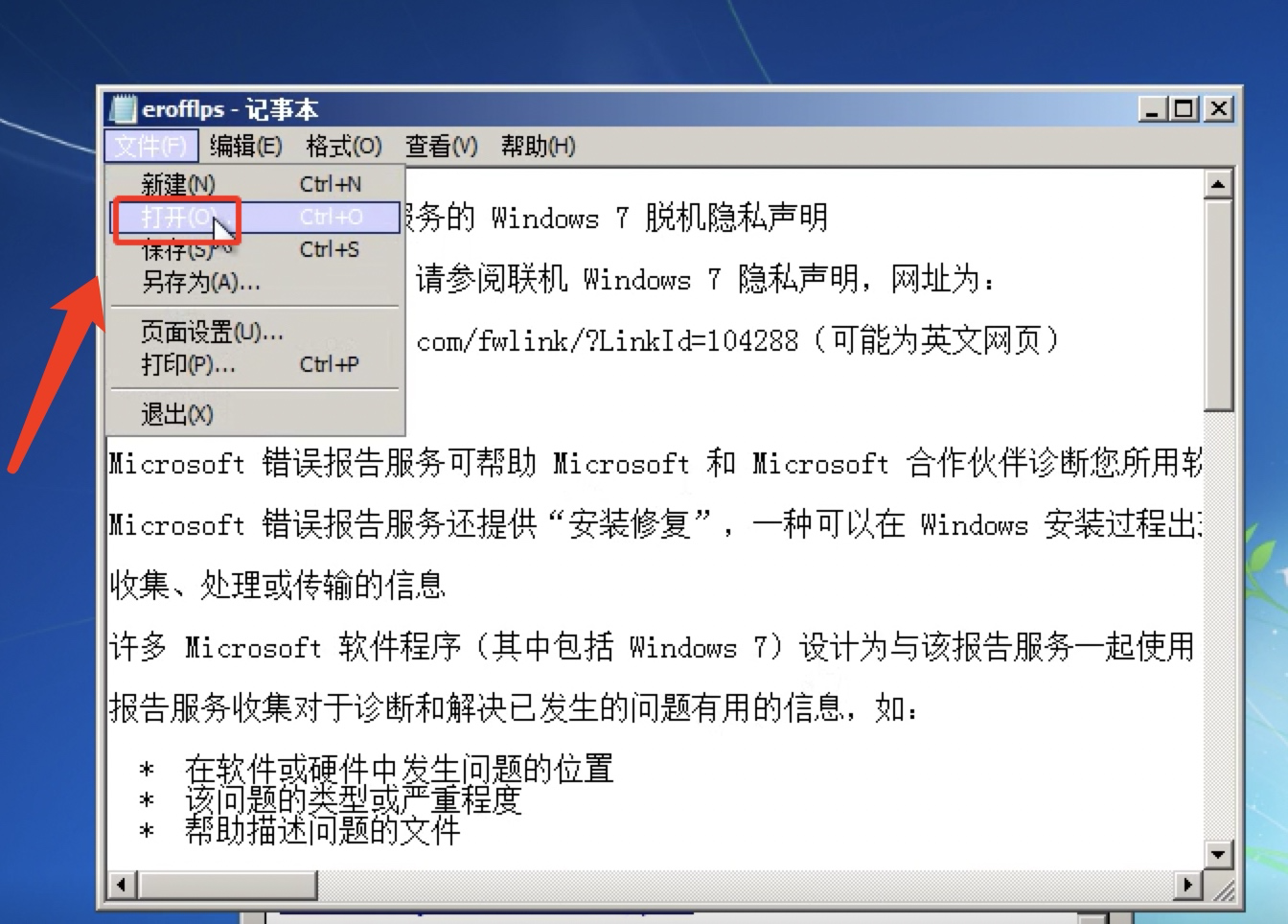

点击erofflps.txt目录:

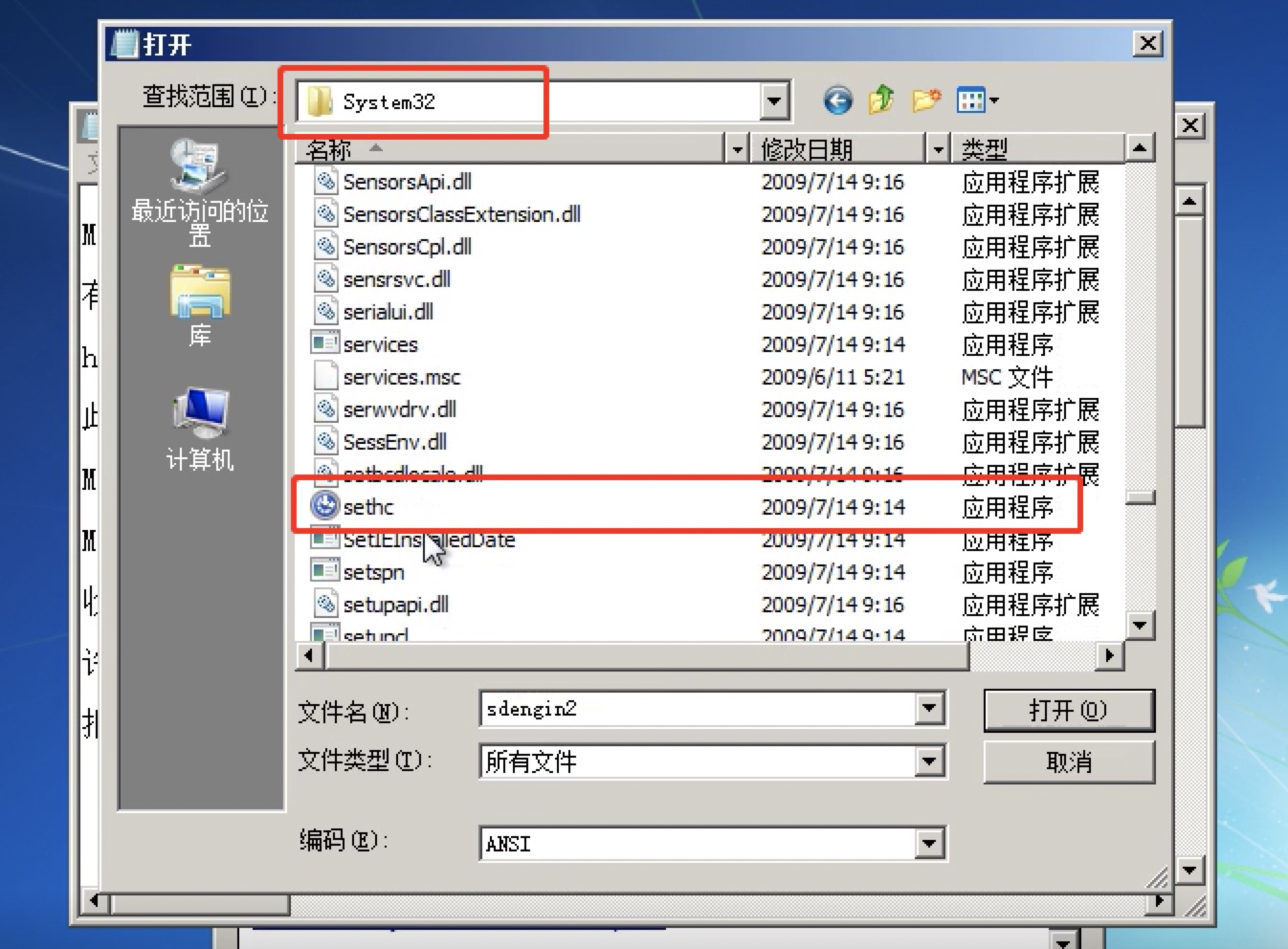

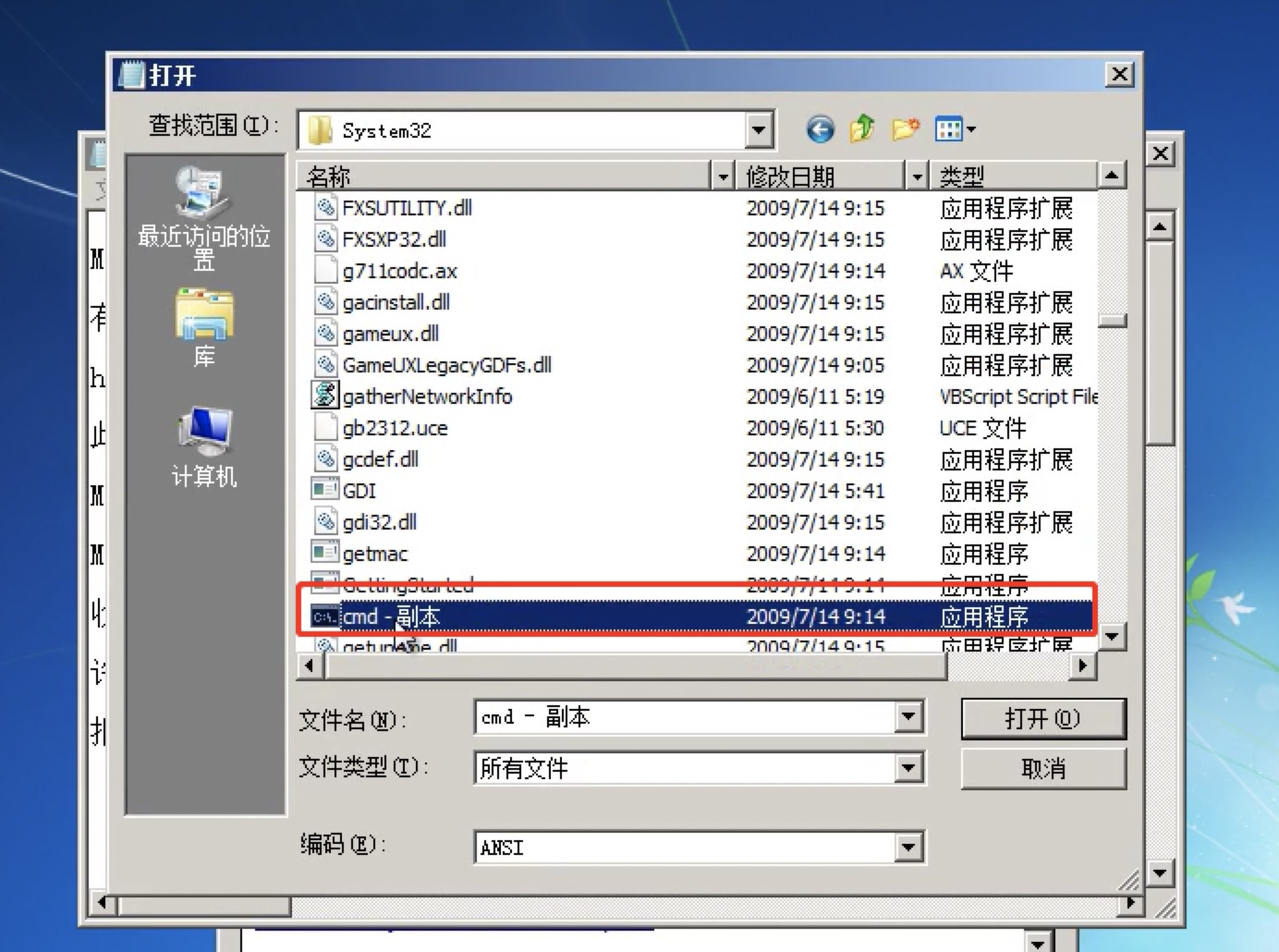

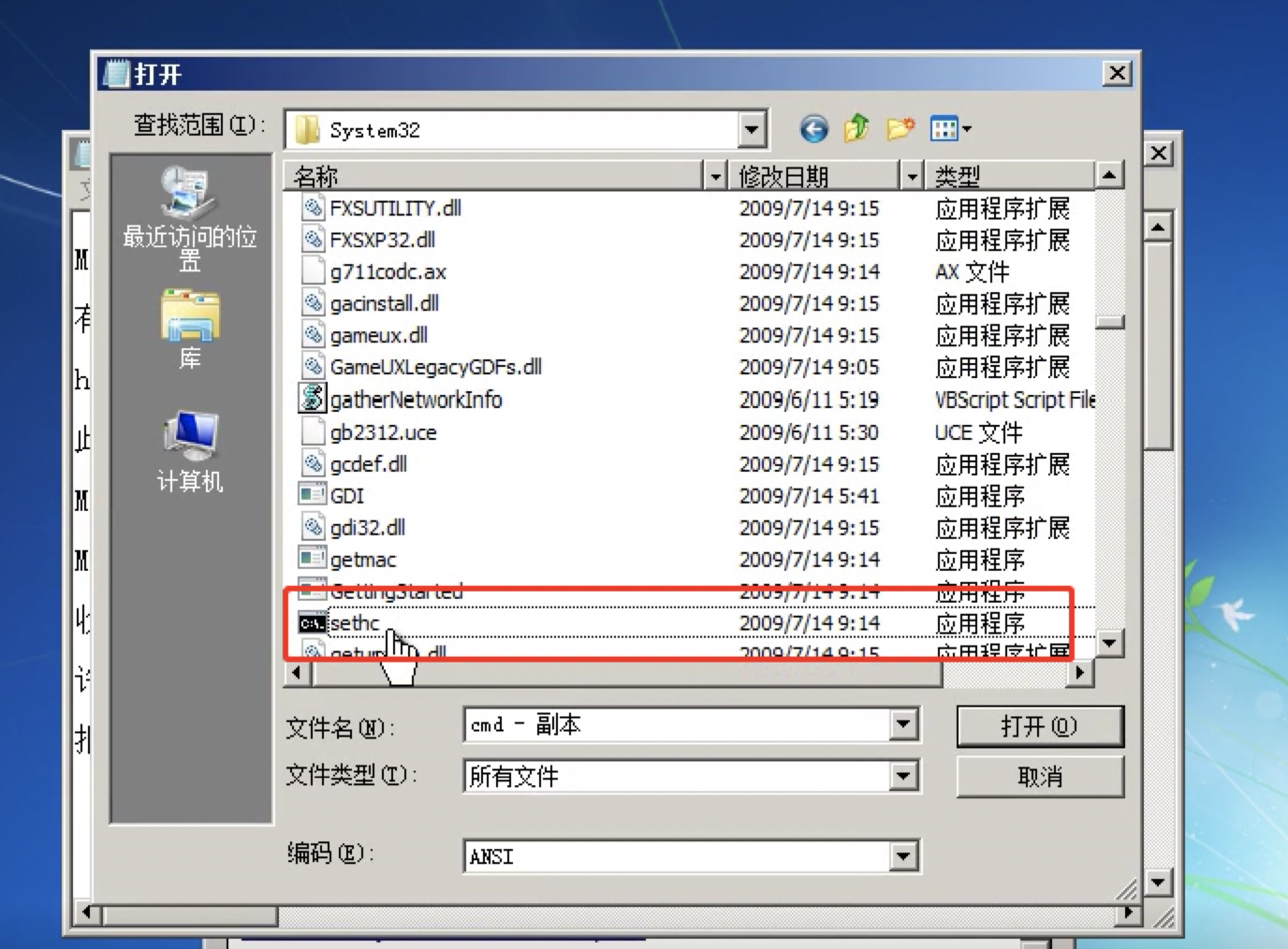

到C盘system32目录下往下翻能看到蓝色的图标名称:sethc:

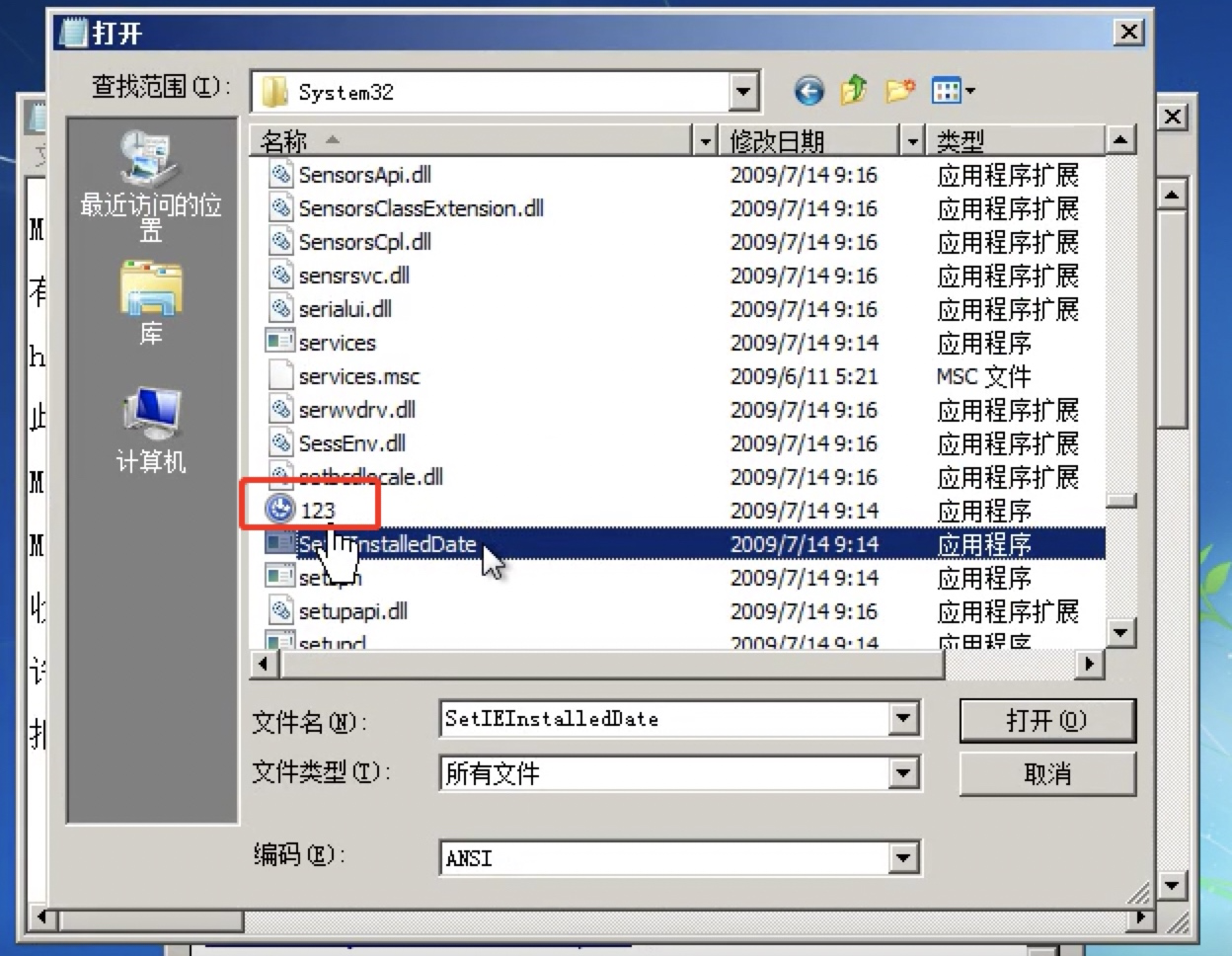

重命名文件改123(名称随意改):

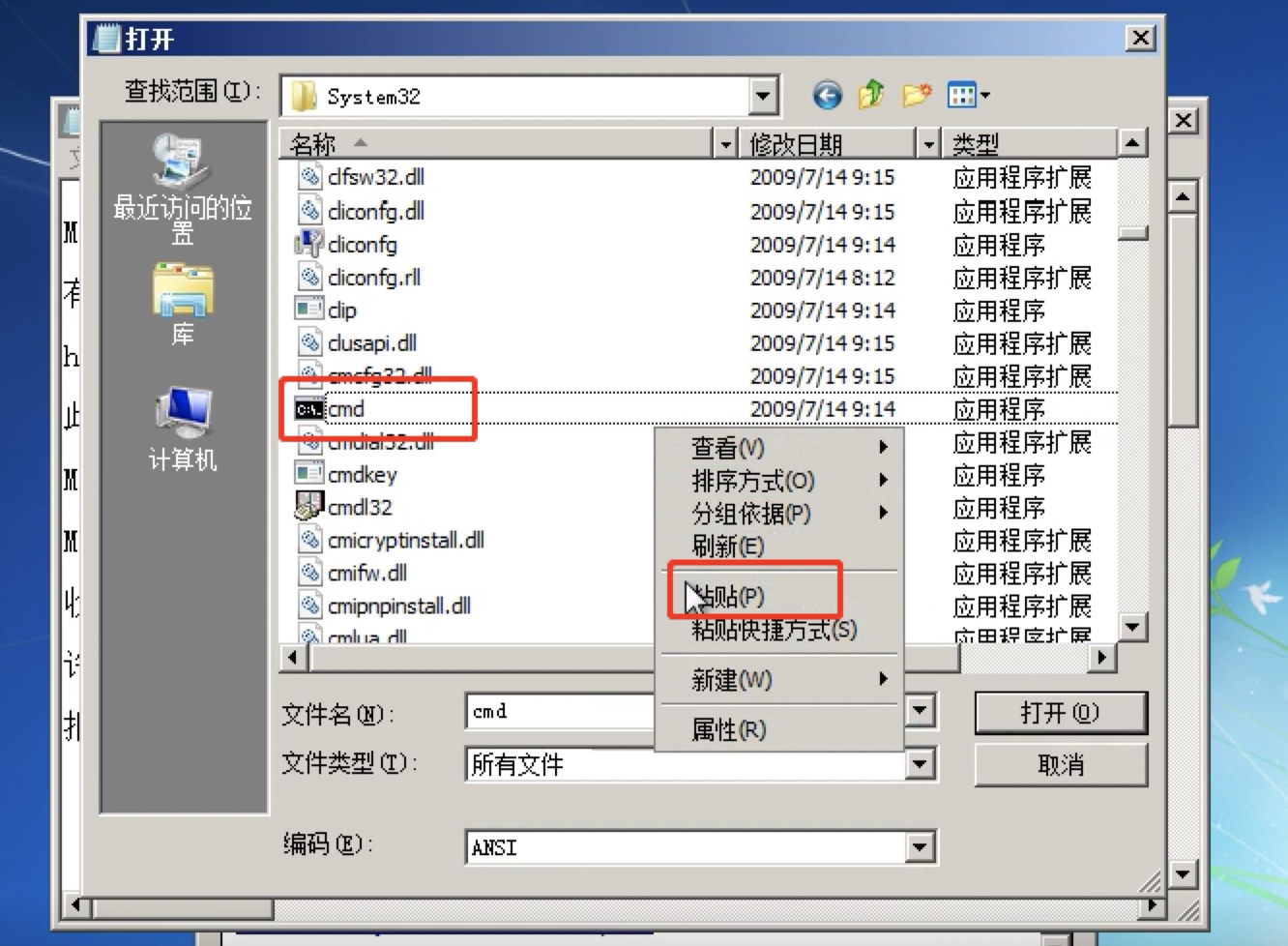

继续往下找到黑色图标:CMD文件,然后进行复制

将复制的cmd副本改名

改成sethc,然后关掉记事本文件:

完成重启即可:

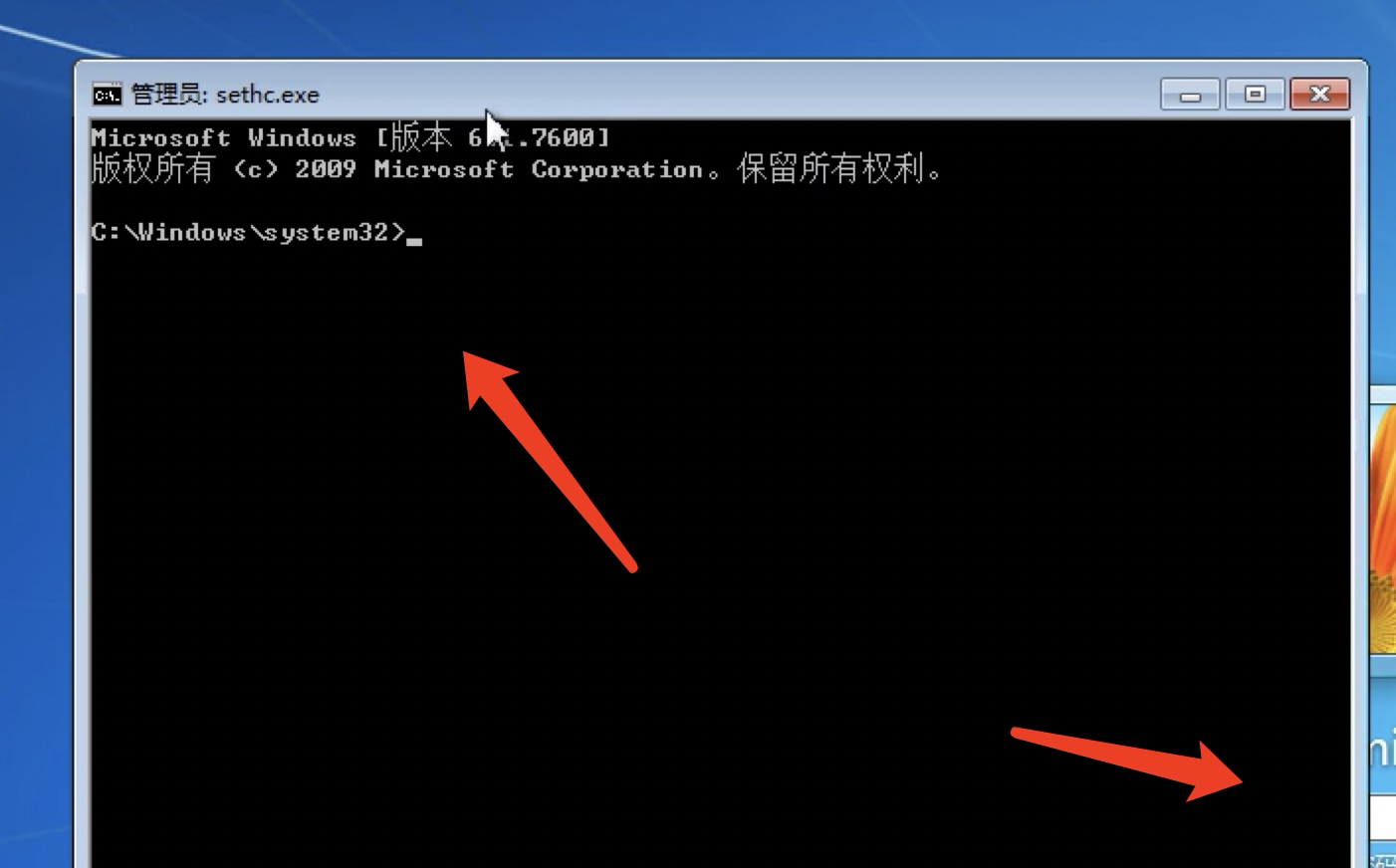

到用户密码输入界面连续按5次shift即可出现上图,到了这儿下一步我就不教了,希望大家慎重!!

下面我教大家修复的办法: 大家可看到,到了这步在未输入用户名情况下按shift五次出下的CMD命令框是system权限,那么可以添加用户,修改用户密码,甚至上线一句话等等!带大家了解了粘滞键的最原始利用过程,那么我们接下来将利用Empire来对粘滞键进行powershell一句话植入操作进行权限维持!

大家可看到,到了这步在未输入用户名情况下按shift五次出下的CMD命令框是system权限,那么可以添加用户,修改用户密码,甚至上线一句话等等!带大家了解了粘滞键的最原始利用过程,那么我们接下来将利用Empire来对粘滞键进行powershell一句话植入操作进行权限维持!

3、Empire进行粘滞键维持

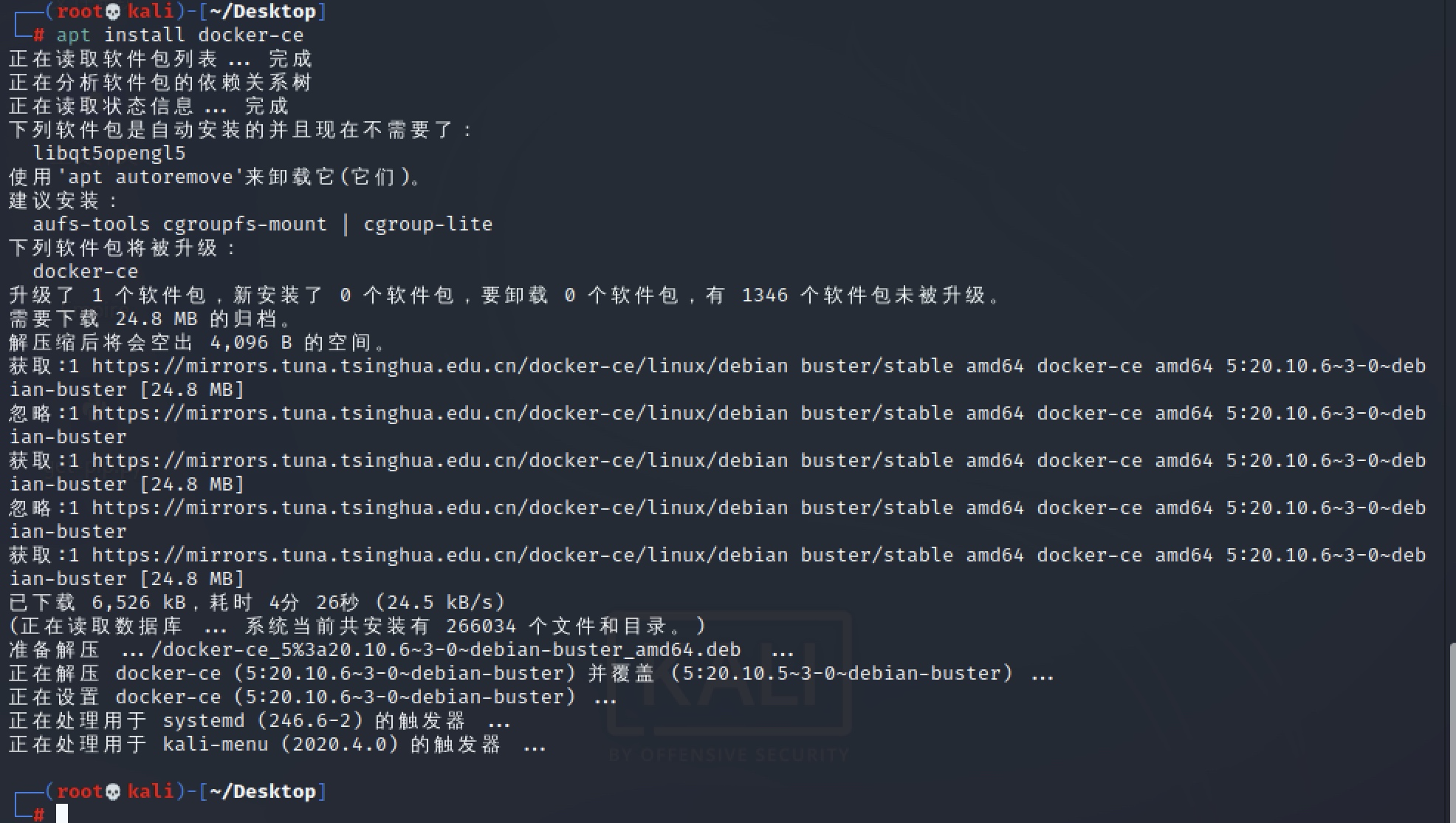

1)Docker环境安装

前提是需要安装docker:直接按照以下命令即可安装完成docker

apt install docker-ce

2)Empire环境安装

Empire一款只针对win系统的后渗透神器,该工具是基于Poweshell脚本的攻击框架主要实现对内网、对域的攻击,提权横向移动等等!

个人感觉和CS、msf使用方法相同,开个监听器生成payload让主机运行并上线,然后进入主机控制台进行操作主机!

docker run -it --rm --network=host bcsecurity/empire

来源:freebuf.com 2021-06-29 10:43:40 by: dayuxiyou

恐龙抗狼扛8月前0

kankan啊啊啊啊3年前0

66666666666666