篇首语:前几天吃饭,有朋友问起杨叔关于“WiFi窃密”的方式与防御方法,杨叔脑海里瞬间闪过这些年在一个个内训课上曾教过的辣么多主题和内容,咦?居然还真一直没有整理过。随手翻了下最近几个月网上的WiFi安全文章和一些视频公开课,还在讲伪造AP钓鱼……唉,技术层面的不足当然需要战术方面的加成啊~~算啦,这个月的干货篇章就写这方面了。

最近关于“XX万能钥匙”等第三方APP的负面新闻此起彼伏,看来随着国内《个人信息保护法》立法工作的大力推进,也会有越来越多的企业及个人关注信息和隐私的损害。

注:本文适用于大型企事业单位、保密部门的无线安全管控等场景,也适用于小区掌控者、隔壁住IT男邻居的漂亮妹纸等,希望对大家的工作和生活都有所帮助。

声明:以下内容仅供技术研究、交流与探讨,不涉及任何非法获取及攻击行为。

本篇为“WiFi窃密の36般变化”第一弹,攻伐篇:)

0x01 何谓“WiFi窃密”?

从WiFi技术被广泛应用起,针对WiFi网络的窃密方式就一直在不断改进,杨叔作为中国曾经最大的无线安全论坛超版,也算是见证了中国WiFi安全发展史,从2006年起,单从X宝上看WiFi破解供应业务的变化就表明了很多:

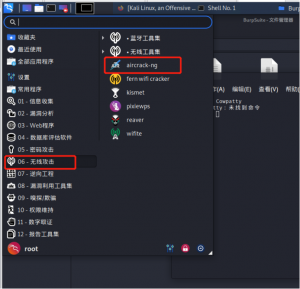

从最初的售卖破解WEP加密的卡王、卡皇,发展到远程在线指导教学,再到WPA、WPA2破解收费跑包,工具也从最早的Shell版本的aircrack-ng,到BT2/3/4及Kali下的GUI界面第三方工具,再到EWSA、Hashcat这样的GPU跑包软件,中国的商家们也真够拼的……

简单来说,所谓“WiFi窃密”指的就是依靠WiFi技术窃取或非法传输企业或个人的数据文件,不过窃密行为并不一定需要破解密码。

0x02 又何谓“36般变化”?

哈,所谓“WiFi窃密の36般变化”主要涉及的是WiFi安全的战术/谋略应用领域,分“攻伐篇”和“救守篇”两个部分,主要介绍杨叔总结的一些方法思路,并不是说只有36种方法,也不是说有什么固定模式,只是个扩展安全防范意识的引子。

需要强调的是,这“36般变化”里,并不包含最基础的WPA破解,虽然我们都知道目前已有WPS、高速运算、云破解、强制共享无线密钥等多种方式被应用于WPA破解上,去年底甚至一度传言WPA2已被攻破,但直到现在,依然没有非常高效的破解方式出现。

很多人会说用“XX万能钥匙”之类的APP,配上读取内存密码的第三方应用,就可以走到哪儿都能获取到附近的WiFi密码,这个怎么说呢,像杨叔这样保持“从不装这类软件、关闭无线路由器上所有多余功能、定期修改WiFi密码、密码长度超过18位、有访客送走就改密码”等良好习惯的安全研究员来说,这些APP压根无用。

OK,说了这么多,下面杨叔从“攻伐”角度展开“WiFi窃密的36般变化”。

0x03 36般变化の上18篇“攻伐篇”

上18篇“攻伐篇”主讲攻击、渗透、跳转、伪造、隐蔽等手段,涉及国内外无线安全工具超过20种,乃18岁以上,居家旅游,必备暗器图集,且听杨叔娓娓道来。

篇1 • 斡旋造化

此为无中生有,以死为活之术。

有个“Hotspot Map热点地图”的小概念先了解下,2008年杨叔也带着团队制作过。简单解释下,就是无线黑客们会破解某个区域或者街道上大部分无线网络的密码,并记录下这些可用热点的地理位置与信息,比如SSID、MAC、加密方式等(听起来是不是很像某些APP?),这些数据配合地图就形成了一个专用的“Hotspot Map热点地图”。这玩意的用途有:

• 保证无线黑客们在这个区域,能“随时随地”上网

• 关键不是节省手机流量费用,而是可以借助他人无线网络隐蔽自己

• 攻击者可以通过这些热点发起外网攻击、发送垃圾邮件、发送恶意匿名信、渗透指定目标等,

• 最终溯源都将指向到该无线网络路由器,无法锁定攻击者

在杨叔设计开发的“Wi-Hack无线安全课程体系”中,这类已经被他人掌控连接密码的无线AP(一般就是办公/家用无线路由器),称之为Backdoor Hotspot 或者 Zombie Hotspot,即后门热点。如下图Shibuya是日本东京涩谷区。

这类后门热点的利用通常会结合一些工具使用,包括但不限于下述内容:

• 手机/笔记本上的MAC地址修改工具

• 多无线热点自动配置/切换工具

• SSH、SFTP等加密通道工具

• USB无线网卡+外置天线

详细使用会在“Wi-Hack”课程实验中涉及,此处按下不表:)

篇2 • 颠倒阴阳

此为将黑夜变成白昼,将白昼变为黑夜的互换之术。

主要用于在公开场合识别跟踪者,化主动为被动。简单来说,每到一个场合,就先使用开源工具被动抓取WiFi网络数据包,识别并建立BSSID LIST,即记录下所有的无线客户端MAC地址。

如下图所示,使用airodump-ng工具就可以抓捕周边开启了WiFi功能的客户端设备(无论连接WiFi与否),如下图右侧红框内显示“not associated”即表示该设备没有连接任何热点,只是单纯的开着WiFi功能。

就这样,每换一个地方,半小时内先保持开启捕获工具并将记录导出,然后将结果与前一次的记录比对,若发现出现重复的MAC,就要注意了。连续2次出现重复的MAC,那就可以肯定不是巧合(帅得掉渣,常被暗恋尾随的除外)。

当然,对于那些能够强忍着不上免费WiFi,坚持用自己手机流量的人来说,该方法就不再适用,而需要进阶的方法,此处按下不表:)

篇3 • 移星换斗

此为斗转星移,改变星辰排列顺序之法。

主要用于在公共场合的数据快速交换,特点是参与方无物理接触,通常方式有两种:

• 第一种:A临时搭建WiFi热点,并建立FTP服务器,B访问该热点,再按照约定访问内网FTP服务器,成功下载文件后,双方断网闪人。

• 第二种:A到达公共区域,访问B预先建立的WiFi网络,并上传文件到B预先建立的FTP服务器,上传完毕,删除本地访问记录,离开该区域。B确认收到后,随后离开。

由于A、B双方没有物理接触,一切都按约定的开展,所以跟踪A的小组,很难发现B的存在,且很难对A的无线自组网行为进行监控,甚至无法感知A的实际操作。懒得画图了,发个动图自己体会^_^

篇4 • 回天返日

此为以强大的力量驱赶太阳。

该方式对于未使用802.1X认证架构的中小企业WiFi网络都有效。初级的方法就是使用伪AP接管当前无线网络,可以配合使用Deauth攻击报文将当前已连接设备全部强制下线。在成功接管后,窃密者就会使用诸如钓鱼、插入木马什么的攻击方式。

杨叔讲讲深入的方法,一般无线黑客们使用名为“WAP Funnel”的攻击方式。原理就是侵入目标无线路由器后,将对方的上网模式从“自动获取”或“拨号上网”,改成“无线桥接”或者“无线客户端”模式,这样,在并不影响对方上网的前提下,该无线网络的数据将全部被捕获。

窃密者通过分析捕获的无线网络数据,就能够得到大量的公司内部信息和个人数据,比如邮件、上网浏览记录、文件传输、微信的图片及文件等等。

篇5 • 唤雨呼风

此为召唤风雨之术,刮风下雨。

移动WiFi或手机建立临时热点的可怕之处,就在于可以在任何时间/任何地点,只要事先约定,就可以悄然无息地实现数据的传输。

举个例子,在两辆车并行或间距不远的时候:

• 在车辆一上,A手机上预设的WiFi热点连接配置会自动连接到车辆二上的B手机上,

• 一旦有网络,A手机就会自动把邮箱处于待发状态的邮件全部发送完毕,或者预设的FTP脚本会自动登录并发送压缩加密数据出去。

• 全部过程持续5~15分钟,由于两车驾驶员A和B之间没有物理交互,所以第三方完全无感知。

需要强调一点的是,A手机的持有者可能并不知情,比如该WiFi窃密脚本,会事先编辑好策略,使得该行为不会在公司内部执行(192.168.0开头的IP地址识别与限定、当前SSID识别等,方法太多了),以防止公司内部防火墙或其它设备监控到可疑外联数据传输行为。

注:至于如何将脚本或应用植入到A手机,不在本文讨论范围内。

杨叔提醒下,这里每一篇都可以扩展出更多的方法,完全需要学员自己开动脑筋,不拘泥于形式。比如本篇示例中提到车辆中的WiFi数据互访,还有一个延伸思路是利用车载具备WiFi功能的行车记录仪或者第三方设备,通过连接该设备,直接访问存储卡,写入数据。

类似的,在公司外部建立临时热点,内鬼就可以访问到外部,直接将内网数据外传,简直防不胜防。

篇6 • 振山撼地

此为可以发出地震般的威力,使其地动山摇。

有的时候,为了迷惑试图溯源或者取证的人,除了使用刷过WRT固件的无线路由器外,窃密者也会在预设的后门热点上,设定一大批端口重定向规则,将常见的21、22、23、53、80、1080、8080等端口全部重定向到某个蜜罐,给访问者加上Banner回应策略,这样后期任何人在连接上该无线网络的时候,在扫描内网开放端口时,会发现几乎所有的服务都开启了,那么就会有这样的判断:

• 之前的人一定利用过这个无线网络的某个服务传输过重要文件

• 这台主机开启了这么多服务,一定是对方重要的数据服务器

于是,后来的人就会花些时间破解或者研究这个无线网络,甚至为了取证,可能不会暂时破坏该AP。而实际上呢,由于蜜罐会自动答复及记录这些请求,无论是在线实时破解还是深度OS扫描,而窃密者早已远遁,这个不过是个吸引注意力的傀儡热点罢了。

于是,后来的人就会花些时间破解或者研究这个无线网络,甚至为了取证,可能不会暂时破坏该AP。而实际上呢,由于蜜罐会自动答复及记录这些请求,无论是在线实时破解还是深度OS扫描,而窃密者早已远遁,这个不过是个吸引注意力的傀儡热点罢了。

恐怕只有等专业人士发现的时候,才知被忽悠浪费了大量的时间精力。

篇7 • 驾雾腾云

此为飞行法术,初级脚下升雾,飞行山高。高级可以腾云瞬息千里。

尽管很多无线路由器都支持“无线网关”模式,但是知道怎么用,或者说会使用到的人是少之又少。和“无线漫游”功能不同,“无线网关”模式支持该无线路由器以一台无线客户端设备的身份,连接到另一台无线路由器上,就相当于级联或者无线跳板。

理论上可以有很多个无线设备逐级联在一起,但实际上,以前杨叔测试时发现,最多也就是3个设备,否则速度会有很大影响。但即使是三个无线设备,那么物理距离也许会超过两个街区,即很难锁定无线渗透源或者攻击者。

PS:这个内容杨叔在2009年xKungfoo黑客大会上演讲时提到过:)

篇8 • 划江成陆

此为分水之法,意为将江河湖海的水分开,露出陆地。

和篇6不同,有时候为了故布疑阵,窃密者也会在预设的后门热点上,设定一个禁止WEB协议或者禁止访问外部80端口规则,这样后期任何人在连接上该无线网络的时候,会发现是无法访问外网的,那么就会有这样的判断:

• 无法访问外网,说明内网有服务器接收过数据

• 这台路由器可能是改造的设备,有内部存储空间

而实际上呢,由于窃密者自己的手机/笔记本上使用了DNS Tunnel隧道传输工具,可以将数据封装在DNS请求报文中发出,从而就绕过了无线路由器上的WEB封锁限定,也给后期取证溯源的人制造了误导。

下图是手机上的DNS隧道连接工具,别说杨叔没告诉你。

嘿嘿,此法针对缺乏想象力的人,特别有效:)

篇9 • 纵地金光

此为直线快速飞行之术,地遁术不及也。

简单编写一段特定的脚本,该脚本的任务就是在指定时间,自动断开当前连接的WiFi热点,并自动连接附近的另一个WiFi热点,在后台将数据成功传输后,再断开切换回原来的无线热点。该方法特点是行踪操作较隐蔽,嗖的一下就出去了,然后嗖的一下又回来了,可以做到全程无感知。

Windows下CMD连接无线热点的命令如下,杨叔列几个仅供参考:

• 新建无线网络配置文件

netsh wlan add profile filename=”隔壁杨叔”• 用指定的配置文件连接无线网络

netsh wlan connect name=”隔壁杨叔” ssid=”starbuckss”• 断开当前无线网络

netsh wlan disconnect• 从WLAN中删除配置文件“隔壁杨叔”

netsh wlan delete profile name=”隔壁杨叔”

———–杨叔亲手划的分割线———–

原想你今日有幸遇见杨叔,本人手中还有“攻伐篇”秘籍“纵地金光、翻江搅海、指地成钢、五行大遁、六甲奇门、逆知未来、鞭山移石、起死回生、飞身托迹、九息服气”等九篇,练之大成可飞檐走壁,捏花伤人,横行WiFi圈无敌手。

然,如今世界早已不是武侠辈出之年代,苟同娱乐为上者人多势众,杨叔唯恐你他日练成,出去惹是生非,万一遇见识货人士,却怎生是好?

线上不可传,不可传啊~~

0x04 36般变化の下18篇“救守篇”

下18篇“救守篇”乃是防御救守之道,主讲检测、防守、引流、溯源、取证等手段,涉及国内外无线安全主流工具超过25种。

“救守篇”秘籍“导出元阳、降龙伏虎、补天浴日、推山填海、指石成金、正立无影、胎化易形、大小如意”等九篇,且听下回分解。

0x05 小结

这还只是WiFi技术相关的窃密手段,基于其它无线技术的手法,这次杨叔还没顾上提…..哼哼,杂家手中还有各种灵宝异果,奇门阵法,修炼法术,少年,你可愿学?

欢迎留言或与杨叔私约交流~~(简单点,蒸海鲜、小龙虾、日料、女仆餐厅什么的,杨叔都可以的)

—————————————————————–

只做有趣的研究,只做原创,不限于技术

一切不基于红包的非授权转载都是耍流氓

—————————————————————–

长按二维码,关注公众号,翻看更多:

商业反窃密、隐私保护、通信监听、海外情报、CrimeBreak犯罪防御、无线安全研究……更多干货点这里:)

本文始发于微信公众号(全频带阻塞干扰):少年,你可知“WiFi窃密の36般变化”?| 攻伐篇

![安全小百科-[V4.05, V2.22] PROXIFIER – 先进灵活的全局代理客户端](https://aqxbk.com/wp-content/uploads/2021/11/87727thumb-300x196.png)

请登录后发表评论

注册