感谢腾讯御见威胁情报中心来稿!

原文:https://mp.weixin.qq.com/s/UXbsJsCbz6FsQ-ztbk6CaQ

一、概述

目前,由新型冠状病毒引起的肺炎疫情(COVID-19)在全球蔓延,已有190个国家存在确诊病例,全球确诊人数已经超过43万人,死亡病例超过1.9万。中国大陆已基本控制住疫情,但在意大利、西班牙、美国等发达国家疫情仍处于爆发期,世界卫生组织已将疫情的全球风险级别确定为“非常高”。

而随着新冠病毒疫情(COVID-19)在全球蔓延,以此为主题的网络攻击事件骤然增长。其中中国大陆、意大利、韩国等国家成为黑客网络攻击的高风险地区。腾讯安全威胁情报中心自疫情爆发后,已检测到多起以新冠病毒疫情为主题的攻击活动。

攻击者大多以投递邮件的方式,构造诱饵文件欺骗用户点击,恶意文件类型多种多样,覆盖EXE、MS Office宏文档、漏洞文档、lnk文件、VBS脚本等。而攻击的背景也包括具有国家背景的专业APT组织和普通黑产组织。

本文对近期发现的以新冠病毒疫情为诱饵的攻击活动加以汇总,供大家参考。在此提醒广大政企单位和个人用户,在做好疫情防控的同时,也要做好网络安全的防护工作。

二、近期活跃的APT攻击及黑产

01 具有国家背景的APT攻击活动

1)海莲花(APT32)组织

海莲花,又称APT32、OceanLotus,被认为是具有越南国家背景的攻击组织。该组织自发现以来,一直针对中国的政府部门、国企等目标进行攻击活动,为近年来对中国大陆进行网络攻击活动最频繁的APT组织。腾讯安全威胁情报中心在2019年也多次曝光了该组织的攻击活动。

自新冠疫情爆发以来,该组织正变本加厉对中国大陆相关目标进行网络攻击活动。攻击方式依然采用鱼叉邮件攻击,钓鱼邮件同样使用跟新冠病毒疫情相关的诱饵文档。如:

攻击诱饵包括lnk文件、白加黑攻击方式等:

技术细节跟之前曝光的变化不大,本文不再过多描述。

除了投递恶意木马外,海莲花还是用无附件攻击,用来探查用户的一些信息:

也有附件和探针一起的:

2)蔓灵花(BITTER)组织

蔓灵花也是对中国大陆进行攻击的比较频繁的一个攻击组织,其目标包括外交部门,军工、核能等重点企业。

在疫情爆发后,该组织同样采用了跟疫情相关的诱饵来对一些目标进行攻击:

最终释放的特种木马为2019年才开始采用的C#木马:

3)Kimsuky组织

Kimsuky组织被认为是来自东亚某国的攻击组织,该组织一直针对韩国政府部门、大学教授等目标进行攻击活动。Kimsuky组织为韩国安全厂商命名,腾讯安全威胁情报中心在2018、2019均披露过的Hermit(隐士)同属该攻击组织。

在2020年2月底到3月初期,韩国是除中国大陆外受疫情影响最严重的国家。于是Kimsuky十分活跃,开始利用疫情相关的诱饵,对韩国目标进行攻击活动。同时我们发现,该组织还同时具备多平台的攻击能力。

此外,该组织还针对MacOS进行攻击:

最终的恶意文件使用python编写,用来收集用户信息,和C&C进行通信来获取命令等:

4)TransprentTribe组织

TransparentTribe APT组织,又称ProjectM、C-Major,是一个来自巴基斯坦的APT攻击组织,主要目标是针对印度政府、军事目标等。腾讯安全威胁情报在2019年也多次曝光该组织的一些攻击活动。

虽然新冠病毒疫情暂时还未在印度爆发,但是印度也已经在进行一些疫情相关的防控举措,包括关闭国门,加强检疫等等。但是网络攻击不会因此而停止,攻击者同样借助疫情相关资讯进行攻击活动。如:

执行后的宏代码为:

执行后的宏代码为:

02 其他网络黑产活动

包括白象、毒云藤、gamaredon等攻击组织均使用新冠疫情相关诱饵对特定目标进行攻击。由于已经有大量报告针对该些活动的分析,本文就不再罗列。

1)网络诈骗

网络诈骗也是网络攻击活动中的一种,在疫情爆发之后,腾讯安全威胁情报中心检测到多次使用疫情有关的内容进行恶意诈骗的案例。如:

在该案例中,借口让人捐款来研发疫苗,诱使收件人进行比特币转账。所幸,该诈骗活动并未有人上当:

2)投递窃密木马

群发垃圾邮件投递窃密木马也是近期黑产惯用的一些手法,如下:

Hancitor木马

假冒保险发票信息

TA505

假冒COVID-19 FAQ的诱饵文档,欺骗目标用户启用宏代码。

商贸信

假冒世卫组织发送诈骗邮件投递商业木马。

商贸信

假冒世卫组织发送诈骗邮件投递商业木马。

最终释放的窃密木马功能包括cookie窃取、键盘记录、上传下载文件等。

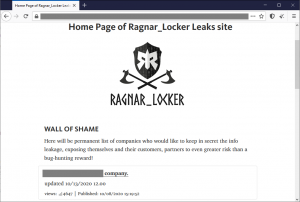

4)勒索病毒

近期检测到勒索病毒主要为两种:

一种为使用新冠疫情为诱饵传播勒索病毒,如CORONAVIRUS_COVID-19.vbs ,最终释放Netwalker勒索病毒

另外一种勒索病毒直接将自己命名为新冠病毒:

三、总结和建议

从本文罗列的以新冠疫情(COVID-19)有关的攻击活动可以看到,网络攻击会紧跟社会热点,精心构造跟时事、热点有关的资讯作攻击诱饵,诱使目标用户点击再植入恶意文件或者进行网络诈骗活动。

在全球新冠疫情全球大爆发的时候,利用新冠疫情相关诱饵进行的网络攻击,其中有些攻击对象还包括医疗机构,手段可谓卑劣至极!因此我们提醒政企机关单位和个人,务必提高警惕,勿轻易信任何与疫情有关的资讯邮件,勿轻易启用Office的宏代码查看文档。

我们建议政企机构使用腾讯安全推荐的方案进行防御,个人用户推荐使用腾讯电脑管家,保持实时防护功能为开启状态。

腾讯安全解决方案部署示意图

IOCs

MD5

f6fe2b2ce809c317c6b01dfbde4a16c7

0e5f284a3cad8da4e4a0c3ae8c9faa9d

aa5c9ab5a35ec7337cab41b202267ab5

d739f10933c11bd6bd9677f91893986c

d9ce6de8b282b105145a13fbcea24d87

a9dac36efd7c99dc5ef8e1bf24c2d747

a4388c4d0588cd3d8a607594347663e0

1b6d8837c21093e4b1c92d5d98a40ed4

31f654dfaa11732a10e774085466c2f6

0573214d694922449342c48810dabb5a

501b86caaa8399d508a30cdb07c78453

e96d9367ea326fdf6e6e65a5256e3e54

da44fd9c13eb1e856b54e0c4fdb44cc7

e074c234858d890502c7bb6905f0716e

e262407a5502fa5607ad3b709a73a2e0

ce15cae61c8da275dba979e407802dad

b7790bf4bcb84ddb08515f3a78136c84

379f25610116f44c8baa7cb9491a510d

7a1288c7be386c99fad964dbd068964f

258ed03a6e4d9012f8102c635a5e3dcd

f272b1b21a74f74d5455dd792baa87e1

域名

m.topiccore.com

libjs.inquirerjs.com

vitlescaux.com

vnext.mireene.com

crphone.mireene.com

new.915yzt.cn

primecaviar.com

bralibuda.com

dysoool.com

m0bile.net

fuly-lucky.com

IP

63.250.38.240

107.175.64.209

请登录后发表评论

注册