勒索软件在不断地变化发展,攻击者会使用各种方式敲诈目标支付赎金,如今它不仅仅是加密数据,同时也会造成数据泄露。

许多公司组织坚信完善的反病毒保护方案可以防止被勒索软件攻击,但是勒索攻击仍然一次又一次成功。大多是情况下,攻击者会利用VPN中的一些已知漏洞,或者对暴露在互联网中的主机进行攻击,并不完全是利用恶意软件直接进行攻击。

Ragnar Locker

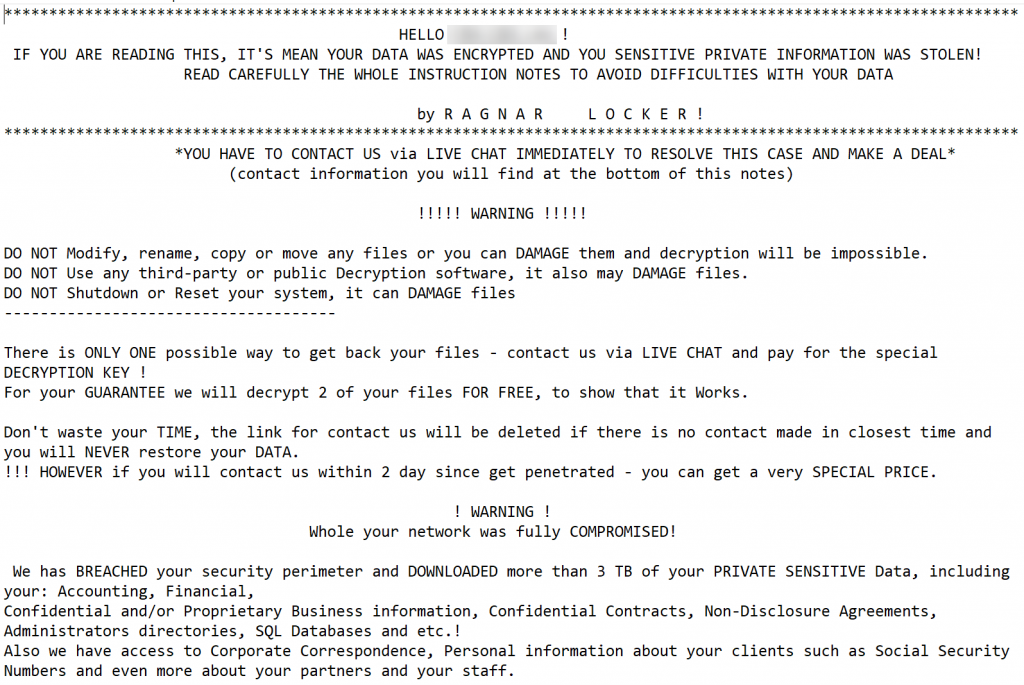

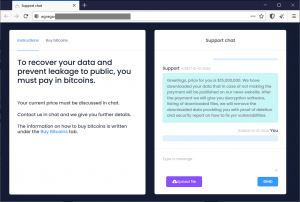

Ragnar Locker在2020年上半年开始攻击大型组织,它具有很强的针对性,每一个样本都是为目标组织量身定做的。如果受害者拒绝付款,他们的数据将被公布在网上。攻击者声称,这笔钱是他们发现漏洞、为文件提供解密和为受害者提供OpSec培训的奖励。

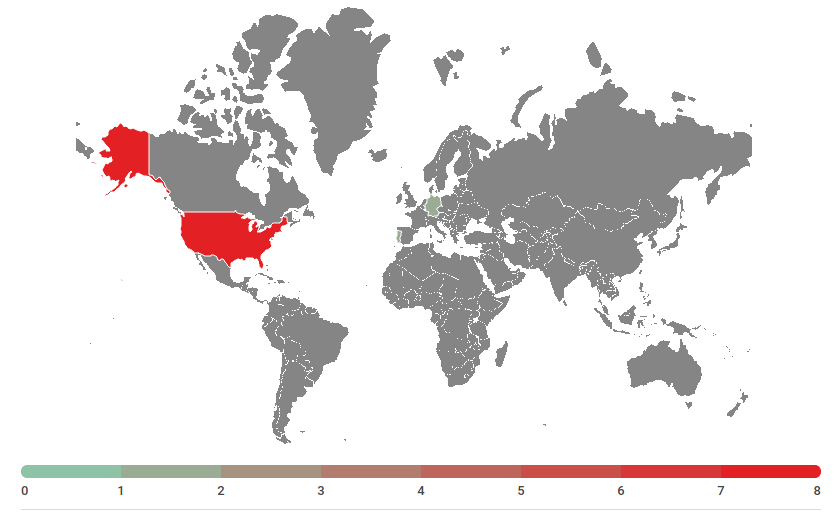

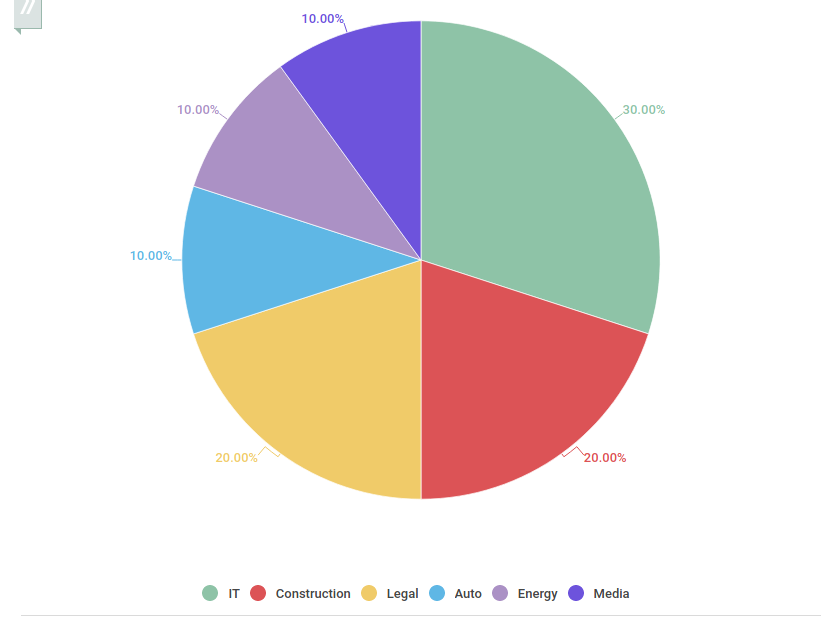

根据拒绝付款的受害者名单,Ragnar Locker的主要目标是美国公司,行业类型各不相同。

Ragnar Locker 技术分析

研究人员选择最近发现的恶意软件样本进行分析:1195d0d18be9362fb8dd9e1738404c9d

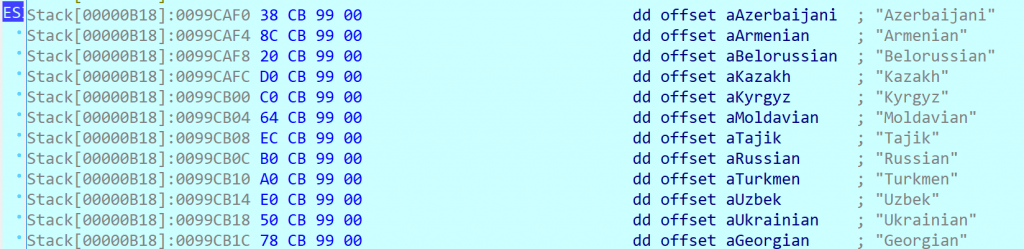

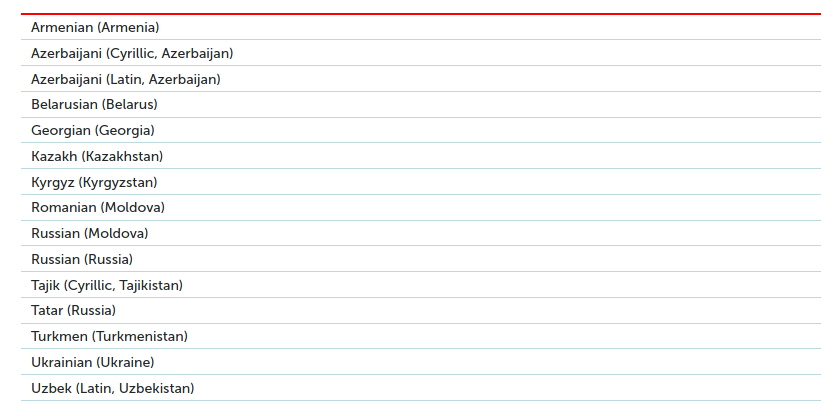

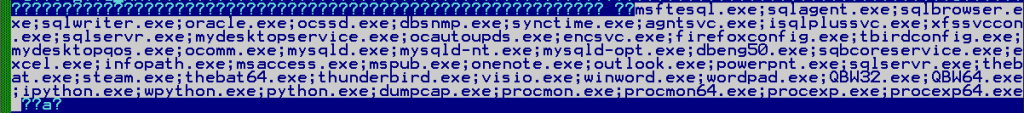

启动时,Ragnar Locker会检查计算机区域设置。如果是列出的某个国家区,它将停止操作并退出。

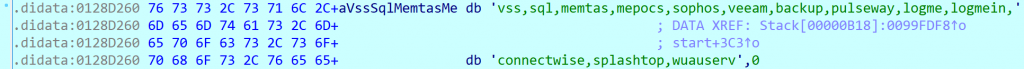

不在上述列表中的国家,它将继续检查一下字符串:

所有准备工作完成后,木马程序将搜索本地磁盘并加密受害者的文件。

RagnarLocker使用基于Salsa20进行加密。 每个文件的密钥和随机数值也是唯一生成的,并通过木马中硬编码的2048位公共密钥一起加密。

在加密文件后,Ragnar Locker会将加密的密钥,随机数和初始化常量添加到加密的文件中,并添加标记“!@#_®agna®_#@!”。

Egregor

Egregor勒索软件于2020年9月被发现,经过初步分析,其与Sekhmet勒索软件和Maze勒索软件存在关联。

Egregor勒索软件通常会出现断网的情况,恶意软件样本是一个DLL文件,需要使用命令行参数并给出的正确密码来启动。 Egregor是最激进的勒索软件家族,如果72小时内不支付赎金,受害者的数据将会被公布。

Egregor技术分析

研究人员选择最近发现的样本进行分析:b21930306869a3cdb85ca0d073a738c5

恶意软件只有在启动过程中提供正确密码才会生效。 此技术旨在阻碍沙盒自动分析以及研究人员的手动分析,没有正确的密码,就不可能解压缩和分析有效载荷。

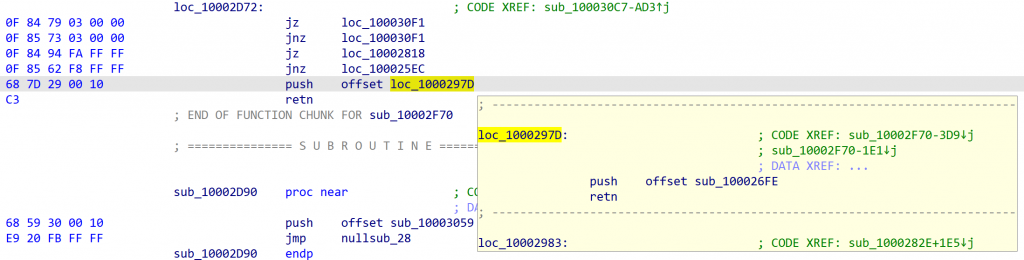

解压运行恶意程序后,最终得到了一个混淆的二进制文件,该二进制文件仍然不适合静态分析。 Egregor中使用的混淆技术与Maze、Sekhmet中的混淆技术非常相似。

控制流混淆示例

有效负载开始执行时,它将检查操作系统用户语言,避免对安装了以下语言的计算机进行加密:

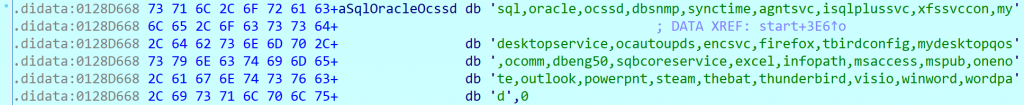

终止以下进程:

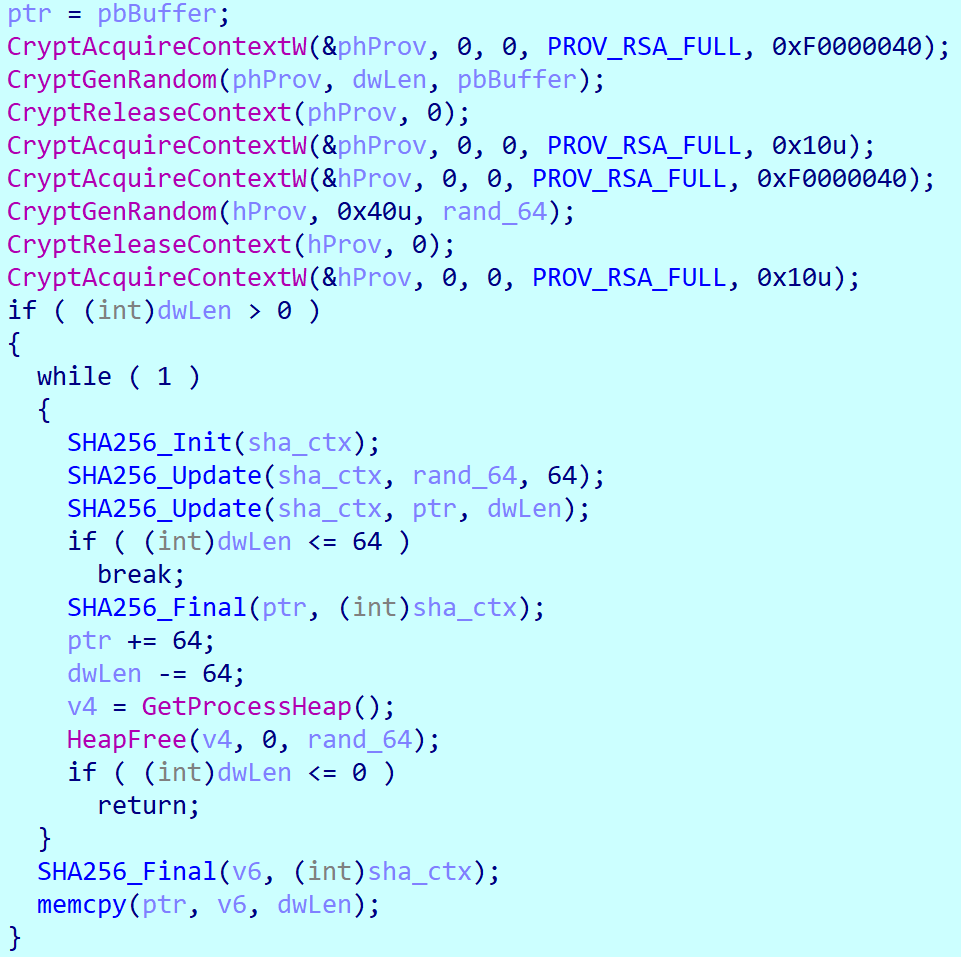

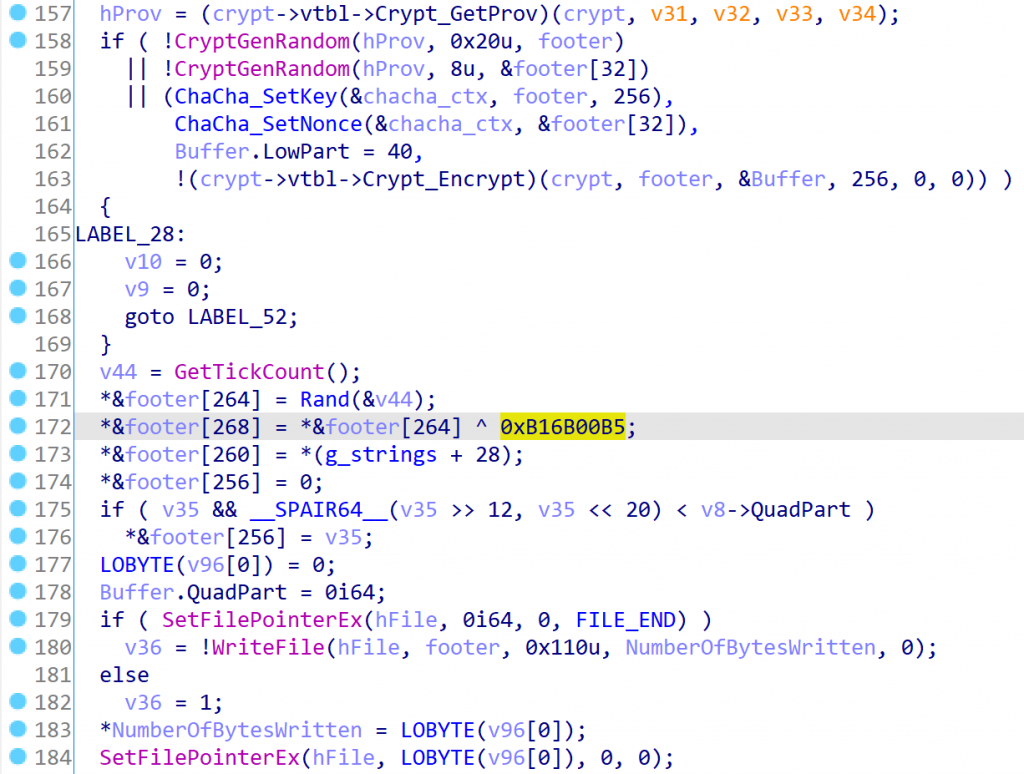

Egregor使用基于流密码ChaCha和非对称密码RSA的混合加密方案。

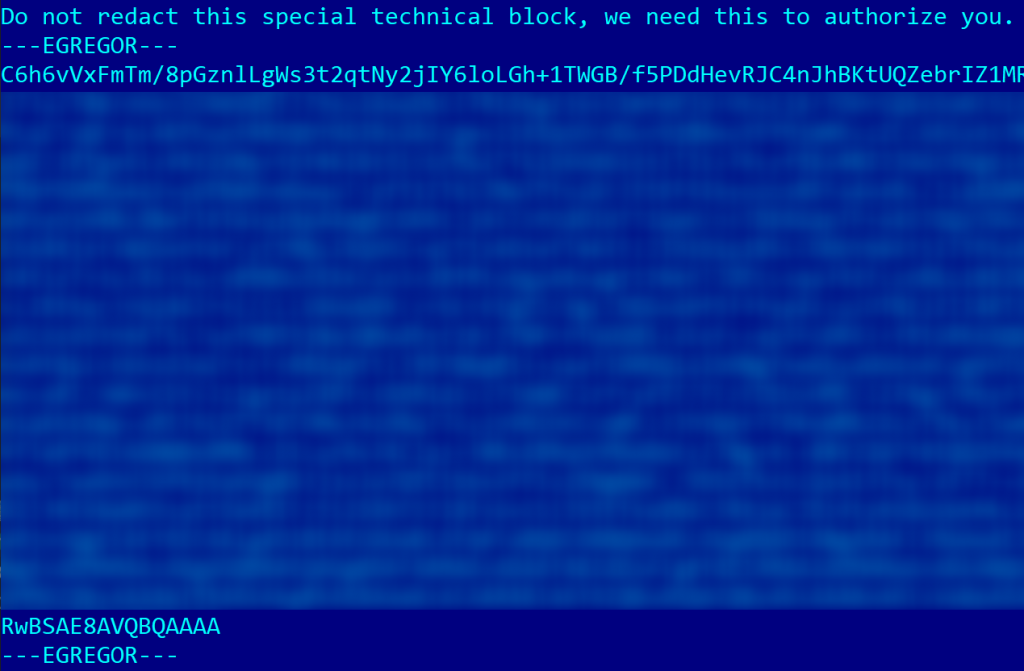

Egregor会生成一对唯一的会话密钥对。 会话专用RSA密钥由ChaCha导出并使用唯一生成的密钥+随机数加密,然后用主公共RSA密钥加密该密钥和随机数。 结果保存在二进制文件中(在本例中为C:\ProgramData\dtb.dat),并在赎金记录中保存为base64编码的字符串。

Egregor处理的文件会生成一个新的256位ChaCha密钥和64位随机数,通过ChaCha加密文件内容,然后使用会话公共RSA密钥加密秘钥和随机数,最后将它们与一些辅助信息一起保存。每个加密文件的最后16个字节由动态标记组成。

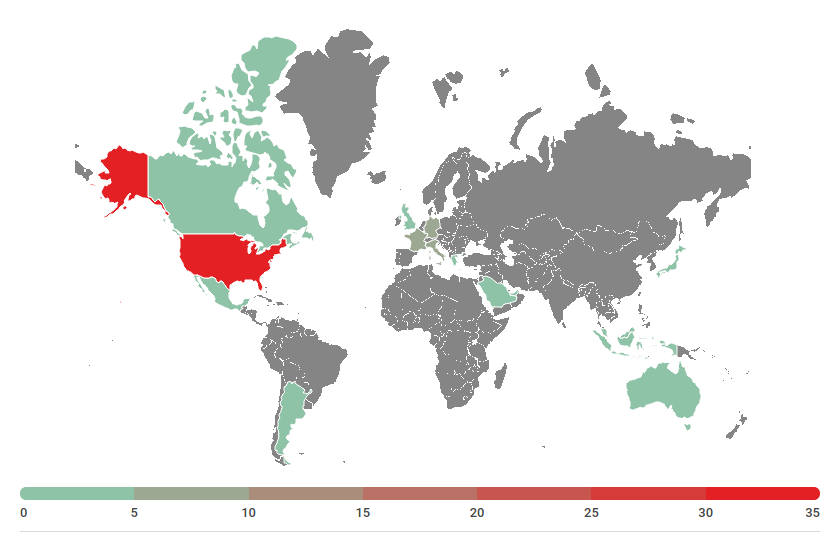

Egregor的地理覆盖范围比Ragnar Locker的更广:

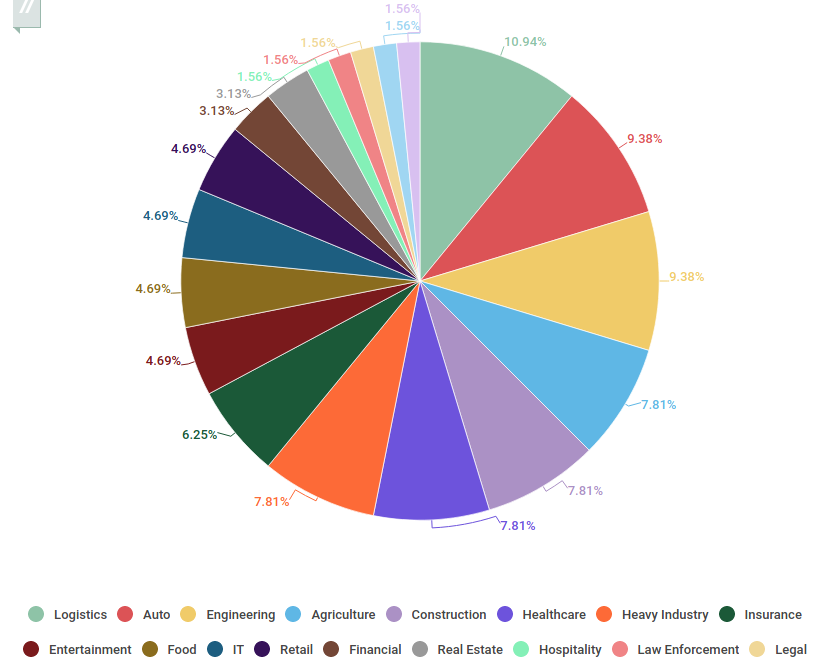

涉及诸多行业:

保护措施

1、勿将远程桌面服务(例如RDP)开放到互联网中,开放服务需要使用强密码;

2、及时安装商业VPN可用补丁;

3、及时更新所有设备上的软件,防止被勒索软件攻击;

4、将防御策略重点放在检测横向移动和向Internet的数据泄漏方面;

5、定期备份数据;

6、培训员工提高安全意识,如何防范勒索软件攻击。

来源:freebuf.com 2020-11-17 10:27:44 by: Kriston

请登录后发表评论

注册