感谢腾讯御见威胁情报中心来稿!

原文链接:https://mp.weixin.qq.com/s/afn9jkgaDqX2wIoHk4G6JQ

一、概述

腾讯安全威胁情报中心在进行例行高广风险文件排查时,发现一个名为DTCenSvc.exe的文件异常之高,腾讯安全大数据显示已有超2万台电脑中招。经分析该文件运行后会在用户机器内安装一系列的广告弹窗程序、主页篡改程序。

溯源后发现,该病毒运行过程中的部分文件、域名等基础设置与DT下载器家族恶意传播推广资源一致。软件供应链传播病毒国内时有发生,下载器问题尤显突出。腾讯安全专家提醒用户避免从易受污染的软件下载站下载,高风险下载渠道极易感染挖矿木马、勒索软件、广告弹窗、浏览器主页被锁等问题。

二、解决方案

互联网上充斥各种小众软件分发渠道,这些渠道或良莠不齐,或管理混乱,用户通过这些小众渠道搜索下载软件时,极易感染病毒木马,被捆绑安装不需要的其他软件。

腾讯安全专家建议网民尽可能通过相应软件的官方网站下载软件,或者使用安全软件提供的软件管理功能搜索下载相应软件。腾讯电脑管家及腾讯T-Sec终端安全管理系统已升级查杀DT下载器木马,内置的软件管理功能提供高速下载、自动去除插件安装、自动卸载恶意软件、管理软件的自动开机加载及广告弹出等特色功能。

三、病毒样本分析

DTCenSvc.exe运行后会释放执行yDwpSvc.exe模块,并将其设置为服务启动。yDwpSvc则通过地址hxxp://down.hao3603.com/rcsvccfg10.ini获取配置文件,并拉取配置中的文件执行。

目前配置中保存了两个RUL,分别为:

hxxp://down.hao3603.com/qd/MiniSetup.exe链接内的MiniSetup安装包文件,hxxp://down.hao3603.com/qd/ObtainSysInfo.exe链接内的ObtainSysInfo包文件。

MiniSetup.exe包运行后会在系统内安装广告弹窗相关模块,包含一个Mini页弹窗,一个窗口右下角弹窗。但由于两个弹窗均无来源标识说明,部分用户也难以对其进行卸载删除,用户看到此类广告后会感到极度反感。

ObtainSysInfo.exe是一个主页修改相关的包程序,该程序运行后会首先检查环境内是否有安全软件相关进程,如果判断当前运行环境处于安全软件保护中。则不执行后续浏览器主页相关配置等修改逻辑。否则进一步通过从云端两次拉取加密包,解密解压缩后内存中执行DLL恶意代码。进而修改感染病毒机器内的主页,收藏等信息。

ObtainSysInfo.exe运行后会首先避开安全软件进程,安全软件进程字串使用循环异或1-5的方式动态解密后再使用

循环异或1-5后解密出如下安全软件进程

随后通过地址hxxp://down.1230578.com/UpdateProfile.7z拉取加密的包文件

通过在内存中对加密后的UpdateProfile.7z进行解密解压缩后得到名为SetVecfun.dll并执行其导出函数plugin_lock

SetVecfun.Dll模块其plugin_lock内代码执行后会进一步再次拉取

hxxp://down.1230578.com/SetFunVec.7z地址内的加密包文件,解密解压后内存调用其内的浏览器修改相关接口函数。

再次Dump后可知该Dll提供了各浏览器的修改接口供调用者使用,主要通过修改注册表信息,修改浏览器配置信息,修改浏览器本地数据库信息等方式。进而达到对各浏览器的主页,收藏,启动快捷方式进行修改。

例如通过修改谷歌浏览器配置文件修改主页信息,通过注册表相关位置修改IE浏览器主页等。部分安全软件监控下的敏感位置在进行篡改操作时同样会通过进程进行环境判断从而达到避开安全软件提示的目的。

被劫持的浏览器主页地址信息会被同时保存在注册表以下位置内。

HKEY_LOCAL_MACHINE//Software//Microsoft//Windows//CurrentVersion//llqm_*

同时还会进一步遍历TaskBar目录文件,来修改浏览器快捷方式,在其快捷方式后添加劫持参数,带到从快速启动栏启动浏览器时进入劫持主页地址

同时进一步修改了浏览器收藏文件夹信息,将大量的电商,算命等广告内容植入浏览器收藏夹内。

例如下入中浏览器主页,收藏信息已被篡改

四、病毒溯源分析

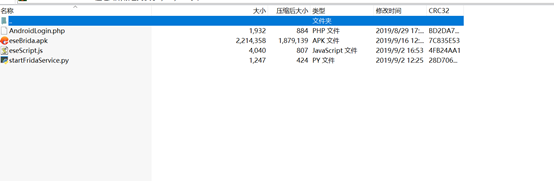

经过溯源分析,我们找到了一个同样会传播病毒相关模块的某款下载器的早期版本,该早期版本下载器同样会释放名为DTPageSet.Exe的模块执行。

![]()

比对可知,本次传播的病毒ObtainSysInfo.exe模块同下载器释放的DTPageSet.Exe拥有基本一致的代码内容,且本地病毒使用的hxxp://down.1230578.com/SetFunVec.7z恶意代码投递地址与下载器hxxp://down.1230578.com/DTPageSet.exe域名一致。

该下载器同样存在恶意修改浏览器主页信息,静默推装多款应用的行为,会在用户电脑静默安装病毒文件和推广安装用户不需要的多个软件。

附录

IOCs

MD5:

aa8c5fffd2de7bd7c39f90a9392d8db0

7348a00072d3d45e6006d7945744d962

fbb1a7653d715b8f56e54917adb2450e

b6efb80f8c28a9c95fa3353d534c13d8

b1766aad514d1d84d3ed360c35d88f78

Domain:

down.hao3603.com

down.1230578.com

URL:

hxxp://down.hao3603.com/qd/MiniSetup.exe

hxxp://down.hao3603.com/qd/ObtainSysInfo.exe

hxxp://down.1230578.com/SetFunVec.7z

hxxp://down.1230578.com/UpdateProfile.7z

hxxp://down.1230578.com/DTPageSet.exe

请登录后发表评论

注册