在我们getshell后,或者简单点说,利用注入点获得xp_cmdshell后,我们只能运行命令行,并且无法转到其他目录时,这时候我们就要活用命令行~

本篇文章主要介绍与信息收集和提权相关的命令行知识

初始的信息收集

1.完整的计算机信息

|

1

|

C:Usersyinhongji>systeminfo

|

2.查看计算机名

|

1

|

C:Usersyinhongji>hostname

|

3.查看环境变量

|

1

|

C:Usersyinhongji>SET

|

4.查看所有用户和单个用户的详细信息(这里我的用户为yinhongji)

|

1

2

|

C:Usersyinhongji>net user

C:Usersyinhongji>net user yinhongji

|

5.查看当前在线用户

|

1

|

C:Usersyinhongji>query user

|

6.查询终端端口(远程登录端口)

|

1

|

C:Usersyinhongji>REG query HKLMSYSTEMCurrentControlSetControlTerminal” “ServerWinStationsRDP–Tcp /v PortNumber

|

这里回显: PortNumber REG_DWORD 0xd3d,你可以算一下0xd3d是不是3389,一般情况下我们找远程登录端口是用netstat -ano,但是如果被修改,可以使用这种方法

网络信息收集

1.查看ip详细信息

|

1

|

C:Usersyinhongji>ipconfig /all

|

2.查看路由表

|

1

|

C:Usersyinhongji>route print

|

3.查看arp表缓存

|

1

|

C:Usersyinhongji>arp –a

|

4.查看网络连接端口号

|

1

|

C:Usersyinhongji>netstat –ano

|

5.查看防火墙状态和配置

|

1

2

|

C:Usersyinhongji>netsh firewall show state

C:Usersyinhongji>netsh firewall show config

|

应用程序信息收集

1.查看进程和进程PID

|

1

2

|

C:Usersyinhongji>tasklist

C:Usersyinhongji>tasklist /SVC

|

2.查看已安装的内核驱动程序信息

|

1

|

C:Usersyinhongji>DRIVERQUERY

|

3.查看已启动的windows服务

|

1

|

C:Usersyinhongji>net start

|

目录文件操作

1.列出d盘的所有文件

|

1

|

C:Usersyinhongji>for /d %i in (d:*) do @echo %i

|

2.列举当前路径下名字长度为1-3的文件夹名

|

1

|

C:Usersyinhongji>for /d %i in (???) do @echo %i

|

3.列举当前目录下所有的exe文件

|

1

|

C:Usersyinhongji>for /r %i in (*.exe) do @echo %i

|

4.读取某个txt文件内容

|

1

|

C:Usersyinhongji>for /f %i in (c:1.txt) do echo %i

|

暂时收集的就是这些,常见的还有一些vbs脚本等等,这个看个人喜好,一般网上都有,不过切记,不要成了别人的肉鸡!

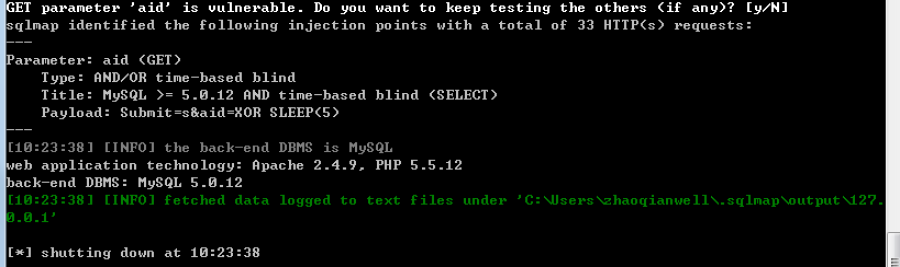

起初想对母校进行一次友情检测,实在没有找到突破口就想从旁站看看,然后就有了这篇文章,但是最后没有提权成功,很气~ 旁站有很多个,但是要么是找到漏洞找不到后台,要么找到后台直接是个静态页面,搜寻了很久之后,最终在这个废品网找到了突破口! 随手一试,果然试出了问题…

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册