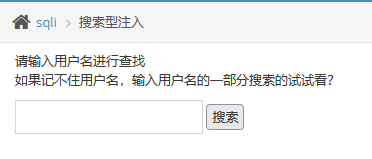

我们看一下,提示信息和题干描述!!!先尝试把!!!!

输出的是三个字段!!!

尝试注入!!!

不是吧!!!!出来了!!!

列数是3!!!

kobe’ union select 1,2,3#

kobe’ union select database(),version(),3#

后边老样子,就不继续,这样可以爆出用户名和密码!!!

但是这道题!!出的是啥意思啊?

但是,这里有个问题啊?

小知识:联合查询,MySQL UNION 操作符用于连接两个以上的 SELECT 语句的结果组合到一个结果集合中。多个 SELECT 语句会删除重复的数据。

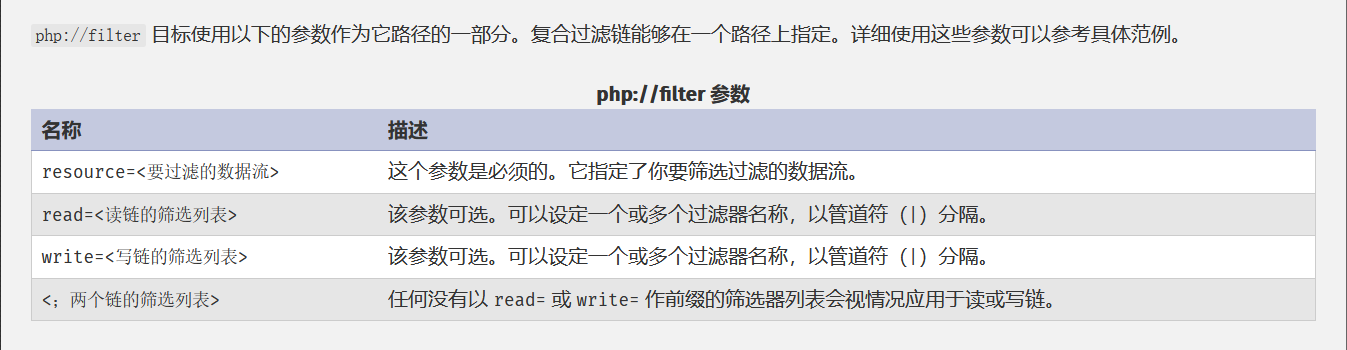

咱们再看一下,题目的提示和源代码!!!!

从以上资料可见变量被%%包裹,这个也提示信息契合了!!!

这个是MYSQL的模糊查询!!!

小知识:%:表示任意0个或多个字符。可匹配任意类型和长度的字符,有些情况下若是中文,请使用两个百分号(%%)表示。比如 SELECT * FROM [user] WHERE u_name LIKE ‘%三%’。将会把u_name为“张三”,“张猫三”、“三脚猫”,“唐三藏”等等有“三”的记录全找出来。另外,如果需要找出u_name中既有“三”又有“猫”的记录,请使用and条件,SELECT * FROM [user] WHERE u_name LIKE ‘%三%’ AND u_name LIKE ‘%猫%’。若使用 SELECT * FROM [user] WHERE u_name LIKE ‘%三%猫%’。虽然能搜索出“三脚猫”,但不能搜索出符合条件的“张猫三”。

这里,你只输入输入字段的一部分也会正常显示!!!

如果我要对en进行注入,可以看到包裹到%号,我们需要对它进行闭合

en%’ or 1=1# ,成功闭合,可以注入!!

下面还有一个彩蛋,是XSS漏洞,咱们搞一下!!!!

//彩蛋:这里还有个xss

$html2.=”<p class=’notice’>用户名中含有{$_GET[‘name’]}的结果如下:<br />”;

kobe’]}<script>alert(1)</script># 已闭合,并弹出!!!!

来源:freebuf.com 2021-07-21 08:22:29 by: 知非知非知非

请登录后发表评论

注册