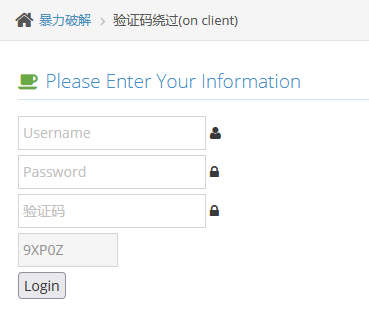

继续,首先,BURP试探!!!抓包走起!

再来下上个笔记的BURP REPEATER试探!

第一次,回显结果为用户名和密码不存在!

第二次,修改用户名或密码,再探

发现未提示,验证码错误,还是提示用户名和密码不存在,证明,验证码可以跳过!!!!

接着暴力破解,可以实现登录。

小知识:关于验证码的安全知识!!!!!

验证码:

作用:一般用验证码来进行登录暴力破解;防止机器恶意注册

验证码的认证流程:

1、客户端request登陆页面,后台生成验证码:后台使用算法生成图片,并将图片response客户端;同时将算法生成的值全局赋值存到SESSION中。

2、校验验证码:客户端将认证信息和验证码一同提交;后台对提交的验证码与SESSION中的进行比较;

3、客户端重新刷新页面,再次生成新的验证码:验证码算法中一般包含随机函数,所以每次刷新都会改变。

不安全的验证码-on client常见问题:

1、使用前端js来实现验证码;

2、将验证码在cookie中泄露,容易被获取;

3、将验证码在前端源代码中泄露,容易被获取。

不安全的验证码-on server常见问题:

1、验证码在后台不过期,导致长时间可以被使用;

2、验证码校验不严格,逻辑出现问题;

3、验证码设计的太过简单和有规律,容易被猜测。

代码分析:查看代码,发现验证码的验证是在前台JS实现的!

调用方法如下:

这里有一个问题:由于在前端的JS验证,就是你直接在网页主页输入错误验证码的话,会提示错误,但是如果通过BURP抓包的话,修改验证码,甚至删除验证码!由于此时已经完成了前端校验,是直接与服务器进行交互的,所以,可以跳过验证码,进行验证,进而,可以通过暴力破解的方式进行破解。

来源:freebuf.com 2021-07-13 08:18:35 by: 知非知非知非

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册