0x00 简介

Lanproxy是一种把局域网个人计算机、服务器代理到公共网络上的内网穿透工具,支持 tcp流量转发,可以支持任何 tcp高层协议,可做访问内网网站、本地支付接口调试、 ssh访问、远程桌面等,而且自带wen在线管理面板,添加端口配置十分简单。现在市场上提供类似服务的有花生壳、TeamView、GoToMyCloud等,但是第三方的公共网络服务器必须为第三方支付费用,而且这些服务存在种种限制,此外,由于数据包将通过第三方网络传输,因此对数据安全是一大威胁。

0x01 漏洞概述

Lanproxy 路径遍历漏洞 (CVE-2021-3019)通过../绕过读取任意文件。该漏洞允许目录遍历读取/../conf/config.properties来获取到内部网连接的凭据。

0x02 影响版本

Lanproxy0.1

0x03 环境搭建

1.下载Lanproxy的发布包https://file.nioee.com/d/2e81550ebdbd416c933f/,相关基本内容发布包已配置完成,可不做过多配置,然后点击下载。

2.下载完成后,解压,在/proxy-server-0.1/bin文件夹内打开终端,找到startup.sh的脚本文件,并执行命令./startup.sh。

即可看到相应的端口。

3.访问 http://ip:8090。

出现登录界面。

0x04 漏洞复现

1.使用burpsuit进行抓包,

Action发送到Repeater,

2.使用 ../ 绕过读取文件,成功读取相关信息。

3.尝试读取 /etc/passwd 等敏感文件,

下面是poc的测试。

4.首先下载相应poc

gitclone git://github.com/FanqXu/CVE-2021-3019.git

5.运行poc进行测试

python3 POC.py -uhttp://127.0.0.1:8090

6.读取系统任意文件

python3 POC.py -uhttp://127.0.0.1:8090 -r/etc/passwd

可以看到 /etc/passwd 的内容已经成功被读取出来。

0x05 防护建议

1)升级Lanproxy版本;

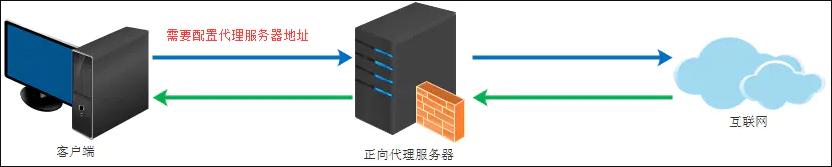

2)在防火墙上作相应策略;

3)做好相关路径../跳跃的限制,过滤掉字符。

来源:freebuf.com 2021-07-06 11:00:35 by: 17608406504

相关推荐: GitHub推出AI工具辅助加快开发速度 代码安全或成一大阻碍 – 作者:中科天齐软件安全中心

前段时间,GitHub和 OpenAI发布了一个名为Copilot的新AI工具的技术预览版,这个工具位于Visual Studio Code编辑器中并自动完成代码片段。据消息称,它最适合Python、JavaScript、TypeScript、Ruby和Go。…

请登录后发表评论

注册