针对当前在容器使用中的安全痛点,青藤发布了《云原生环境下,如何打造一站式容器安全解决方案》,详细讲解了在云原生快速发展的当下,企业该如何深入了解容器面临的威胁,该如何打造一站式容器安全。

点击此处,下载文件

容器安全面临挑战

与传统应用程序相比,容器体系结构改变了关键的安全问题和要求。虚拟机只有一个主机OS、一个客户OS和一个客户应用程序环境需要保护,因此安全情况更简单。

容器化环境具有更多的抽象层,需要专门的工具来监控和保护这些新应用程序。在容器环境中,需要保护许多不同的层。除了主机操作系统和容器运行时以外,应用程序中还包含一个编排器、一个容器仓库、镜像以及几种不同的微服务。最后,容器化的应用程序重新定义了“边界”概念,需要使用新方法来保护网络层。

①镜像漏洞和合规性问题:漏洞可以像其它任何传统代码框架一样影响容器镜像。这就是为什么需要镜像扫描,构建资产清单,识别任何嵌入式恶意软件以及将风险与单个镜像层相关联起来。此外,还需要注意,当下通过漏洞扫描和合规要求的镜像将来可能会不安全。

②保护镜像仓库的安全:容器镜像仓库为存储和分发应用程序镜像提供了方便、集中的资源。当今的组织机构可以轻松地在其镜像仓库中存储成千上万张镜像。由于镜像仓库对于容器化环境的运行方式至关重要,因此对其进行保护非常重要。攻击者一旦完成镜像仓库的入侵,就可以轻易破坏正在运行的应用程序。除了锁定托管镜像仓库的服务器并使用安全访问策略之外,还需要持续监控镜像仓库是否存在漏洞状态。

③容器运行时保护:容器运行时是容器堆栈中最难保护的部分之一,因为传统的安全工具都不能正常监控正在运行的容器。它们无法查看容器内部情况,也无法为安全的容器环境建立良好的基准。运行时安全性要求安全团队专注于保护应用程序,而不是仅依靠网络级安全工具来确保其安全。

④编排问题:安全和基础架构团队需要制定适当的访问控制措施,以防止特权帐户过多、网络攻击和不必要的横向移动带来的风险。使用最少特权访问模型,确保用户只能根据适当的角色执行命令。此外,组织机构还需要保护Pod到Pod的通信,防止攻击者在环境中横向移动攻击,并保护所有前端服务免受OWASP Top 10之类的攻击。

⑤保护主机操作系统:承载容器环境的操作系统是堆栈中最重要的层。一旦攻破主机环境可能使入侵者可以访问堆栈中的所有其他内容,这就是为什么需要对主机进行漏洞扫描,基于CIS基线进行加固。

一站式容器安全解决方案

青藤蜂巢,在对容器安全进行深入研究之后,正式提出容器安全“五个保护”:

●保护容器主机的安全

●保护容器网络流量安全

●保护容器中应用的安全

●保护容器管理技术堆栈

●保护构建管道的完整性

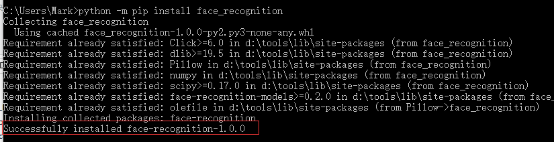

图1:一站式容器安全解决方案

蜂巢提供覆盖容器全生命周期的一站式容器安全解决方案,实现了容器安全预测、防御、检测和响应的安全闭环。

图2:蜂巢容器安全平台

典型客户案例

1、某物流公司

信息安全专家任祖森(曾担任起亚、吉利等知名汽车主机厂信息安全负责人)指出,在选择容器安全产品时,要从容器安全的全生命周期防护和持续的监控与分析功能考虑,并形成闭环。

在持续的监控与分析方面,要持续性监测容器的安全状况,可视化展现企业的风险场景。为安全决策者动态展示企业容器环境安全指标变化、安全走势分析,使容器安全清晰可衡量。

为此,公司使用了青藤蜂巢•容器安全平台。该平台专注于容器安全领域,能提供强大的实时监控和响应能力,帮助企业发现和解决风险,保障企业的容器环境安全。

据任祖森介绍,使用青藤蜂巢•容器安全平台后,在以下方面得到了加强:

首先是资产清点:在发生安全事件时,能全面及时的进行资产数据支持,大大缩短了排查问题的时间周期,减少了企业损失。此外,资产信息与补丁、入侵功能协同联动,能帮助用户快速定位问题容器,并及时查看到容器内的进程、应用详情信息。

其次是安全补丁:解决了Docker 补丁管理难的问题:通过建立一个智能应用补丁扫描工具,可以为安全运维人员提供补丁管理、补丁检测以及自动化补丁修复建议。

第三实现入侵检测:视角从了解黑客的攻击方式,转化成对内在指标的持续监控和分析,无论多么高级的黑客,其攻击行为都会触发内部指标的异常变化,从而被迅速发现并处理。

第四达到了合规基线:紧跟监管政策,不断更新等级保护、CIS 标准对应的基线。可以一键进行自动化检测,提供可视化基线检查结果和代码级的修复建议。

“青藤蜂巢•容器安全产品提供了精准、高效、可扩展的主机安全产品和专业服务;以服务器安全为核心,构建了基于业务端的安全联动平台,为企业提供了稳固、持续性的安全防护,保障了容器对业务的快速响应。”客户如是说道。

2、某汽车集团

在容器化过程中,客户在容器安全这块也遇到了一些挑战,主要包括以下四点:

①不安全的镜像。因为版本的问题,因为镜像的原文件问题,会导致一些安全的漏洞,以及可能存在一些恶意的脚本和代码。

②容器自身带来安全问题,包括容器自身集群安全问题,开发引入的漏洞,宿主机的安全漏洞,这些都是在容器平台上新引入的安全问题。

③第三是在容器配置不当导致的安全问题,例如容器自身的配置不当会导致一些问题。

④第四是docker架构本来存在问题,资源和内核的竞争,容器越权逃逸的问题。

“以镜像安全为例,需要针对镜像仓库里面的镜像进行扫描,例如通过青藤蜂巢容器安全平台对仓库里面的镜像进行定期的扫描。此外,还通过青藤蜂巢平台运行防护手段来确保容器运行过程中的安全,目前运行效果非常好。”客户如是说道。

3、某保险公司

“为了建立容器的全生命周期安全,我们将会把安全组件引入到平台中进行安全扫描,我们采购了系统扫描工具。我们在构建容器之后,就会采用青藤蜂巢产品,进行安全防护,包括镜像扫描,分层扫描,对我们都非常有价值。” 客户如是说道。

最后

对于容器安全而言,从来都没有一个解决方案可以作为万能良药。尽管容器本身很简单,但容器底层的基础架构会越来越复杂。这就需要像关键资产一样,了解、监控和保护基础架构。毫无疑问,各大企业可以从容器技术中受益,但与任何新技术一样,必须制定强有力的“由外而内”安全计划,自动化实现容器以及容器构建管道的安全。

来源:freebuf.com 2021-05-31 10:47:06 by: 青藤云安全

请登录后发表评论

注册