一、背景

昨天我在家有点无聊,就打算挖下补天的专属src,大家都有点职业病,见到框框就会插个” ‘ “和”<“,插完后感觉有点不信,就会翻一下页面源码康康

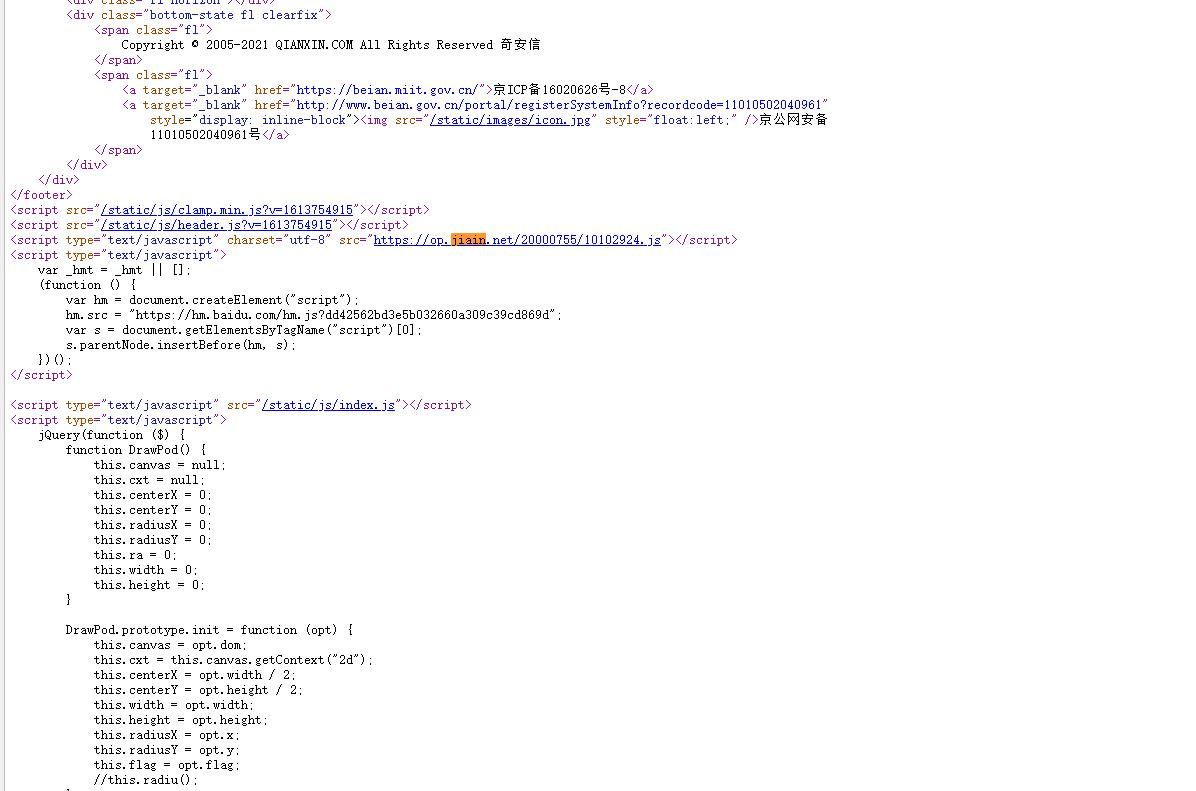

翻源码的时候,我康到了一行js代码,便有了这个内容。

下面我将写的短小精悍。

PS:本文仅用于技术研究与讨论,严禁用于非法用途,违者后果自负

二、简要原理

假设你正在挖A网站的漏洞(假设你在挖某鹅厂主站的src),

可是A网站的安全太好了,你找不出一个漏洞

这个时候你在A网站的某个页面翻页面源码时,发现其中有一行代码是这样的

<script src='www.b网站.com/xx/xx/xx.js'>

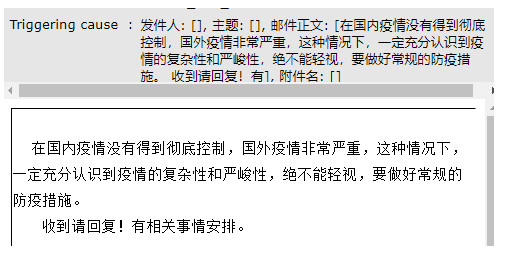

这段代码,程序员直接引用了B网站的js文件,

而B网站的安全不咋地,导致你可以修改该js文件(猛一点的表哥可以直接夺站,弱一点的表哥可以利用别的漏洞间接控制,比如逻辑的越权修改等等,包括社工一波,套路B网站的小姐姐)

这不就等同于你间接挖到了A网站的一个储存xss漏洞吗?doge

三、简单来个例子

比如和360有亿点关系的,奇安信

人家专搞安全的,挖它个洞容易吗?

but 它的主页面的源码里,显示它引用了jiain.com的js文件

那么这个jiain.com为何方神圣(致佳音东方公司,我没给贵公司打码纯粹为了举例,也帮你们打广告,没有恶意欧doge)

是家搞培训加卖程序的公司

不过看样子也不是奇安信的子公司(如果我错了,大佬请点评,我不太确定)

但总之挖这个公司的洞,理论上比奇安信要简单点。

这里我双手表示清白,我对该网站没有坏心思,也没继续测了,各位也要牢记我国有套完整的刑法。

四、解决方案

别直接引用外部网站,把代码保存到自己服务器文件中,别偷懒

如果目标代码会变化的话,就在引用的时候加点限制

五、结尾说明

这个思路,相信各位能够很快get到,而且许多表哥们早就想到了,因为玩xss平台搞cookie的时候,插的代码就这原理,是我们搞不定大网站从别的地下手的冷门思路,有点旁站C段入侵的味道

也不光这种引用,<img>也可以试下等等

因为没有人单独讲这种思路,所以我便发了出来,欢迎各位在下面评论

来源:freebuf.com 2021-02-20 21:12:04 by: 老哥和学习额

请登录后发表评论

注册