从现在起到2023年,大部分行业都将出现由边缘驱动的投资和业务模式变化。

随着物联网在生活、工作中纵深覆盖,疫情推动下的线上流量暴增,网络边缘设备产生数据的速度超乎想象,而边缘计算问题、边缘网络安全问题,成为亟待解决的关键性问题。

在2020年整体流量成倍增长的同时,恶意流量、攻击性流量的增长引发重视。Akamai区域副总裁暨大中华区总经理李昇指出,各行各业的攻击事件数量和攻击体量都有很大的增长,攻击手段的复杂程度也一再挑战企业的防护能力。当海量流量中产生的数据包类型和数量都远远大于以往时,意味着“恶意”流量可能也会混在其中,攻击者将造成效率更高、危害性更大的网络设备攻击。

Akamai区域副总裁暨大中华区总经理李昇

恶意流量攻击:勒索型DDoS

在2020年的网络安全态势观测中,DDoS攻击历久弥坚,始终是主要的安全威胁之一。根据Akamai的观测,2020年DDoS攻击的数量、规模和复杂度都有明显的提升,其中勒索型DDoS攻击备受瞩目。与其它DDoS攻击相比,勒索型DDoS攻击在技术上并没有本质的区别,但有着更明确的经济诉求。

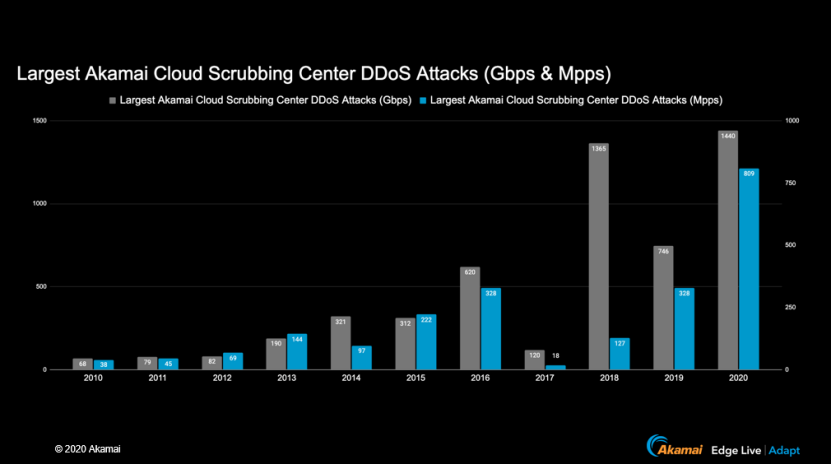

Akamai成功抵御DDoS攻击的历史记录

从上图可以看到,灰色是带宽指标——带宽越大意味着受害者在互联网的出入口位置受到的压力越大,蓝色代表的是吞吐量、即报文的数量——指标越大意味着网络设备的处理能力面临着更大的压力、攻击者的目的是使CPU或内存这些资源耗尽、过载。而在过去十年中,两个指标增长了约20倍。2020年的数据再次被刷新,最大的带宽攻击达到了1.5 Tbps,最大的吞吐量攻击达到每秒8亿次报文。

Akamai大中华区企业事业部高级售前技术经理马俊表示,T级规模的流量攻击背后,隐藏着有组织、有技术支持的专业团伙,并且大多数与勒索事件有关,以谋取经济利益为攻击目的。

Akamai大中华区企业事业部高级售前技术经理马俊

此外,数据也显示了2020年勒索型DDoS攻击的一些有趣特点:

1. 勒索型DDoS攻击并不都是邮件中宣称的那些团伙发起的,即一些勒索团伙会假冒其他组织的名义,存在山寨勒索、滥竽充数的情况。

2. 真正由邮件中宣称的组织发起的勒索型DDoS攻击在整个Akamai平台中只占约10%,且并不是每一起去年发生的DDoS攻击都会告知勒索需求。

3. 仍然存在大量新型的、未知的安全威胁。

最后,针对“是否支付赎金”这一问题,此前也有很多安全专家讨论过。有些企业愿意支付赎金,这一举动将降低名誉损失和拿回被加密或是被窃取的数据,免去数据泄露带来的二次攻击,也有企业认为不该支付赎金,否则会助长攻击者的气焰,并且即便支付赎金也难以保证可以拿回数据。对此,马俊认为,企业不应该向勒索团伙妥协,因为没有人可以保证在支付赎金后,能够不被攻击或不再受到威胁。如果企业囿于自身独立安全能力,担心无法与勒索攻击团伙作战,那么也可以选择和厂商一起应对攻击,降低损失。

边缘计算:媒体行业的内容安全解决思路

在疫情推动下,媒体行业流量激增,而越来越多中国企业出海,也让其攻击面扩大到全球范围内。可以说,规模跟性能永远是媒体行业两个最重要的主题。一方面,平台或互联网要支撑更大规模的媒体事件流量,另一方面,还需要保证数据内容不会被恶意用户窃取,及关注版权内容的保护。

以最典型的“防盗链”为例,授权用户在视频网站上观看的内容,视频平台不希望这些用户把视频链接分享给其他人,否则版权得不到保护,会直接影响营收。

然而,互联网中的“盗链”情况却十分普遍。此前,视频公司通过自己开发的机制,在源站上实现防盗链。在实现过程中,如果每一个请求过来后,都需要回到数据中心判断“是否为授权用户”,那么会对效率和用户体验打折扣,但若不这样进行,就会牵扯到很多非授权用户的非法收看。

针对这一情况,Akamai大中华区媒体事业部高级售前技术经理刘烨认为,用边缘安全的思路解决“防盗链”问题是切实可行的。

Akamai大中华区媒体事业部高级售前技术经理刘烨

首先,边缘计算是将应用逻辑从中心化的架构向边缘、向贴近用户的位置转移,这种模式的好处是可以提供更轻松的管理、更快捷地实现“推向市场”的时间,更贴近用户,从而降低核心的网络带宽、降低用户和逻辑交互的时延,让边缘的容量更具弹性和扩展性。此外,边缘计算将成本从集约化的数据中心分散到各地,降低了整体持有成本。

在“防盗链”问题上,Akamai只需在和视频客户协商好使用的防盗链机制后,便完全可以把这种逻辑部署在边缘。比如在一起直播事件中,一开始发现内容逐渐被分享给了非授权用户,平台观测到此现象后就启用防盗链策略,随后并发用户的访问数量出现下降,而这些所有部署都在边缘上完成、无需回到源站。

当然,企业除了把所需的防盗链机制运行在Akamai边缘上,也可以运行其他代码。马俊提到的边缘安全解决方案——就是由EdgeWorkers(能够处理用户自定义的活动和代码、运行轻量级业务、让响应变得更快的无服务器框架)、EdgeKV(能够将数据同步到Akamai全球边缘平台的分布式键值数据库)、开发工具包组成,具备通用性、敏捷性和简单性。

安全需求将拉动部分能力向边缘转移

2020年的威胁回顾进一步表明了一个事实:威胁正在走向复杂化,攻击者更加专业,攻击目标正在从中心向边缘转移。而企业的安全防护重点应该涵盖:DDoS防护、爬虫和页面完整性、企业的零信任体系构建以及重要的边缘安全。

根据IDC的预测,向边缘位置交付基础架构、应用程序和数据资源的需求将推动采用新的、以云为中心的边缘和网络解决方案。也就是说,安全需求将拉动部分能力向边缘转移。

一般来说,边缘安全包括了边缘接入、边缘服务器(设备)安全和边缘的身份访问管理等等。随着5G时代的到来,企业对于边缘能力的期望不只是接入网络的延时降低、接入网络带宽升高这么简单。将计算能力、业务逻辑放到边缘成为当下和未来一段时间的趋势。

关于如何放到边缘,刘烨认为,首先要明确哪些业务逻辑放到边缘能给安全性、性能、可扩展性带来实在的好处。然后,再根据用户的访问判断业务逻辑,逐步分析应用,将这些内容陆续放到边缘。

来源:freebuf.com 2021-02-08 10:21:48 by: 你要的白不是黑

请登录后发表评论

注册