TT&CK作为一套反映网络安全攻击的知识模型,自2013年提出以来越来越受到安全行业的关注,已逐渐成为网络攻击事件分析的新标准,在众多APT事件分析中得到广泛应用。

针对不同APT组织的攻击技术,必达实验室安全技术专家黄慧敏依托于基于协同的持续性风险监测体系,追踪APT组织活动轨迹,以ATT&CK为载体,分析了当前活跃的代表性APT组织攻击策略,并对ATT&CK的策略技术提出攻击预期象限分类方法。

通过对这些技术研究,为防守的一方,尤其是易受APT攻击的行业防守方,以加强对APT常用的攻击技术的主动防御,优化检测、阻断策略提供参考,从而降低APT攻击的安全风险,保护资产免受损失。另一方面,这些高频技术也能在红蓝对抗中,为攻击方提供技术参考,以模拟APT攻击,检测当前防御状况。

一、APT目标行业分布

根据ATT&CK模型,本文对41个具有一定针对性与曝光度的APT组织进行分析,如图1-1所示,政府机构、金融、能源、科技为APT攻击重点关注行业,而传媒、旅游、生物等行业关注度较低。

政府机构是APT攻击的首要目标

政府机构(包含国防、军事等机构)受关注度远高于其他行业,有一半以上的APT组织发动过针对政府机构的安全攻击,并且其攻击者的数量远高于其他行业。造成对政府关注度远高于其他行业的首要原因在于多数APT是有国家背景的组织,其攻击行为具有很强的政治目的,因此攻击目标中政府机构首当其冲。

金融、能源、科技等行业受攻击程度上升明显

近年来有部分APT组织转向攻击基础设施、金融设施,攻击具有科技含量的行业窃取技术等,因此金融、能源、科技行业的APT关注度较其他行业有上升的趋势。

APT攻击以政治目的为主,兼顾经济利益

APT攻击与普通的网络攻击具有明显差异。APT攻击更加倾向于政治目的,同时有部分攻击组织会兼顾经济利益。这些攻击通常技术要求更高,目标也更为复杂,远超出了普通网络攻击的范畴。基于APT组织对目标行业关注的现状,本文的高频技术研究也偏向于政府机构、金融、能源、科技等APT高度关注的行业。

二、典型APT攻击策略分析 – 攻击预期的覆盖度和活跃度

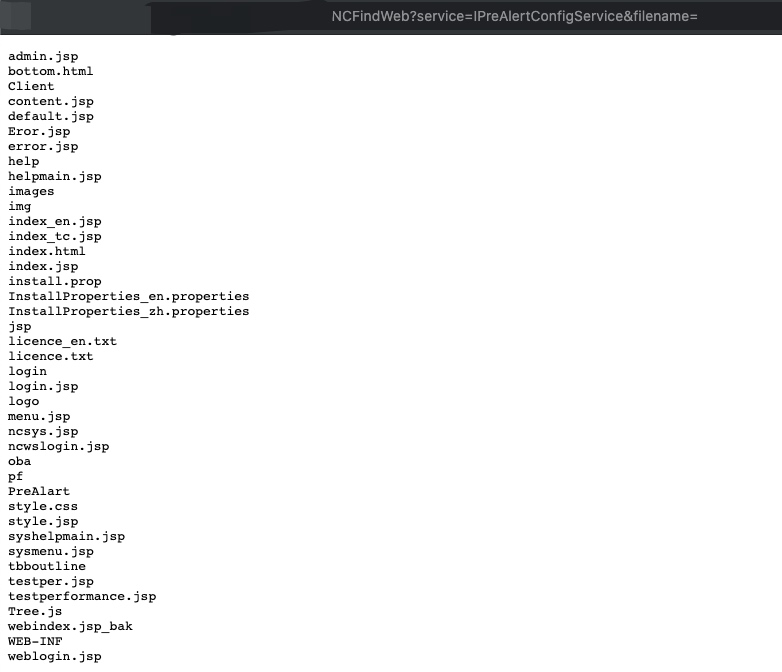

根据APT组织的曝光程度、影响范围、技术水平、目标行业等因素,选取了“海莲花”等8个对关键基础设施破坏较大,且攻击技术具有一定代表性,目标行业偏向政府、金融、能源、科技的APT组织作为重点研究对象。通过分析这些APT组织历年活动行为,归纳其常用的技术手段,将其分别映射至ATT&CK矩阵中(ATT&CK企业版v7.2),得到典型APT组织的常用攻击技术图谱(不含子技术),见图2-1。

通过APT常用攻击技术图谱可以看出APT攻击常用技术约占ATT&CK技术列表的一半以上,所覆盖的技术在每个策略中分布并不均匀,高频技术数量也没有与覆盖技术数量呈现明显的正相关的关系,因此需要进一步分析图中的策略、技术,以发现其中的问题。为此,我们基于持续性风险监测相关经验建立的APT组织技术分析模型,对APT高频技术进行预期分析,根据每个策略下APT的技术覆盖率以及其真实高频率与预期高频率之间的关系,将攻击策略划分为四个象限,即“活跃者”、“投机者”、“隐藏者”、“潜在者”。

2.1 APT攻击策略象限

“活跃者”象限,指技术覆盖度较高且真实高频率高于预期高频率的策略所构成的ji合。这类策略中的技术在APT的攻击中较为常见,为高度活跃的技术”。

“投机者”象限,指技术覆盖度较高且真实高频率低于预期高频率的策略所构成的ji合。这类策略表明攻击者对于攻击目标使用的攻击技术有更大的选择余地,被攻击目标也更难去判断攻击者的下一步所使用的技术,二者之间存在“投机”行为。

“隐藏者”象限,指技术覆盖度较低且真实高频率高于预期高频率的策略所构成的ji合。该象限策略能见度较低,因此曝光的技术较少,但已经曝光的技术大部分为高频技术。位于该象限的策略中的技术“隐藏”的较好。

“潜在者”象限,指技术覆盖度较低且真实高频率低于预期高频率的策略所构成的ji合。该象限中的策略较“隐藏者”而言,曝光程度更低,且高频技术也非常少,该象限策略具有“潜在”危害性。根据我们的分析,典型APT攻击策略象限分布如图2-2所示。

2.2 攻击策略活跃者- 高覆盖、高活跃的APT策略

依照上述四象限的定义进行划分,位于活跃者象限的三个策略为“初始访问”、”发现”、“收集”。

从APT的攻击链来看,通过“初始访问”策略获取入口点,通过“发现”策略进行信息收集,通过“收集” 策略进行数据采集。“初始访问”策略中的技术一直都是处于高度活跃状态。而“发现”策略和“收集”策略中的技术也属于常规行为和功能。上述三个策略中的技术在APT攻击中已经非常成熟,且并非以单个技术的形式出现在一次攻击中,更多是覆盖该项策略中的大部分技术进行组合使用,以达入侵效果最大化。正是基于此,这三个策略中的高频策略也高于预期。

活跃者象限的策略涵盖的技术要点并不多,并且较为常规。但往往是攻击中的复用程度最高的策略技术。对于这部分高度活跃的策略,需要对其高频技术重点关注,是防守方需要进行深度防御的重中之重。其中尤其是“初始访问”中的技术较为灵活,检测难度较大,但初始访问通常为入侵起始点,具有关键作用,因此活跃者中,需要更加偏重于“初始访问”策略中的技术。

2.3 攻击策略投机者 – 高覆盖、低活跃的APT策略

依照上述四象限的定义进行划分,位于投机者象限的两个策略为“命令与控制”、“横向移动”。

“命令与控制”策略中技术确定了攻击者以何种方式维系与被控端的通讯。“命令与控制”策略中的技术在实际中通常较为稳定,APT组织开发好的C2客户端在与服务端的通讯模块短时间内一般不会有大的变动,在该项策略中稳定的占据若干项技术,但是不同的APT组织间的C2通讯方式存在较大的差异,例如部分APT组织热衷于DGA域名,而另一部分APT组织则偏爱使用第三方的web服务来达到同样的目的。这种较大的差异性直接导致了该项策略下的高频技术较少而技术覆盖度较高的情况,即“投机者”现象。

“横向移动”策略决定了攻击者以何种方式向周遭网络进行扩散。“横向移动”策略不同的是,该策略中技术更加灵活、独立,根据攻击目标的不同,在横向扩张时灵活转变,针对Windows可以选择远程桌面,针对Linux可以选择远程服务,甚至通过可移动介质进行传播,该策略下的技术攻击者使用的非常分散,非常符合“投机者”的描述。

投机者象限的策略具有分散性、不确定性的特点,我们建议在防守中重点关注位于该象限的高频技术,对于投机者象限,其低频技术同样重要。其中“横向移动”与“命令与控制”均为关键攻击环节,技术要点较少,因此我们建议在完善高频技术的防御后,继续将防御重点向低频技术转移,扩张防御覆盖面积。

2.4 攻击策略隐藏者 – 低覆盖、高活跃的APT策略

依照上述四象限的定义进行划分,位于隐藏者象限的四个策略为“执行”、“凭证访问”、“权限提升”、“持久化”。

“执行”策略定义了攻击者执行恶意代码的方式,具体来看,“执行”策略中攻击者常用技术仍然是以powershell、脚本、计划任务、wmi等常规方式执行,其暴露的技术为常规技术,而仍有部分非常规技术处于“隐藏”不可见状态。常规“执行”技术具有使用成本低且效果理想的优势,这直接导致了所发现的技术中,常规技术占据了大部分,并且常规技术多为高频技术。

“凭证访问”策略定义了攻击者窃取目标账户名和密码的方式。“凭证访问”策略情况与“执行”策略类似,以常规技术“密码猜测”、“操作系统凭证转储”、“输入捕获”、“网络嗅探”为主,对于其他如“双因子认证截断”等技术的应用场景仍然检测难度较大,能见度较低。

“权限提升”策略定义了攻击者提权的方式。“权限提升”策略常见的技术为通过高权限进程、服务、漏洞、UAC进行提权,提权手段多样,而常见的提取思路往往是优先尝试的思路,而对于其他的技术如Hook、EWMI、映像劫持等利用成本较高,更加具有针对性,这些技术往往作为替补技术出现,使用频率较低,属于“隐藏”的技术。

“持久化”策略定义了攻击者获取持久控制权限的方式。该策略下的技术较多,常见的实现方式一般利用注册表启动、新建服务、创建账户、计划任务等方式获得持久化控制权限,但是这些仅作为持久化策略中的冰山一角,从本次分析来看,大量非常规的持久化技术并未被使用,例如利用屏幕保护程序、浏览器插件等更加隐秘的持久化控制手段。就攻击而言,持久化中每项技术都能实现持久化的控制效果,并不需要多个技术打组合拳,而仅选取两三个技术作为冗余备用,这是造成持久化策略“隐藏者”现象的主要原因。

隐藏者象限中的策略涉及APT组织攻击过程的关键环节的技术选择,具有常规技术高频化,非常规技术隐蔽化的特点。我们在防守中需要重点关注高频技术。其中“持久化”策略技术点较多,而本次覆盖技术较少,仍有较大的防御提升空间,除了关注高频技术外,可以根据自身资产状况进行针对性防御。

2.5 攻击策略潜在者 – 低覆盖、低活跃的APT策略

依照上述四象限的定义进行划分,位于潜在者象限的三个策略为“防御绕过”、“数据渗出”、“影响”。

“防御绕过”策略为攻击者提供检测规避方法。具体来看,“防御绕过”策略主要通过利用白名单程序、系统信任机制、混淆的恶意文件等方式进行规避防御,就攻击者而言绕过防御是攻击中非常重要的一环,从ATT&CK策略中的技术数量也可以印证这一点,防御绕过策略的技术在12个策略中数量最多,本次分析覆盖该策略的技术也仅占44%,仍然有很大的挖掘空间。在一次APT的攻击中,攻击者往往会尝试多种绕过手段,且“防御绕过”往往是以组合拳的形式出现以对抗日趋复杂的防御机制,不同APT组织的防御绕过技术组合往往差异较大,且针对不同目标不同场景,同个APT组织防御绕过技术组合也差异较大,因此对于“防御绕过”策略APT之间很少出现重叠技术。综上原因就造成了“防御绕过”策略低覆盖度、低高频度的现状,被归入了“潜在者”。

“数据渗出”策略为攻击者提供数据窃取方法。“数据渗出”策略的技术难度较低,传输是否加密、传输大小是否限制等功能实现上较为自由,并不需要覆盖其中的多个技术,而从本次分析APT来看高频技术也仅为“C2通道渗出数据”一个,因此归入“潜在者”。

“影响”策略旨在对目标系统进行破坏性操作。“影响”策略中没有高频技术,“影响”中的技术往往是具有破坏性的,APT也往往基于破坏目的,但一般而言APT不进行破坏操作,以免暴露。因此这部分没有高频技术,本次分析覆盖的技术仅为一小部分APT针对某些目标的攻击行为。而目前发现的破坏行为通常是加密、擦除数据、停止服务等,其他破坏行为仍有待进一步发现。

潜在者象限中的策略缺少足够的技术发现,对于这部分我们建议重点关注已发现的高频技术,并在其它象限策略检测完成度较高时,可完善和深挖该象限策略,尤其是“防御绕过”策略,该项策略技术点较多,且为攻击者绕过防御的相关技术,充满挑战性,但对于深度发现APT攻击具有重大意义。

总 结

本文通过APT组织映射到ATT&CK矩阵中,分析每个策略的技术覆盖度与高频数之间的相关性,进而划分为四个象限进行深入分析,最终给出每个象限的关注重点和建议。下一篇文章《基于ATT&CK的APT高频技术分析》我们将重点探讨其中的高频技术,以及高频技术对应的子技术,归纳出高频技术清单,并结合我们持续性风险监测业务中相关经验与案例给出防范、检测的思路与建议。

来源:freebuf.com 2021-02-05 15:16:44 by: Petalab

请登录后发表评论

注册