前景介绍

最近学校开放了内网平台,这个平台主要做的就是一些校园日常管理,例如学生的违纪,获奖,第二课堂分数,校园活动抢选等等。。每学期第二课堂分数要到16分才能及格,不然挂科凉凉…至于第二课堂分数怎么得,就是参加一些课外活动会给一个验证码,然后在自己账号输入这个验证码即可加分!!

毕竟我太懒了,这一天代码都敲不完还去参加课外活动?看看能不能想办法白嫖一下说淦就淦

1. 首先进行了一波信息搜集

以下这几个开放的端口均开放着web服务,以下四个站点都是弱口令

http://172.x.0.233:9099/XXXXL/

http://172.x.0.233:9091/PXXXXXT/

http://172.x.0.233:9090/BXXXT/

http://172.x.0.233:9080/DXXT/login.html

因为这几个站都是一些学校社团发布文章的站点,我就没有细看

2. 直接看学生管理平台,这个就是加分的平台~

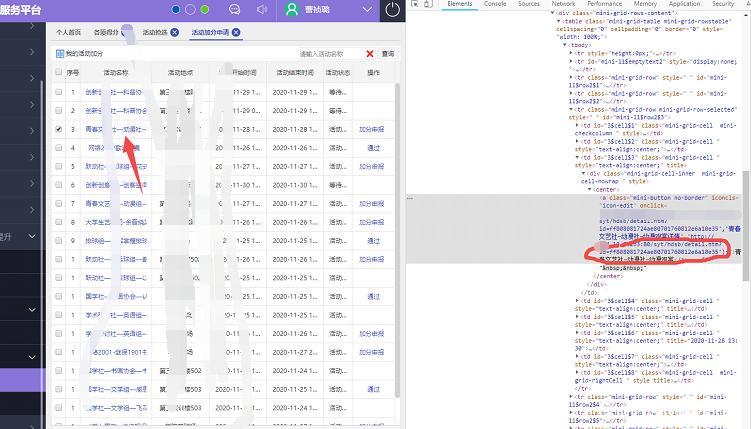

然后直接发现了活动兑换码可进行越权下载

审查元素看了一下,发现每个活动都有一个属于自己的ID号,进行加密了,刚开始以为是Md5加密,解了一下 发现不是md5加密。

经过前期信息搜集发现一个下载的链接

http://172.xxxxx233//syt/hdsb/downloadcode.htm?id=活动ID号

上面这个链接本应该是只能管理员才能进行访问进行下载东西的,但是存在越权

如下图 直接访问即可下载该活动的所有兑换码,继续跟进下面的逻辑漏洞可以用一个兑换码加任意分数

现在所有加分码是都拿到了,但是你没参加对应的这个活动,是无法加分的,所以越权跳过去。

首先抓了一个加分申报的POST包,放到Repeater模块看一下,发现用的前端校验,看看能不能通过修改返回值来进行绕过

经过不断测试发现

W 代表此用户未抢选活动,不会跳转到加分页面

n 代表已经抢选活动,跳转到加分页面

接下来把返回值修改成n,成功绕过

如上图,已经跳过js校验进行到加分页面了。这里的验证码可以从刚才越权下载下来验证码进行使用,burp里面的jf参数代表的为积分值,这里默认是4。

和上面一样,前端禁止用户修改,通过burp修改把4 替换成 99即可加99分,当把4改成-4 还会减去4分。前提是验证码要用正确的。这里我直接给隔壁班妹子扣了5分

至此目的已经达到了,但是这就收手??不可能的

通过刚开始的信息搜集,发现了管理员编辑活动的页面

http://172.XXXXXX3//syt/hdsb/edit.htm?id=活动ID号&_t=167547&_winid=w1357

通过访问这个链接+活动ID号 即可编辑活动,例如进行人数增加 一些内容修改都可以。

这里的话标题存在XSS,当同学们抢活动的时候,就中招了…但是没啥用,,我要他们账号干锤子

duang~任意文件上传,首先发现个上传的地方

通过burp抓了一个包,看了一下返回页面

如果fileType参数不为空,就进行了switch判断type参数,当type参数的值为all的时候,即可上传下面这些文件类型。 接下来上传了个html看看

接下来上传了个html看看

后续

文件上传这里不知道为什么一直上传不去jsp等文件,等我下篇文章,看我如何getshell~~

漏洞已经提交给学校了,有合法授权!

来源:freebuf.com 2021-01-19 15:09:24 by: SecIN技术社区

请登录后发表评论

注册