一、环境搭建

实验名称:y0usef

目标:2个flag

镜像下载:https://www.vulnhub.com/entry/y0usef-1,624/

部署方式:通过VirtualBox导入镜像部署。

二、实验操作

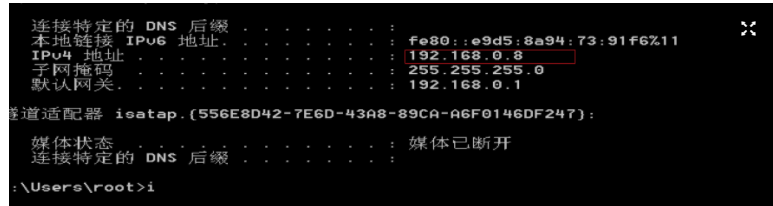

通过nmap进行主机探活,确定靶机IP。

nmap –sP 192.168.0.*

确定靶机开启的端口。

nmap –sV -P- 192.168.0.105

尝试访问靶机80端口,为一个无功能页面。

通过dirsearch对网站进行路径扫描,发现一个疑似管理路径/administrator。

访问http://192.168.0.105/adminstration/,页面提示没有访问权限。

通过Burp Suite抓包添加x-forwarded-for扩展头部,尝试本地IP绕过访问。

成功访问,得到一个登录页面。

emmm

本来想抓包爆破的,结果一对admin弱口令就登录了……

管理页面有个文件上传功能。

生成shell。

上传shell文件,将文件类型改为允许上传的。

上传成功,并获得访问上传路径files/1608729537y0usef.php

攻击机配置监听模块并检查是否配置正确。

开启监听;在页面访问http://192.168.0.105/adminstration/upload/files/1608729537y0usef.php,使shell执行,攻击机监听成功。

启用shell,并执行python -c ‘import pty;pty.spawn(“/bin/bash”)’转为交互式shell。

查看用户权限,用户为web用户权限。

进入/home路径,发现第一个flag:user文件,文件内容貌似为base64编码。

尝试base64解码,获得一组用户名及密码。

尝试用这对用户名和密码登录,登录成功。

查看sudo权限,emmm竟然可以直接切换到root权限。

进入/root目录路径,拿到第二个flag,Game Over!

三、总结

靶机很简单,只要测试思路清晰,就不会走弯路。

来源:freebuf.com 2020-12-23 22:48:57 by: 执剑人练习生Nj

请登录后发表评论

注册