5ss5c恶意样本分析

目录

1. 分析环境

2. 行为分析

2.1 样本信息

3. 动态调试

3.1 分析C.exe

3.2 分析mmkt.exe

3.3 分析star.exe

3.4 分析blue.exe

3.5 程序CPT.exe

4. 分析总结

1. 分析环境

-

系统:

Windows7 x64 -

工具:

OD、IDA7.0、x64dbg等

2. 行为分析

2.1 样本信息

-

查壳:

MPRESS,跟踪找到入口点脱壳(过程略)

修复导入表成功后转储

转储成功后根据运行程序后会导致计算机蓝屏,复现成功的概率不算高。在做静态分析时没有识别出相对有效的函数信息,直接动态调试程序。

3. 动态调试

3.1 分析C.exe

跟踪进去发现,病毒在运行后还会创建一个互斥体

转到IDA中查看

对某个数据进行加密

计算了字符串的长度,传给下面的GetNamedPipeHandleStateA function()作为参数,该函数是一个进线程通信函数。

释放poc.exe和mmkt.exe,在释放mmkt.exe的时候还会判断操作系统版本

C.exe这个程序的分析到此告一段落,这个程序主要是释放了两个程序,并继续执行 mmkt.exe

3.2 分析mmkt.exe

运行mmkt.exe这个程序

继续跟踪在这里运行mmkt.exe

-

目标文件夹中提取

mmkt.exe,仍然加了MPRESS的壳,这个程序的版本为64位

-

脱壳,这里详细说一下

MPRESSx64位程序的脱壳步骤:

-

打开

x64dbg,载入程序F9运行到EntryPoint

2. 继续F8,观察RSP,内存窗口中转到

3. 选中内存中的四字节,下硬件访问断点4字节

4. F9两次到达入口点修复导入表(略)

-

执行完

mmkt.exe继续向下跟踪,在下图位置新创建了一个线程

-

mmkt.exe继续跟踪程序扫描了本地存活的主机并将文件存放在scanlog中‘,这个程序的主要功能主要是扫描存活的主机,转储和窃取本地密码。

回到c.exe中向下执行找到c_01_.004075F0反汇编窗口中跟随,简单看一下这个应该是进行一些网络行为

-

使用动静结合的方法,在IDA中找到地址,可以初步判断出这个函数是获取主机的名称,以及本地的网络ip地址

-

函数

c_01_.0040D410将获取的IP地址和释放的poc.exe等文件执行

在执行完mmkt.exe这个程序后目录中出现了以下文件

3.3 分析star.exe

这是一个植入后门的程序,功能包括打开目标端口,打开目标IP,运行shellcode等.

查阅相关资料发现star.exe是脉冲双星后门植入工具,下载了blue.exe运行需要的的依赖库等文件

3.4 分析blue.exe

使用释放除地模块进行攻击

3.5 程序CPT.exe

-

查壳发现这个程序也加了

MPRESS,

-

在脱壳过程中发现程序执行代码被加了

VM混淆

-

直接单步跟踪看看这个程序大体上做了哪些事情,发现这个函数主要是加密,应该使用了DES加密,是这个勒索软件的主要模块,下面是在遍历文件夹,加密文档。显示勒索信息。

4 . 分析总结

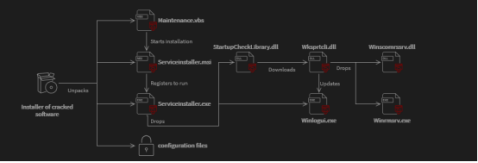

运行C.exe释放poc.exe,并建立网络和自启动,执行poc.exe攻击模块触发系统漏洞,加密模块cpt.exe来对计算机中的文件进行加密并显示勒索信息,加解密算法采用了RSA+AES,强度很高,需要大量时间进一步的分析。

主要的恶意行为还包括窃取本地密码,扫描存存活主机循环攻击局域网的主机,使用永恒之蓝漏洞攻击模块,脉冲双星后门植入工具下载释放依赖库和配置文件。

相关样本已打包,百度云盘地址:

链接:https://pan.baidu.com/s/1sU7dumqy9aIbLPM9z6pw8g

提取码:5am5

解压密码:leishishiyanshi

来源:freebuf.com 2020-05-01 12:57:38 by: 雷石安全实验室

请登录后发表评论

注册