哼,你们难道以为我前面讲的frp的白讲的嘛,不存在的,那一切完全是为了msf做准备。我们来改造一下我们的msf,如有frp基础不明了的,请自寻上期内容(frp:穿透内网的反向代理工具)。

话不多说,我们分别在服务端和客户端做如下改造,至于为什么?自寻上期附属发送内容(frp官方中文文档)。

# frps.ini

[common]

bind_port = 7000

dashboard_port = 7500

# dashboard 用户名密码,默认都为 admin

dashboard_user = admin

dashboard_pwd = admin

# frpc.ini

[common]

server_addr = *.*.*.*

server_port = 7000

[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 22

remote_port = 6000

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 4444

remote_port = 6666

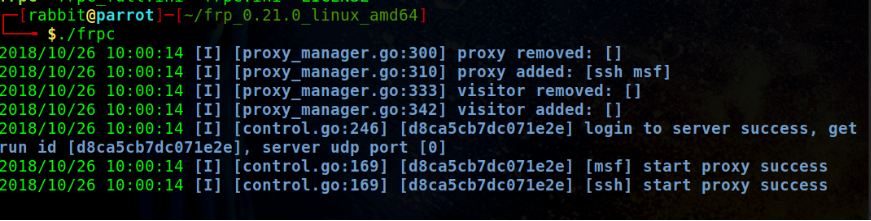

大家可以去与上期提到的基础配置做下对比,只是在原来基础上增加了端口转发直观界面dashboard ,和msf端口转发配置,其中msf默认监听端口为4444。

到这里,你的msf反代已配置完成,你可以将你的shell通过frp传到内网msf上用于监听返回内容。然而你也应该察觉啦,frp只给你提供了shell的反向代理,然而进攻的数据还是从你的pc发出啦,所以,请依然低调。其次,并不是msf所有的payloads在建立sessions时都需要反向代理的,请自行选择。

再多说一句,到这里你应该还发觉了一件事,任何需要反向代理的操作,都可以通过frp完成,这不过是一个穿透内网的端口转发工具,具体怎么用,规则由你决定。

你以为到这里就结束啦?

劳资的直播就从来没不翻车过!什么意外都能让我给碰上!

大家还记得我们设置了dashboard 界面嘛。我的开启之后就是打不开!!!

在更换N个端口,检查N次配置,查看N次端口状态后。。。最终问题找到了。。。

两张截图,大家看到区别了吗?偷懒的启动方式未指定配置文件,其它各项配置都是正常的,唯独dashboard 在给我搞事情!!!它也偷懒!!!

唉。。问题解决了,,给大家看一眼来之不易的dashboard 的界面吧。虽然我总希望面前的你少走弯路,但是、讲真,弯路也是有它的魅力的说。。。

来源:freebuf.com 2019-10-10 09:38:47 by: rabbitmask

请登录后发表评论

注册