*本文作者:si1ence,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。

0x0 背景

前段时间自己买了台VPS学习一下如何使用liunx顺便部署了一个Cowrie蜜罐系统准备收集点弱密码和一些病毒文件分析一下,最近运营了一下蜜罐的效果感觉收获还是挺多的,最近恰好Pandazhengzheng也有空说要手把手教我走向逆向大佬之路。

0x1 蜜罐配置

Cowrie是一个具有中等交互的SSH蜜罐,安装在Linux中,它可以获取攻击者用于暴力破解的字典、输入的命令以及上传或下载的恶意文件,具体的介绍和部署方式度娘还是有不少,这里就不凑字数赘述了。

主要使用了Cowrie的默认配置本地监听了2222端口转发蜜罐的22端口的流量,本机的ssh已经修改为28726端口:

特地用nmap扫描了一下可以发现22端口是打开状态的:

这边主要设置了2个蜜罐的ssh户,root密码难一点用于获取更多的密码,admin简答一些用户关注登录成功后的行为,配置文件主要位于cowrie主目录下的/etc/userdb.txt:

然后大致看了一下cowrie.log的日志有6W+行的事件日志:

为了统计数据方便记录的数据,都统一存放到本地的mysql数据库,默认有以下几个数据表:

0x2 SSH暴力破解

系统记录了2个月前到现在的日志,累计被爆破了73032次,差不多一天1000多次。

统计了常见的Top20 的爆破的用户,主要还是admin、root:

统计了常见的Top20 的爆破的密码,主要还是password,123456这种:

统计了一下爆破次数最多的一些IP地址:

分别对第一和第二这2个IP进行威胁情报查询都能被识别出恶意IP:

0x3 恶意下载

查询input数据表记录了攻击登录后执行的命令,由于内容比较多这里只选取了部分关注一下:

简单的过了一下抽取3种比较典型案例简单的看了看分别是:

1.Linux.Lady

2.XorDDos

3.DDG挖矿套件

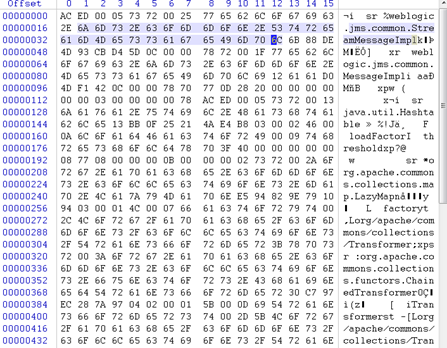

Linux Lady下载连接:http://45.61.136.193/mi3307

病毒哈希:e25c7aa18ee7c622cbd38ac0d27828c245de0fc0ee08e06bb11ac94fbe841471

本来还拖进IDA看了一下,结果居然搞不出来,此刻再一次流下了没有技术的泪水。

威胁情报检出:

Linux XorDDos 下载连接:http://45.61.136.193/s443ls

病毒哈希:2409fb21fe377f7e12dda392f26d7c93b7715239169d362dd907fe499ab38ee9

详细分析报告如下:熊猫正正的XorDDos详细分析。

Linux DDGMiner这个最近已经遇见好几起了还算比较热门就不多扯淡了。下载连接:http://104.248.181.42:8000/i.sh。

这个主要是一个Downloader主要功能就3个一目了然的那种:

1.根据系统版本下载对于的DDG挖矿病毒样本

2.加入定时任务做持久化

3.排除异己干掉其他挖矿的程序

通过对这个104.248.181.42这个IP进行威胁情报分析可以发现这个上面能关联较多的病毒的样本主要都几种在2019年2月-3月份还比较新鲜,更新迭代的速度还是很快的很多连接都已经失效了。

0x4 总结

通过蜜罐这种主动防御技术记录攻击者的一些交互行为与命令,对于收集一些威胁情报与流行的攻击手法应对僵尸网络等方面还是具有积极的作用。Cowrie这种轻量级功能也是有限兴趣爱好者玩玩还好真搞大事情还是有点cover不住,T-Pot多蜜罐平台在企业实践的过程当中应该会更具有竞争力一些。

虽然是已知的,还是贴一下IOC:

IP:

104.236.156.211

206.189.94.170

218.206.107.34

*本文作者:si1ence,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。

来源:freebuf.com 2019-03-20 22:10:33 by: si1ence

请登录后发表评论

注册