继eFail攻击细节泄露之后,加密通讯软件Signal的代码注入漏洞也被公开。

Signal已经修补了Windows和Linux程序,来自阿根廷的白帽黑客团队发现了其中的代码注入漏洞。

远程攻击者可能利用此漏洞,通过对收件人运行的Signal桌面应用程序注入恶意payload,攻击者只需要它们发送特制链接,不需要任何用户交互。

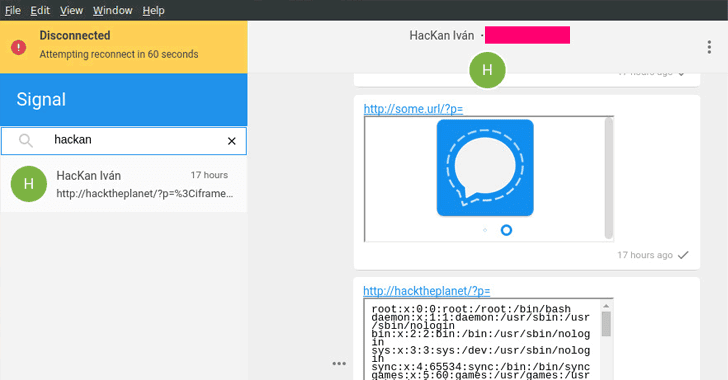

今天发布的博客文章称,这个漏洞是偶然发现的,研究人员IvánAriel Barrera Oro,Alfredo Ortega和Juliano Rizzo当时正在Signal上聊天,其中一人在URL中分享了一个XSS payload链接。出人意料的是,这个XSS被成功执行。

XSS也称为跨站点脚本,是一种常见的攻击方式,攻击者可以将恶意代码注入到存在漏洞的Web应用程序。

经过大量测试研究人员发现,该漏洞存在于负责处理共享链接的功能中,攻击者可以通过iFrame,图像,视频和音频标签插入特定的HTML/JavaScript代码。

利用这个漏洞,攻击者甚至可以在接收者的聊天窗口注入一个表格,让他们输入敏感信息。

有人之前认为Signal的漏洞可以让攻击者执行命令或者获取解密密钥,其实不然。

研究人员发布PoC视频后不久,Signal开发人员就修复了漏洞。

奇怪的是研究人员还发现,以前版本中存在针对此漏洞的补丁(一个用于验证URL的正则表达式函数),但它在今年4月10日发布的Signal更新中消失了。

不过广大用户不用担心,只要你用的是最新版,就不会有这个漏洞。

* 参考来源:THN,作者Sphinx,转载注明来自FreeBuf.COM

来源:freebuf.com 2018-05-15 19:41:30 by: Sphinx

请登录后发表评论

注册