![图片[1]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262244_60eecae40f165e8128949.png)

项目介绍

redpill项目旨在帮助广大研究人员在后渗透任务中实现反向TCP Shell。在日常的红队活动中,我们经常需要使用非常规的方式来访问目标系统,比如说通过反向TCP Shell来绕过系统管理员部署的安全防御。

此项目由多个PowerShell脚本组成,这些脚本可以执行不同的后渗透功能,而主脚本redpill.ps1的主要工作是下载、配置并执行本项目库中所包含的脚本。

项目目录

|

文件夹 名称 |

描述 |

备注 |

|

Bin |

包含redpill主模块 |

系统信息| 获取连接| 持久化| 键盘记录| 等等 |

|

Bypass |

包含redpill绕过脚本 |

手动下载/执行所需 |

|

modules |

包含redpill模块 |

Sherlock | CredsPhish | Webserver | StartWebServer | 等等 |

|

Utils |

包含bat和ps1脚本 |

手动执行所需 |

命令行参数语句\样本

列举所有可用参数,在PowerShell窗口中执行:

.\redpill.ps1 -Help Parameters

显示每一个参数执行的详细信息:

Syntax : .\redpill.ps1 -Help [ -Parameter Name ] Example: .\redpill.ps1 -Help WifiPasswords

![图片[2]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262269_60eecafdefc0ae795d649.png)

如何使用命令行(本地测试)

1、从该项目代码库中将项目组件下载至本地磁盘:

iwr -Uri https://raw.githubusercontent.com/r00t-3xp10it/redpill/main/redpill.ps1 -OutFile redpill.ps1

2、将PowerShell执行策略修改为“UnRestricted”:

Set-ExecutionPolicy UnRestricted -Scope CurrentUser

![图片[3]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262290_60eecb128838cd62edea7.png)

3、访问“redpill.ps1”文件的存储目录:

cd C:\Users\pedro\Desktop

![图片[4]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262302_60eecb1e2403e3487bc17.png)

4、访问工具帮助菜单:

.\redpill.ps1 -Help Parameters

![图片[5]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262312_60eecb281041e7fcf06f0.png)

5、访问详细参数帮助:

Syntax : .\redpill.ps1 -Help [ -Parameter Name ] Example: .\redpill.ps1 -Help WifiPasswords

![图片[6]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262325_60eecb352613fec83243a.png)

6、运行[ -WifiPasswords ] [ Dump ]模块:

Syntax : .\redpill.ps1 [ -Parameter Name ] [ @argument ] Example: .\redpill.ps1 -WifiPasswords Dump

![图片[7]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262337_60eecb41380466001b2e4.png)

7、运行[ -sysinfo ] [ Enum ]模块:

Syntax : .\redpill.ps1 [ -Parameter Name ] [ @argument ] Example: .\redpill.ps1 -sysinfo Enum

![图片[8]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262348_60eecb4c5b97ed6dd5e93.png)

手动下载工具组件并进行本地测试

iwr -Uri https://raw.githubusercontent.com/r00t-3xp10it/redpill/main/redpill.ps1 -OutFile redpill.ps1

工具演示

![图片[9]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262376_60eecb6800c5932097c09.gif)

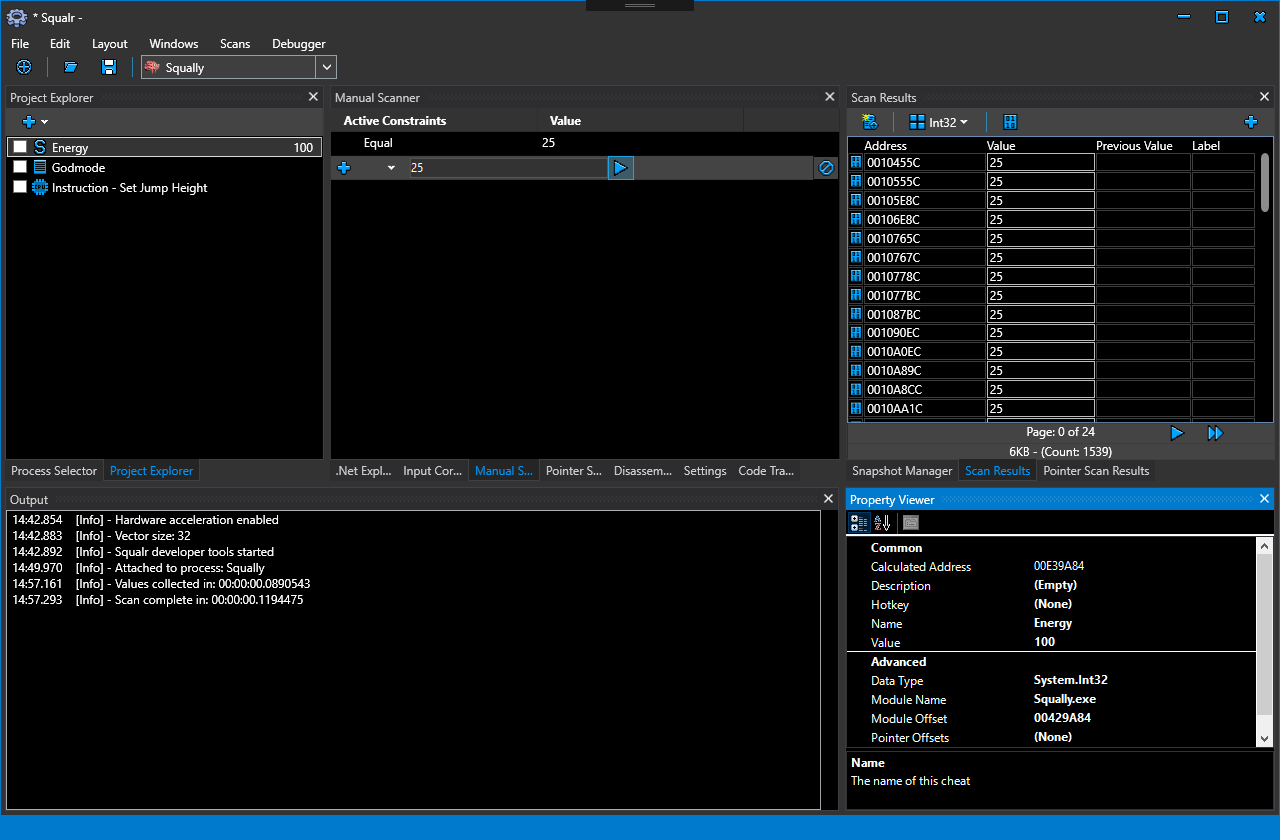

工具运行截图

![图片[10]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262419_60eecb932d5d8cec629da.png)

![图片[11]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262428_60eecb9c4d68d6db6e98d.png)

![图片[12]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262436_60eecba4ea6426b49a920.png)

![图片[13]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262450_60eecbb238aa542d53fa8.jpg)

![图片[14]-Redpill:帮助你在后渗透任务中实现反向TCP Shell – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210714/1626262469_60eecbc5ad632ef872fa0.png)

项目地址

Redpill:【GitHub传送门】

参考资料

https://drive.google.com/file/d/1iryAhz-ryJWMz8-MNqKm1WffLYS6nhT0/view?usp=sharing

https://drive.google.com/file/d/1k3DrsDEc6nOd7RHm-25nw0q6oD_aGxjg/view?usp=sharing

https://drive.google.com/file/d/1m1M4rp24QGYftv9JPnp5Kj_zs8YFhz3_/view?usp=sharing

https://drive.google.com/file/d/10tR3hu_pS9tJiTImJTkraXozEEgAezwx/view?usp=sharing

https://drive.google.com/file/d/1L4Qj0eK4QMbC6yBFlUVJQyi0NEoe25Ug/view?usp=sharing

https://drive.google.com/file/d/1s6hPm63i4m2CHXEZU4ByRJRA41EOwUGf/view?usp=sharing

来源:freebuf.com 2021-07-14 19:35:18 by: Alpha_h4ck

恐龙抗狼扛1年前0

kankan啊啊啊啊3年前0

66666666666666