终于熬过了紧张的考试周,现在我又回来了!计划开始学习内网渗透和java开发&安全

把红日的vulnstack-ATT&CK(一)过了一遍,拿到了所有主机的权限,但原理还不是很清楚,这里记录一下

注:这里只是记录部分概念和原理,详细的攻击流程网上很多

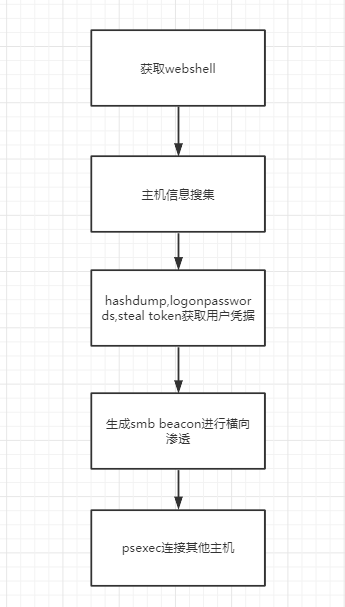

大概的攻击流程如下:

CS安装

https://www.ddosi.com/cobalt_strike_4_3/ 下载后解压在本地,然后上传一份到服务器

服务器端

./teamserver ip password

客户端

直接.exe连接服务器即可

工具栏介绍

1.新建连接

2.断开当前连接

3.listener

4.网络拓补图

5.会话管理

6.存活主机页面

7.主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于

beacon介绍

使用beacon之前需要在先设置监听器,接收beacon请求

Beacon是Cobalt Strike运行在目标主机上的payload,Beacon在隐蔽信道上我们提供服务,用于长期控制受感染主机**。

关于stage

在Cobalt Strike 4中应该尽可能多的使用unstage**,一方面以保证安全性(因为你无法确保stager下载的stage是否受到中间人攻击,除非像MSF一样使用SSL保证安全性)。另一方面如果我们通过层层的代理,在内网进行漫游,这个时候使用分段的payload如果网络传输出现问题,stage没有加载过去,可能就会错失一个Beacon,unstage的payload会让人放心不少。

SMB beacon

SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons链接后,子Beacon从父Beacon获取到任务并发送。因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

可见外网是无法与内网VM2和VM3直接通信,因此需要使用VM1作为父链,对内网进一步渗透

通过listener进行创建

创建成功后会反弹子会话,有一个链子图标

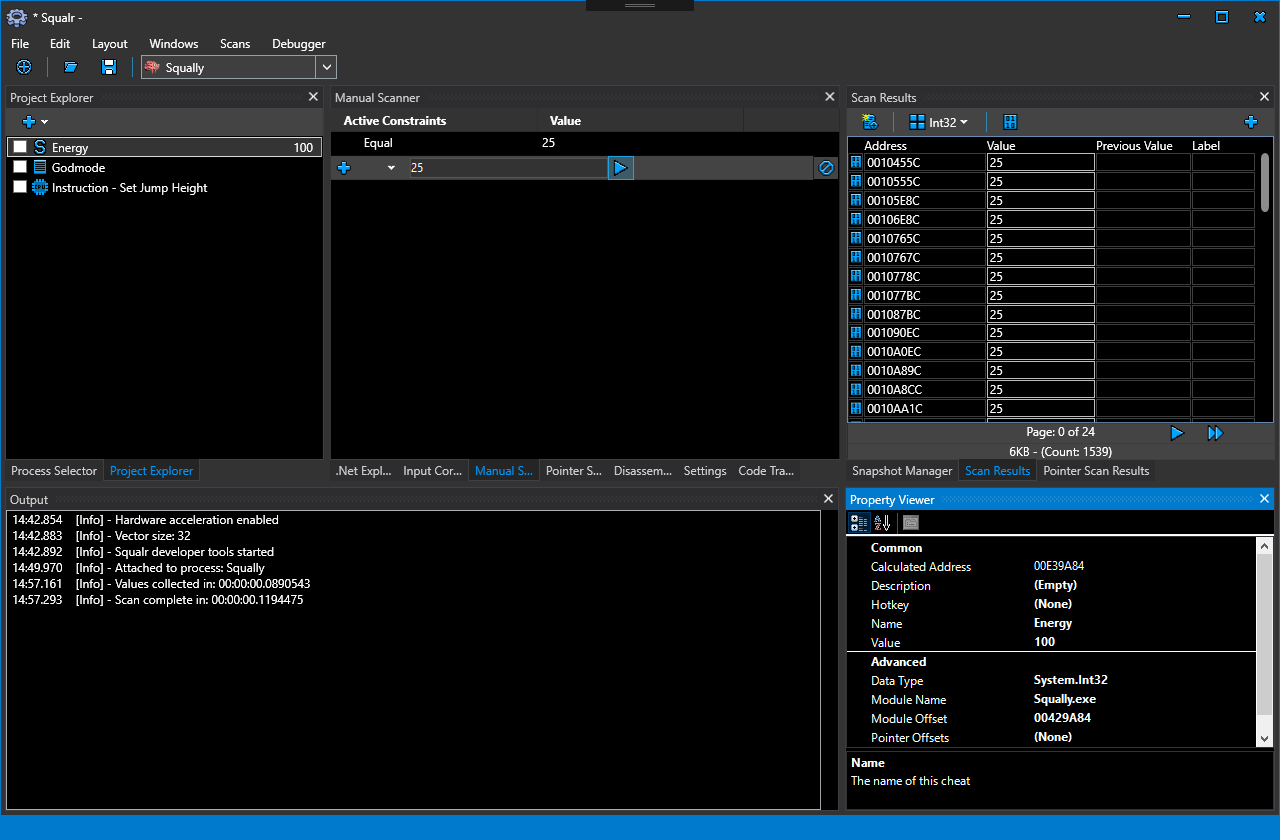

目标主机信息搜集

cs命令

ps

net view

net dclist

getsystem

hashdump #读取内存密码(至少具有administrators权限)

logonpasswords #读取注册表密码

shell ipconfig

shell whoami

shell net user

shell net localgroup administrators

shell wmic useraccount get /all #查看域成员详细信息

横向移动

psexec

在存活主机页面点击右键 jump->psexec

选择hashdump,logonpasswords凭证或者勾选使用当前会话访问令牌

访问令牌获取

beacon右键->explore-> process list

找到相关进程点击steal token即可(进程貌似与vm安装程序有关)

结语

最终可以通过上述方法获取内网的所有主机了,整体流程相对轻松,毕竟第一关。

参考资料

[1] https://blog.csdn.net/shuteer_xu/article/details/104708285

[2]https://v0w.top/2020/07/19/vulnstack1/#4-4-%E6%A8%AA%E5%90%91%E6%8E%A2%E6%B5%8B

来源:freebuf.com 2021-07-11 17:02:44 by: rickkk

恐龙抗狼扛1年前0

kankan啊啊啊啊3年前0

66666666666666