搜索精彩内容

包含"tcp ip exploit"的全部内容

手把手教你Linux提权 – 作者:每天都要努力哇

0x01 一般概念我们在 Linux 中特权升级的最终目标是获得root用户用户、组、文件、目录四者之间的关系用户可以属于多个组。组可以具有多个用户。每个文件和目录都根据用户、组和'其他用户'(所有...

DC-8:渣渣在靶机渗透时的睿智操作 – 作者:bigsong

靶机下载网站:https://www.vulnhub.com/不得不说,本地下载真的慢,种子链接下载好香在下载页面中找到第三个下载种子链接打开百度网盘,找到离线下载,点击旁边的小箭头,选择添加BT任务,找到...

SolarWinds 新 0day 漏洞正被积极利用 – 作者:sanfenqiantu

去年作为大规模供应链攻击事件中心的 SolarWinds 公司近期再被曝新0day漏洞,该漏洞可使攻击者在受感染系统上运行任意代码,包括安装恶意程序以及查看、更改、或删除敏感数据。该漏洞被命名为CV...

Hack the box_Passage 靶机渗透实战 – 作者:Fnut

前言Passage是Hackthebox上一道难度为medium的靶机,比较适合初学者练手,在此记录一下实战解题的过程,感谢~主要涉及到的知识点:CVE-2019-11447(CuteNews RCE)hashcat破解dbus提权个人博客:h...

CVE-2021-22555: 从 x00x00 到10000$奖金 – 作者:splashem

CVE-2021-22555是一个在Linux的Netfilter中有着15年历史的堆越界写漏洞,足以绕过所有现代安全缓解措施,实现内核代码执行。它被用来破坏了kCTF集群的kubernetes pod隔离并为慈善机构赢得了一万...

Tomcat渗透测试方法总结 – 作者:每天都要努力哇

前言Tomcat服务器是一个免费的开放源代码的web应用服务器,属于轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP程序的首选。可以这样认为,当在一台...

记一次内网靶场实战(下篇) – 作者:合天智汇

绕过disable_functions但是这里命令执行返回的是127,应该是disable_functions禁用了命令执行的函数,在windows下绕过disable_functions的方法虽然很少,但是在linux里面绕过disable_functions...

nmap从入门到进阶 – 作者:shadow4u

0x01 介绍渗透测试的基本理念是尽可能多的收集信息,而主动扫描则是信息收集的一个重要手段,因此掌握nmap是渗透测试必备的基础能力。nmap 是一个免费、开源网络扫描工具,用于探测指定网络的主...

手把手教你Windows提权 – 作者:每天都要努力哇

0x01 一般概念前言我们在 Windows 中实现特权升级的最终目标是获得作为管理员或系统用户运行的权限提权的关键是需要对受破坏的系统进行大量的信息搜集。在很多情况下,提权可能不只是依赖于单一...

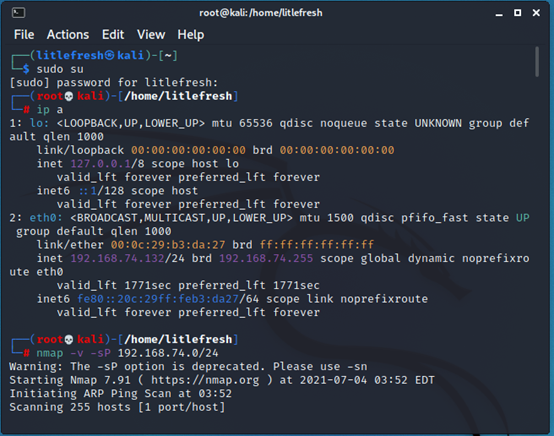

渗透测试实战-vulnhub靶机 momentum-2 – 作者:littlefresh

查看kali IP地址ip a所在网段为 192.168.74.0/24使用nmap扫描整个网段nmap -v -sP 192.168.74.0/24扫描结果显示靶机地址疑似为 192.168.74.131扫描该地址的端口情况nmap -v -sV 192.168.74.131...