搜索精彩内容

包含"event id 5"的全部内容

基于MITRE ATT&CK框架的Kubernetes攻击威胁矩阵 – 作者:ijzmesec

云和容器技术的快速增长,容器编排系统成了发展最快的技术。尤其是谷歌Kubernetes项目成了容器编排事实上的业界标准。越来越多的企业和开发人员已经将自己的工作转移到了K8S上。尽管K8S具有很多...

关于PLC安全的一次实验 – 作者:等待未来66大顺

一、引言(1)随着工业 4.0 的高速发展,工业自动化程度越来越高,但工控设备暴露在公网的情况也越发明显。而其中尤其以PLC最为明显,这些PLC设备的来源多为国外厂商,安全变得不可控。所以如何...

挖矿僵尸网络NSAGluptebaMiner利用永恒之蓝漏洞传播 – 作者:腾讯电脑管家

一、背景腾讯安全威胁情报中心检测到挖矿僵尸网络NSAGluptebaMiner变种正在利用永恒之蓝漏洞攻击传播。目前该僵尸网络会控制机器进行门罗币挖矿和搜集用户隐私数据,并具有远程执行命令的功能...

COVID-19攻击手段与数据分析 – 作者:Kriston

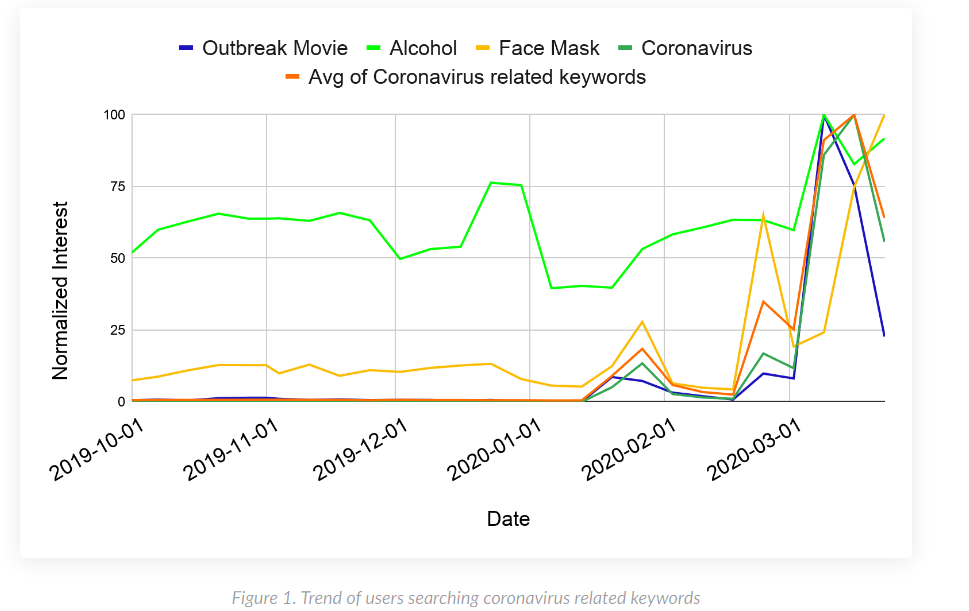

随着新冠病毒在世界范围内传播,研究人员发现自2月初以来,与冠状病毒相关的搜索和浏览量大幅增加,同时网络罪犯正利用新冠话题获利。研究人员监控新冠主题相关的新域名注册,2月到3月日均冠状...

美国NSA分享常用WebShell检测工具和植入所用漏洞列表 – 作者:黑鸟

美国国家安全局(NSA)和澳大利亚信号局(ASD)近日联合发布了一份有关缓解WebShell后门的网络安全信息表(CSI)。PS:WebShell定义见下图。一般网站除了一般的Web常规性漏洞外,还有框架类的漏...

应急响应之CC攻击事件 – 作者:你伤不到我哒

一,定义 CC(ChallengeCollapsar,挑战黑洞)攻击是DDoS攻击的一种类型,使用代理服务器向受害服务器发送大量貌似合法的请求。CC根据其工具命名,攻击者使用代理机制,利用众多广泛...

流量分析的瑞士军刀:Zeek – 作者:dongne

Zeek (Bro) 是一款大名鼎鼎的开源网络安全分析工具。通过 Zeek 可以监测网络流量中的可疑活动,通过 Zeek 的脚本可以实现灵活的分析功能,可是实现多种协议的开相机用的分析。本文主要是将 Zeek...

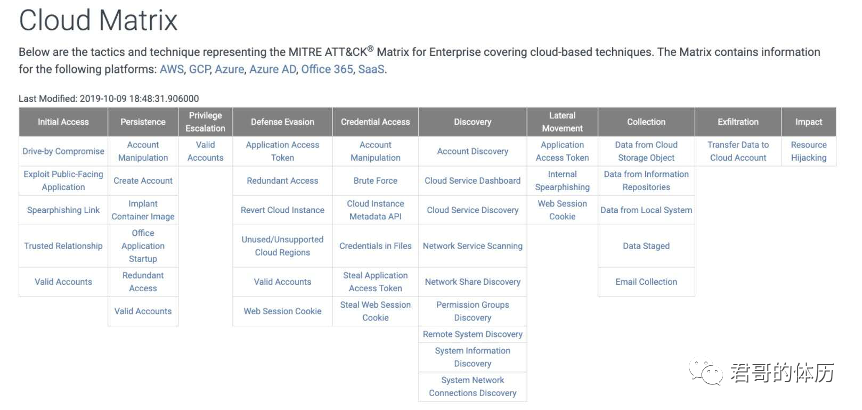

王任飞(avfisher):Red Teaming for Cloud(云上攻防) – 作者:kelvin2294

如需查阅更多嘉宾分享,请关注“君哥的体历”公众号。提示:本文有8961字,阅读大概需要40分钟。【活动预告】Red Teaming for Cloud(云上攻防)【分享嘉宾】王任飞(avfisher)【嘉宾简介】王...

挖洞经验 | 用多态图片实现谷歌学术网站(Google Scholar)XSS漏洞触发 – 作者:clouds

本文讲述了作者利用多态图片触发谷歌学术网站( Google Scholar)XSS漏洞的测试,漏洞最终获得了谷歌$9400的奖励。此前作者也曾分享过名为《Funky_File_Formats》的演讲,其中分析了可以用多态...