URL:http://localhost/xss-labs/level17.php?arg01=a&arg02=b

查看源代码:

关键代码:

真关键代码:因为后面那段是进入下一关的链接!!!

这里需要一个小知识!!!

embed是啥?

HTML <embed> 标签:是HTML5中引入的!!!

<embed> 标签定义嵌入的内容,比如插件。

例子:

<embed src=”helloworld.swf” />

我的思路是结合URL信息:http://localhost/xss-labs/level17.php?arg01=a&arg02=b

通过arg01和arg01传递并拼接PAYLOAD实现,XSS弹出!!!!其实并不用,又想多!!

<img src=1 onerror=alert(1)>

arg01=<img src

arg02=1 onerror=alert(1)>

http://localhost/xss-labs/level17.php?arg01=<img src&arg02=1 onerror=alert(1)>

果然不行!!!<>被转义了!!!!

这里有一个问题啊?什么SWF不显示!!!!我用的是FIREFOX

CHROME显示的是这样的!

2021年大部分浏览器已经不支持FLASH,硬着头皮做吧,以下浏览器据说支持FLASH,但是要安装!!!如下图!!!

好的,一切搞定,就是这个样子!!!!真不容易!!!

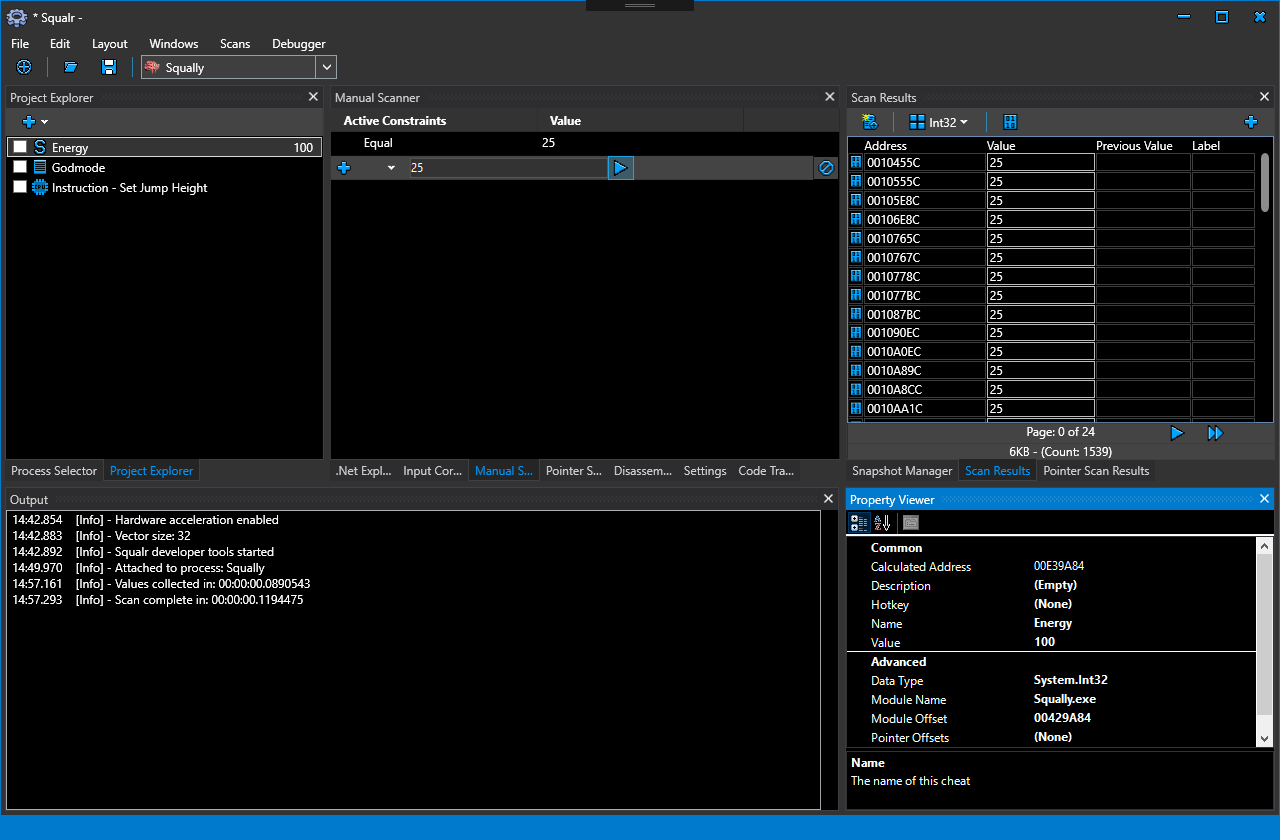

此时,查看后台源代码:

如何避免碰到转义字符!!!!

构造PAYLOAD!走起!!!

onmouseover=alert(1)

或者:

http://localhost/xss-labs/level17.php?arg01=+onmouseover=alert(1)&arg02=b

http://localhost/xss-labs/level17.php?arg01=a&arg02=+onclick=alert(1)

来源:freebuf.com 2021-08-01 16:17:56 by: 知非知非知非

请登录后发表评论

注册