提及《金山毒霸》,大家都不陌生,它是中国的病毒防护软件,也是国内少有的拥有自研核心技术、自研杀毒引擎的杀毒软件,是由金山网络旗下研发的。有一点大家很容易忽略那就是它是国内王老安全企业率先提出的“边界防御”理念,该技术业务在2012年终首次落地。

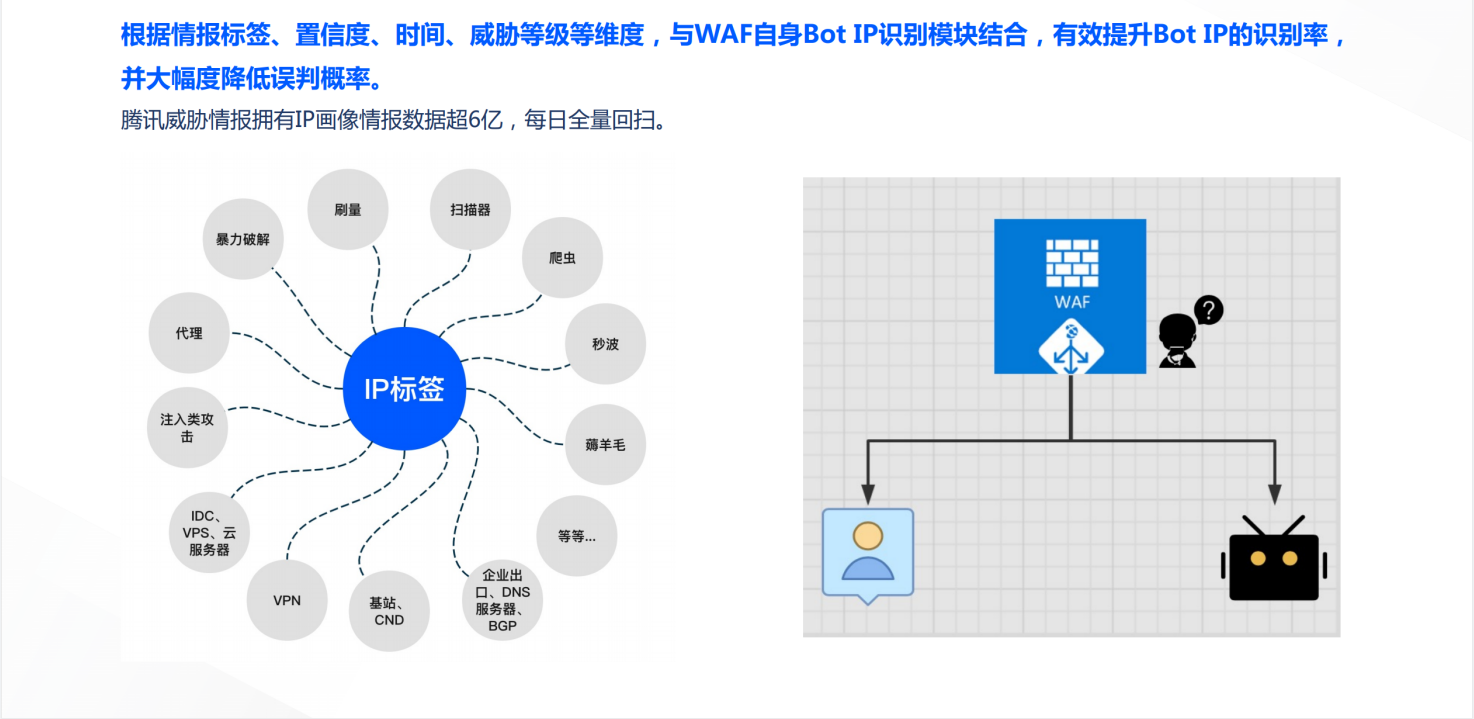

随着网络技术的不断发展以及网络建设的复杂化,网络边界安全成为最重要的安全问题,需要对其进行有效的管理和控制,主要体现在网络隔离需求,攻击防范能力等。

那什么是边界防御呢?

边界防御就是在边界处采取技术措施或部署防护设备,如代理、网关、路由器、防火墙、加密隧道等,进行边界的监测、管理和控制,检查往来信息和协议,将恶意和非授权的通信排除在外,达到御敌于国门之外的目的。这里的边界,既指信息系统的外部边界,比如内部网络与互联网的连接处,也指信息系统的内部边界,比如不同网络域之间的连接处。

![图片[1]-边界防御·信息安全保密圈的 “丈八蛇矛” – 作者:郑州埃文科技-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210709/1625812567_60e7ee57c5923a06f1de7.jpg)

防火墙作为一个边界防御工具,是保护内网安全的第一道防线。防火墙是最早出现的一类信息安全设备,可以说是信息安全保密七种兵器里的上古神兵“丈八蛇矛”,适合远战,挥舞开来,威力无穷,敌人不可近身。防火墙在网络中的应用最为广泛,也有各种变种,像网络防火墙、应用防火墙、Web防火墙等。

通常所说的防火墙一般是指网络层防火墙设备,起到访问控制(Access Control)的作用,按照设定的规则(ACL/访问控制列表)来决定对流量包是否放行,一般按五元组进行控制:源IP、源端口、目的IP、目的端口、协议。在现实中我们电脑自带的“防火墙”以及平时使用的路由器就是最简单的防火墙。

那么防火墙的基本功能能够实现什么呢?

边界防火墙具备的基本功能包括:

1,通过对源地址过滤,拒绝外部非法 IP 地址,可避免外部网络主机的越权访问。

![图片[2]-边界防御·信息安全保密圈的 “丈八蛇矛” – 作者:郑州埃文科技-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210709/1625812747_60e7ef0b41cda78db689c.jpeg)

2,保护脆弱的服务,关闭不必要的服务,可将系统受攻击的可能性降低到最小限度。

3,可制订访问策略,使只有被授权的外部主机可以访问内部网络中有限的 IP 地址,拒绝与业务无关的操作。

![图片[3]-边界防御·信息安全保密圈的 “丈八蛇矛” – 作者:郑州埃文科技-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210709/1625812831_60e7ef5f05ee43de9fa29.jpeg)

4,对网络存取和访问进行监控审计,由于防火墙是内、外部网络的唯通信通道, 因此防火墙可以对所有针对内部网络的访问进行详细的记录,形成完整的日志文件。

![图片[4]-边界防御·信息安全保密圈的 “丈八蛇矛” – 作者:郑州埃文科技-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210709/1625812902_60e7efa65ee72bd967156.jpeg)

5.除了安全作用,防火墙还支持具有Internet服务特性的企业内部网络技术体系(虚拟专用网)。

![图片[5]-边界防御·信息安全保密圈的 “丈八蛇矛” – 作者:郑州埃文科技-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210709/1625812926_60e7efbedd020436b54cd.jpeg)

其实,防火墙的设置一般都基于IP 地址,因而内部网络主机和服务器IP 地址的变化将导致设置文件中的规则改变,也就是说这些规则的设定受到网络拓扑结构的制约。

信息安全技术防御手段除了防火墙,还可以进行IPS和IDS结合使用。如果把网络空间比作一个大厦,那么防火墙就相当于门禁,将大厦外面和里面分开,进行访问控制才可以进入大厦内;IDS(被动防护)就相当于监控,记录大厦内外的一举一动,当发现问题时,运维人员可以调监控查看事件;IPS(主动防护)相当于大厦的保安,主动防御,主动发现大厦内是否有不安全的因素,并及时清除。

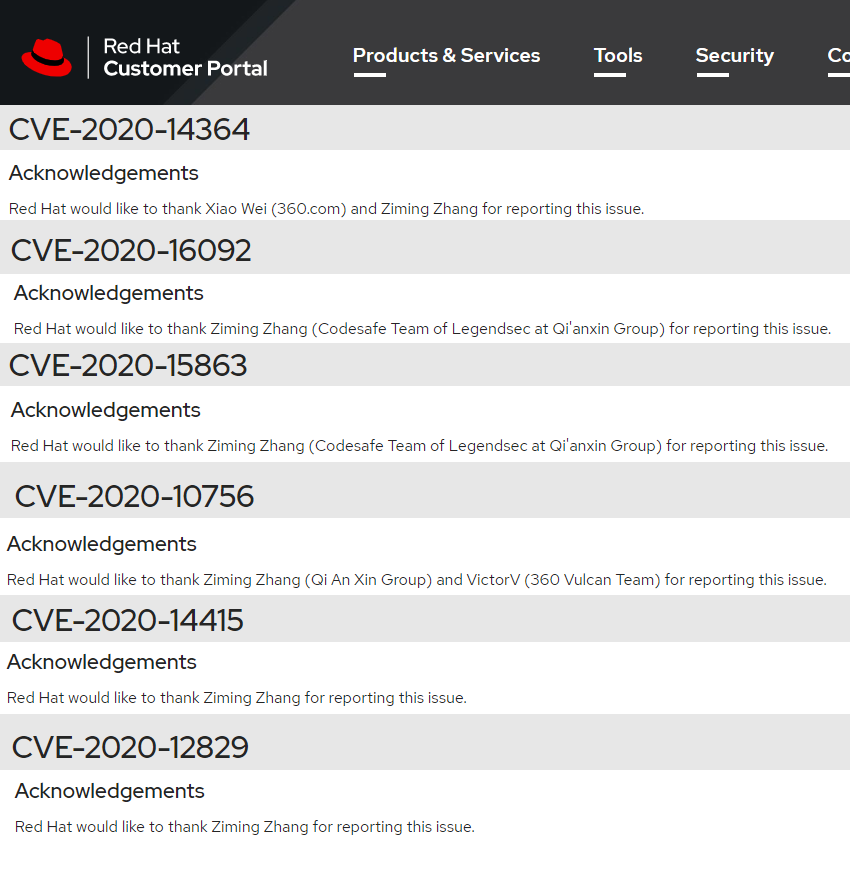

国家的边界防御为我们阻挡了很多网络攻击,但是网络争斗也是一直存在,同时国内很多厂商也一直在充当防火墙的角色,像360、奇安信、安恒等企业一直在做这样的事情。Ip定位数据服务同时也是构筑防火墙不可缺少的“一块砖”,利用IP定位服务提供的的使用者信息、IP场景提供的是场景信息对企业内外网进行网络资产普查,利用防火墙防护企业内外网安全,尽最大的可能为他们提供数据支撑,守护企业的网络安全。

来源:freebuf.com 2021-07-09 15:02:20 by: 郑州埃文科技

相关推荐: pikachu靶场-XSS跨站脚本-反射型xss(get) – 作者:知非知非知非

你最喜欢的NBA球员是谁?泥马!YES!这个有一个知识,什么是反射型的XSS?反射型XSS又称非持久型XSS,当用户访问一个带有XSS代码的URL请求时,服务器接收数据后处理,然后带有XSS代码的数据发送到浏览器,浏览器解析这段带有XSS代码的数据后,最终造成…